При высокой загрузке процессора на компьютере игры становятся менее отзывчивыми, снижается частота кадров, а игровой процесс замирает. Для диагностики этих проблем пользователи обычно открывают утилиты диспетчера процессов, такие как Task Manager, Process Explorer или Process Hacker, чтобы определить, не используют ли какие-либо процессы слишком много мощности процессора.

Зная это, разработчик этого трояна для майнера делает довольно умную вещь: он завершает работу майнера при запуске процессов популярных игр или менеджеров процессов.

Таким образом, при запуске определенных игр и диагностике загрузки процессора создается впечатление, что компьютер работает нормально.

Данные видеоуроки покажут как убрать майнер.

В хороших руках Process Hacker — это очень мощный инструмент, позволяющий нам иметь абсолютный контроль над всем, что работает на нашем ПК. Однако в неумелых руках он может быть опасным инструментом.

Это программное обеспечение позволяет завершить любой процесс, запущенный на компьютере. В том числе программы безопасности и антивирусы, майнеры. Поэтому существуют группы хакеров, которые используют этот инструмент в фоновом режиме для отключения или блокирования антивирусных процессов.

Инструкции

Время чтения 2 мин.Просмотры 200Опубликовано 07.02.2023

Process Hacker, в отличие от аналогов, не умеет определять уровень безопасности запущенных приложений, процессов и служб автоматически, зато предоставляет все средства для их обнаружения человеком. Разберёмся, как с помощью программы найти майнер и удалить его.

Позволяющий найти вирус алгоритм прост: найдём прожорливый процесс, убедимся, что это майнер, завершим его работу и удалим с компьютера.

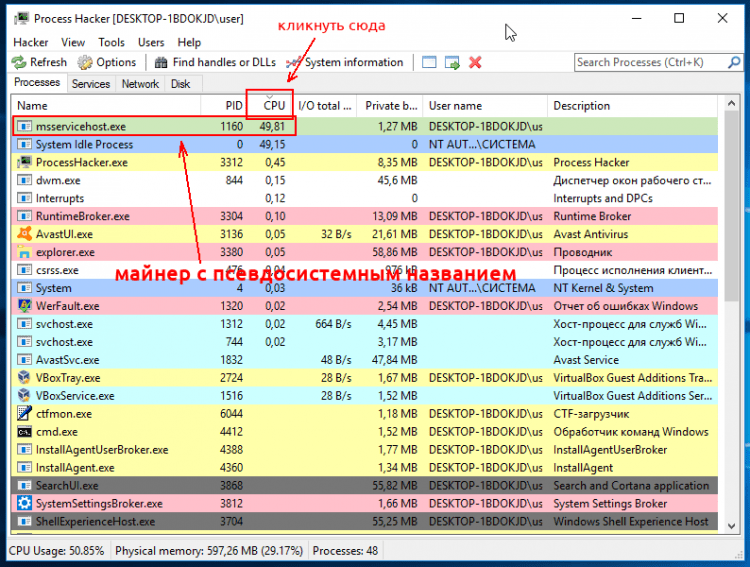

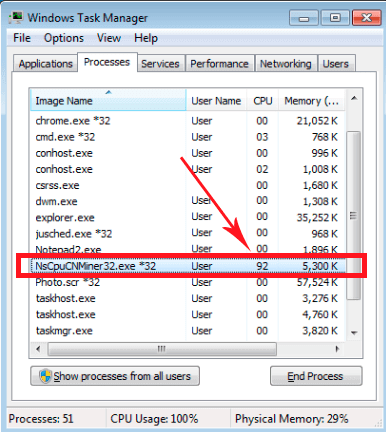

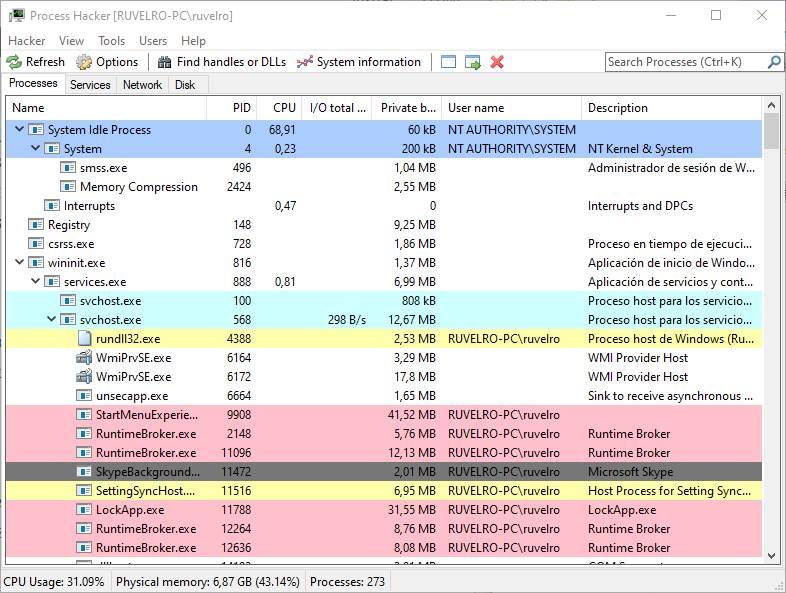

При подозрении на наличие майнера запустите Процесс Хакер, отсортируйте активные задачи по нагрузке на центральный процессор – кликните по названию столбика «CPU».

Значение 100% или близкое к нему – первый признак майнера, эти модули полностью нагружают вычислительные мощности компьютера. Второй – псевдосистемное название – написано с лишней или заменённой буквой, чтобы походить на системное.

Также майнер может задействовать вычислительные мощности видеокарты. Если процессор работает в штатном режиме, найдите подозрительный процесс, два раза кликните по нему и посмотрите использование графического ускорителя во вкладке «GPU».

Предварительно рекомендуем отправить подозрительный объект на Virustotal.

Перейдите в папку с файлом двойным кликом или выделите процесс и зажмите Ctrl + Enter.

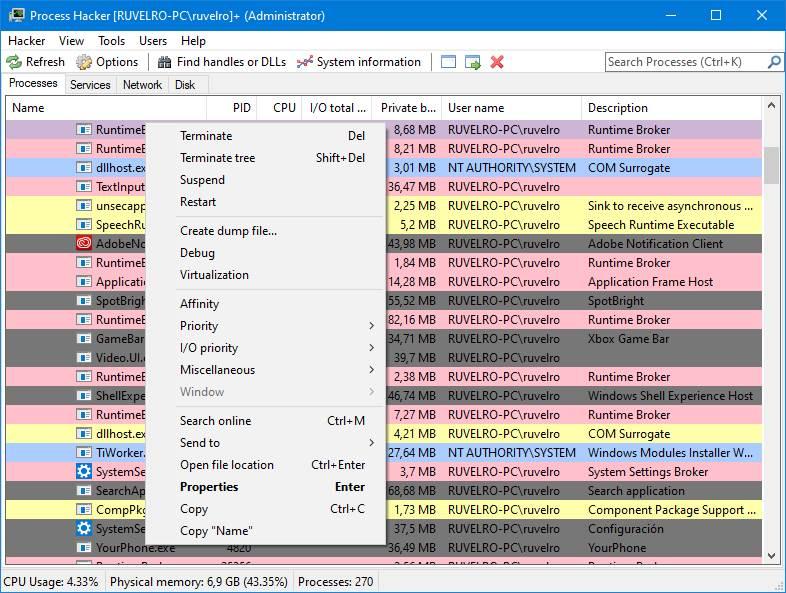

Вернитесь обратно в Process Hacker, выделите процесс и снимите его клавишей Delete или через правый клик.

Если ниже по дереву есть еще приложения, выберите «Terminate tree».

Подтвердите действие.

Переключитесь на Проводник и удалите файл с названием, как у завершенного процесса.

Теперь удалить файл получится классическим образом.

Если нет – он окажется недоступным, вам стоит воспользоваться Unlocker, LockHunter или аналогичной программой для удаления заблокированных файлов.

Классификация вредоносных программ, подозрительные процессы, признаки заражения и правила поведения в сети

Хотя о вредоносном программном обеспечении написана масса статей, на мой взгляд, все же стоит еще раз разобрать вопрос подробнее и прежде всего дать определение самому понятию вредоносного программного обеспечения. Итак, что же это такое?

Вредоносной программой (на жаргоне антивирусных служб «зловред», англ. malware, malicious software — «злонамеренное программное обеспечение») называют любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам электронно-вычислительной машины (ЭВМ) или к информации, хранящейся на ней, с целью несанкционированного использования ресурсов или причинения вреда (нанесения ущерба) владельцу информации, или владельцу ЭВМ, или владельцу сети ЭВМ путем копирования, искажения, удаления или подмены информации (см. статью по адресу: https://dic.academic.ru/dic.nsf/ruwiki/99937). Другую версию определения можно найти на сайте Securitylab.ru.

Следует также отметить, что подобные программы могут оказаться у пользователя и вполне легально, например при приобретении совершенно законного лицензионного программного обеспечения, особенно если программное обеспечение имеет ограничения по срокам использования (как правило, в такое программное обеспечение встраиваются возможности удаленного управления или наблюдения).

Признаками заражения компьютера вредоносным программным обеспечением считаются: автоматическое открытие окон с незнакомым содержимым при запуске операционной системы, блокировка доступа к официальным сайтам антивирусных компаний, появление неопределенных процессов в диспетчере задач операционной системы, запрет на изменение настроек компьютера с учетной записью администратора, неожиданное аварийное завершение программ и т. д.

По методу распространения классифицируют следующее вредоносное программное обеспечение: программы использования изъянов, логические бомбы, троянские программы, компьютерные вирусы и сетевые черви (https://www.securitylab.ru/news/tags/%E2%F0%E5%E4%EE%ED%EE%F1%ED%EE%E5+%CF%CE/).

Чаще всего вредоносное программное обеспечение используется для:

- нарушения работы компьютерной системы;

- кражи конфиденциальной информации;

- причинения какого-либо ущерба.

И, самое главное, происходит все это без ведома пользователя.

Вместе с тем стоит подчеркнуть, что существует огромное количество программ двойного назначения и отличить вполне легитимное программное обеспечение от вредоносного в общем случае практически невозможно.

Так, например, программное обеспечение для удаленного администрирования (скажем, TeamViewer) вполне может использоваться как в законных, так и в злонамеренных целях. В первом случае это будет легитимное программное обеспечение, во втором — вредоносное.

Таким образом, чтобы однозначно сказать, легитимное перед нами программное обеспечение или вредоносное, нужно исследовать контекст, в котором оно используется. Увы, именно поэтому невозможно выстроить полностью автоматическую антивирусную поддержку.

На самом же деле, как мы все прекрасно понимаем, это лишь одна из причин. Другая, на мой взгляд, заключается в том, что первыми делают шаг именно злоумышленники. Ведь причиной широкого распространения вредоносного программного обеспечения, без сомнения, является легкость его приобретения и разработки. По запросу вам могут предложить вредоносное программное обеспечение вместе с техподдержкой всего за 5 евро в месяц. Только вдумайтесь — с технической поддержкой!

Для того чтобы вредоносное программное обеспечение выглядело похожим на легитимное, как показано на экране 1, злоумышленники часто добавляют метаданные, в частности внушающий доверие значок программы, название процесса и описание (экран 2).

|

| Экран 1. Метаданные подлинного файла |

|

| Экран 2. Метаданные вредоносного файла |

Для защиты от вредоносного программного обеспечения и компьютерного мошенничества применяются различные методы: юридические (полицейские), образовательные и технические.

Сегодня практически во всех странах приняты законы, запрещающие создание и распространение вредоносного программного обеспечения, к тому же действия компьютерных злоумышленников попадают под некомпьютерные статьи уголовного кодекса, например такие, как мошенничество, вымогательство, неправомерный доступ к конфиденциальной информации и т. д.

Однако следует признать, что очень часто подобные преступления совершаются технически грамотными специалистами, и это сильно затрудняет расследование. Поэтому исключительно юридическими методами победить в этой борьбе нельзя.

Другим важным фактором является то, что правоохранительные органы разных стран имеют различный уровень подготовки, зачастую, увы, весьма низкий.

Именно поэтому важным методом предотвращения компьютерных преступлений является образование пользователей, разъяснение им необходимости строгого следования базовым правилам поведения в сети. По сути, пользователям необходимо учесть, что существует всего три основных правила, которые верны как для корпоративного, так и для домашнего применения.

1. Обязательно используйте антивирусную защиту. Если вы не эксперт по компьютерной безопасности, то вы нуждаетесь в надежной антивирусной защите и способах предупреждения сетевых атак. Доверяйте свою защиту профессионалам! Большинство современных антивирусных программ защищают от самых разнообразных компьютерных угроз — вирусов, червей, троянских программ и рекламных систем. Интегрированные решения по безопасности также обеспечивают фильтрацию спама, предупреждают сетевые атаки, посещение нежелательных и опасных интернет-ресурсов и т. д.

2. Не следует доверять всей поступающей на компьютер информации — электронным письмам, ссылкам на веб-сайты и т. д. Категорически не следует открывать файлы и ссылки, поступающие из неизвестного источника. Даже если сообщение получено от знакомого или коллеги по работе, но присланный файл или ссылка приходит неожиданно, лучше переспросить о подлинности сообщения, поскольку обратный адрес электронной почты легко подделать. Интернет — достаточно опасное место, где следует вести себя осторожно.

Естественно, риск заражения можно уменьшить при помощи «организационных мер». К таким мерам относятся различные ограничения в работе пользователей (как индивидуальных, так и корпоративных), например:

- запрет на использование интернет-пейджеров;

- доступ только к определенному списку веб-страниц;

- физическое отключение внутренней сети предприятия от Интернета и использование для выхода в Интернет выделенных компьютеров и т. д.

К сожалению, жесткие ограничительные меры могут идти вразрез с пожеланиями конкретного пользователя или бизнес-процессами предприятия. В таких случаях приходится искать баланс, причем каждый раз по-разному. И, естественно, необходимо помнить, что организационные меры должны быть поддержаны техническими.

3. Важно обращать внимание на информацию от антивирусных компаний и экспертов по компьютерной безопасности. Обычно они своевременно сообщают о новых видах интернет-мошенничества, вирусных угрозах, эпидемиях и т. д.

Кроме того, я рекомендую помнить еще об одном весьма важном правиле — работать исключительно с лицензионным программным обеспечением и вовремя его обновлять, причем не только операционную систему и офисный пакет, как это делают многие, но и установленное программное обеспечение независимых производителей.

Не стоит также пренебрегать и встроенным в Windows компонентом «Контроль учетных записей», позволяющим отследить нежелательные действия, в том числе попытки шифрования. Ведь все чаще вирусные атаки предпринимаются спустя несколько месяцев после появления соответствующих исправлений, и объектом атаки оказываются те пользователи и организации, которые не установили соответствующие обновления.

Вместе с тем неоднократно отмечались случаи, когда сообщения о новых вирусах и инцидентах не вполне соответствовали реальному уровню угрозы. Поэтому три приведенных выше правила компьютерной гигиены можно сформулировать так: обязательно защищаться, никому слепо не доверять, антивирусным компаниям верить можно, однако помнить, что они тоже могут ошибаться.

Что еще можно сделать

Одной из перспективных технологий антивирусной защиты является эвристический анализ. Это метод, позволяющий находить вредоносное программное обеспечение путем поиска аномалий в поведении программ. При этом стоит помнить, что существует несколько базовых аномалий, на которые необходимо обращать внимание:

- отсутствие описания процесса (экран 2);

- ошибка в названии процесса:

— wiinlogon.exe вместо winlogon.exe;

— host.exe вместо svchost.exe;

- запуск из подозрительной папки.

Необходимо учесть, что эвристический анализ также, увы, не даст стопроцентную гарантию, что файл относится к вредоносному программному обеспечению. В некоторых случаях легитимное программное обеспечение тоже может иметь аномалии. Однако вероятность того, что файл является вредоносным, пропорциональна количеству аномалий в поведении программы.

Кроме того, стоит обращать внимание на сертификаты сайтов, ведь довольно часто поддельный сайт пытается установить на компьютер пользователя программу-троянца, и делает это именно с его согласия, и даже сообщает, что надо установить для ускорения и улучшения работы, хотя все системы защиты пытаются (правда, не слишком настойчиво) предупредить пользователя о нежелательности подобных действий (экран 3).

|

| Экран 3. Сертификаты сайтов |

Как искать подозрительные процессы

Как правило, для просмотра запущенных процессов используется компонент операционной системы «Диспетчер задач». Однако стоит отметить, что существует целый ряд альтернативных программ с более широкой функциональностью. В этой статье мы обратимся к программному обеспечению Process Hacker (http://processhacker.sourceforge.net) в контексте обнаружения вредоносных процессов.

Process Hacker

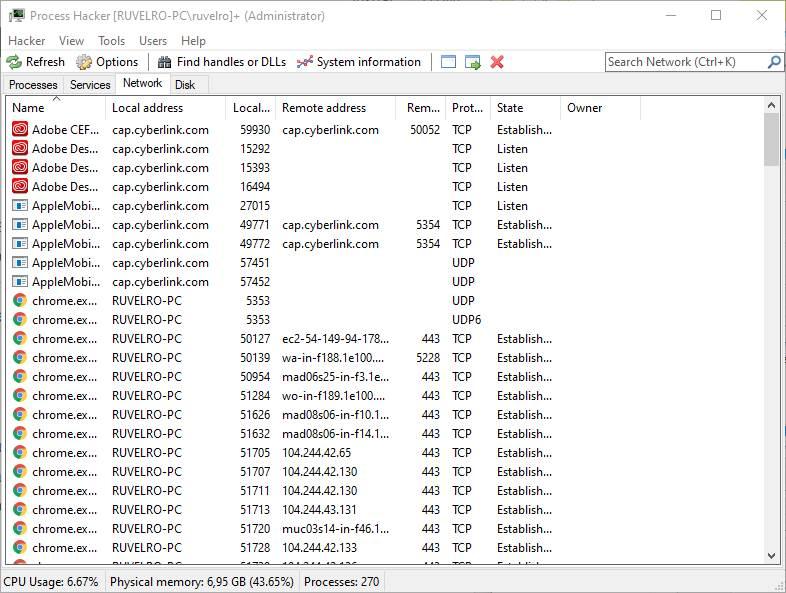

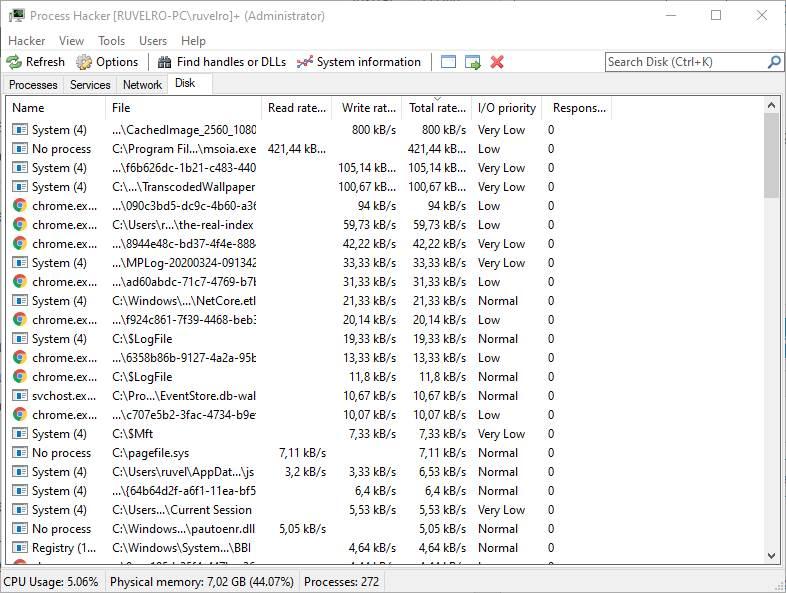

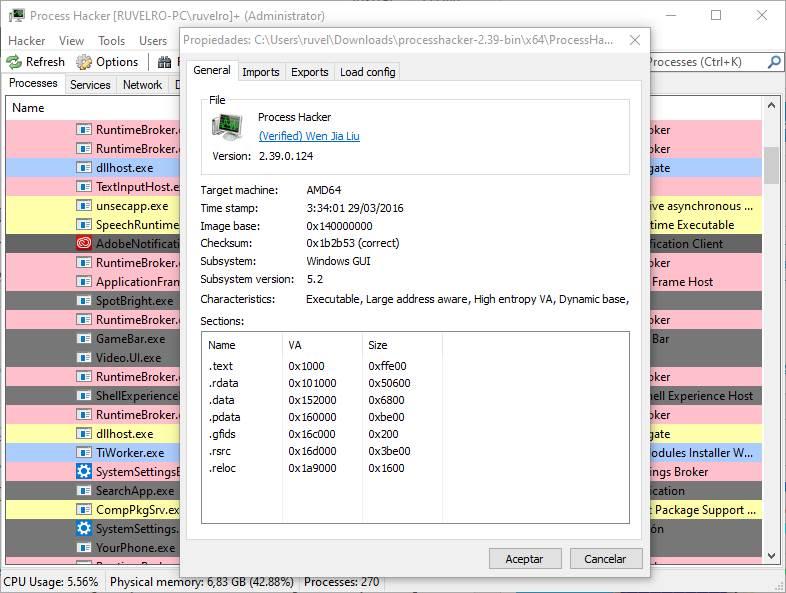

Это бесплатный мощный универсальный инструмент, который поможет вам контролировать ресурсы системы и выполнять обнаружение вредоносных программ. Программное обеспечение Process Hacker 2.39.124 выпущено 29 марта 2016 года (экран 4).

|

| Экран 4. Активность системы |

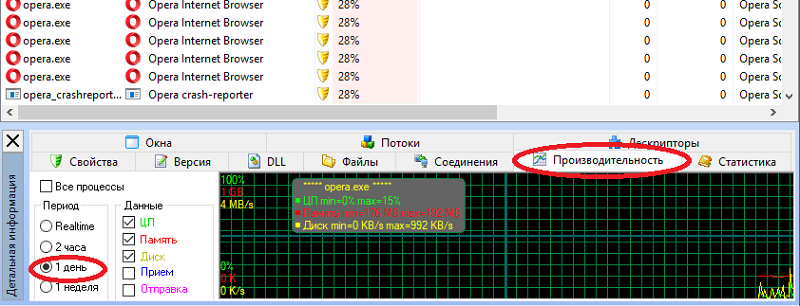

Графики и статистика данного приложения позволяют быстро отслеживать процессы, занимающие ресурсы, и процессы их освобождения (экран 5). Для просмотра информации о производительности системы используйте комбинацию клавиш Ctrl+I. Переместите курсор над графом, чтобы получить подсказку с информацией о точке данных под курсором. Вы можете дважды щелкнуть по графику, чтобы просмотреть информацию о процессе в этой точке данных, даже если процесс больше не работает.

|

| Экран 5. Графики и статистика приложения Process Hacker |

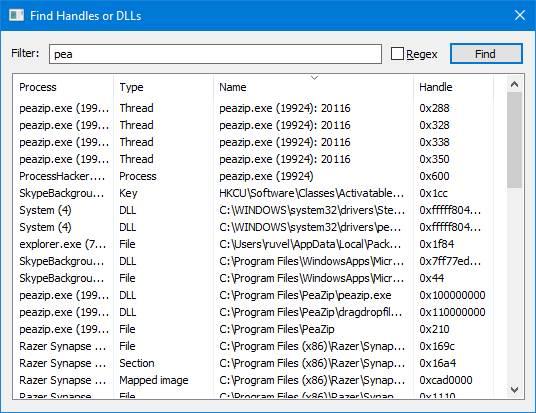

Вы не можете отредактировать или удалить файл? Узнайте, какие процессы используют его, как показано на экране 6.

|

| Экран 6. Процессы, использующие файл |

Примените комбинацию клавиш Ctrl + F для поиска дескриптора или библиотеки DLL. Если все остальное не помогает, можете щелкнуть правой кнопкой мыши по записи и закрыть дескриптор, связанный с файлом. Однако это следует делать только в крайнем случае, так как возможна потеря данных, как показано на экране 7.

|

| Экран 7. Программы, имеющие активные сетевые подключения |

Следует учесть, что некоторые антивирусы обнаруживают Process Hacker и относят его к категории RiskTool. Безусловно, это не означает, что перед нами вредоносная программа, но все же необходимо добавлять данное программное обеспечение в список исключений.

В случае необходимости вы сможете задействовать другое приложение, Process Explorer (https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer). Его интерфейс показан на экране 8.

|

| Экран 8. Process Explorer |

Что такое упакованный процесс

Разберемся вначале с термином «упаковка». Для этого я хочу привести определение из статьи Николая Гребенникова, заместителя директора департамента инновационных технологий «Лаборатории Касперского» (http://www.itsec.ru/articles2/Oborandteh/tehnologii_zashiti_vredonosnih_programm):

«Упаковка — процесс уменьшения размера исполняемого файла с сохранением возможности самостоятельного выполнения. Реализуется с помощью специальных утилит — пакеров. Ранее упаковка использовалась для экономии места на жестком диске. На данный момент эта функция пакеров частично устарела, однако упаковкой активно пользовались и продолжают пользоваться авторы вредоносных программ, так как если программа-антивирус не умеет распаковывать файлы, упакованные некоторым пакером, то и найти в них вирус она также в большинстве случаев не сможет. На сегодня известно несколько сотен упаковщиков, а количество их версий приближается к трем тысячам».

Таким образом, упаковка — процесс сжатия исполняемого файла и добавление специального загрузчика, распаковывающего код после запуска файла. Упаковка может использоваться для:

- уменьшения размера файла;

- защиты кода и данных от простых методов анализа.

Упаковка часто применяется разработчиками (в том числе вредоносного программного обеспечения) для противодействия обратной разработке, позволяющей узнать, как функционирует программа. На экране 9 приведен пример упаковки файла с помощью утилиты UPX (https://upx.githab.io). На экране видно, что строки, определяющие операционную систему, превратились в нечитаемый набор символов. Факт упаковки определяется наличием случайных данных. Эту случайность можно измерить, вычислив энтропию файла. Утилита Process Hacker выделяет упакованные файлы фиолетовым цветом, как показано на экране 10.

|

| Экран 9. Результат работы UPX |

|

| Экран 10. Process Hacker показывает подозрительный файл |

В стандартной установке Windows любая программа, запущенная не администратором, не может создавать файлы в системных папках, поэтому вредоносное программное обеспечение часто устанавливает себя в пользовательские папки, например в папку Temp (папка с временными файлами) или в папку с документами.

Наиболее распространенные пути установки программ:

- c:Program Files;

- c:Program Files (x86);

- c:WindowsSystem32.

Данные папки используются чаще всего, если пользователь вручную не пропишет иной путь.

Подозрительное расположение программ:

- C:UserscyberAppDataLocalTemp;

- C:Program FilesGoogle Chrome, если запускаемый файл не chrome.exe.

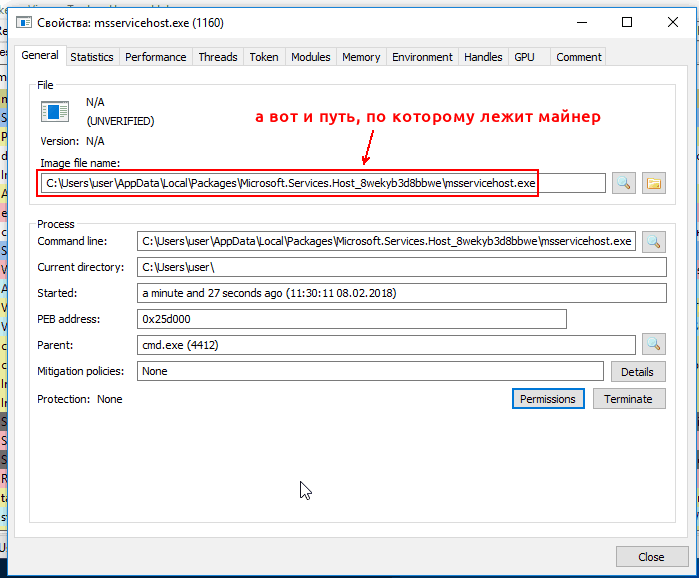

С помощью Process Hacker можно отыскать расположение запускаемого файла. Для этого следует выбрать интересующий вас процесс, а затем нажать правую клавишу мыши и из выпавшего меню выбрать Properties и путь запуска на вкладке General.

Содержание

- Как обнаружить и удалить скрытый майнер в Windows

- Как найти скрытый майнер на Windows 10

- Что такое майнер

- Методы маскировки и сокрытия майнера

- Популярные методы обнаружения майнера

- Как удалить скрытый майнер из Windows 10

- Как найти и удалить майнер с компьютера – 7 способов

- Что такое вирус майнер

- Как происходит заражение

- Как распознать вирус майнер

- Подготовка к проверке

- Сканирование

- Ручной способ обнаружения – диспетчер задач

- Anvir Task Manager

- Новомодные вирусы-майнеры: как их найти и удалить

- Как понять, что компьютер заражён майнером

- Как избавиться от майнера вручную

- Антивирус против майнеров

- Как защититься от вирусов-майнеров

- Как найти и удалить скрытый майнер на компьютере.

- Что представляет собой скрытый майнер

- В чём опасность скрытого майнера

- Находим и удаляем

- Диспетчер задач

- AnVir Task Manager

- Удаление майнера с компьютера

- Методы профилактики

Как обнаружить и удалить скрытый майнер в Windows

Благодарю за репост

Оригинал взят у

Что такое скрытый майнер

Чем опасен скрытый майнер

Майнер заставляет ваш ПК работать на максимальном уровне производительности, а значит, даже при выполнении несложных офисных задач компьютер может изрядно тормозить. Длительная работа на пределе своих возможностей рано или поздно скажется на «железе».

Также майнеры вполне могут получить доступ к вашим персональным данным, хранящимся на компьютере. Здесь в ход может пойти всё: начиная от простых фотографий и заканчивая данными различных аккаунтов и электронных кошельков. А это уже очень опасно.

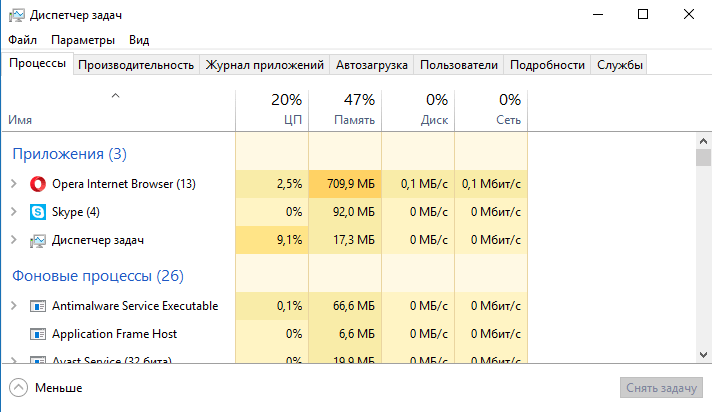

Отследить скрытые майнеры позволит систематический мониторинг «Диспетчера задач», который на Windows можно открыть при помощи комбинации клавиш Ctrl + Alt + Del или Ctrl + Shift + Esc. В течение 10–15 минут вам нужно просто понаблюдать за активными процессами при полном бездействии. Закройте все программы и даже не шевелите мышкой.

Отдельно стоит выделить ситуацию, когда «Диспетчер задач» демонстрирует чрезмерную нагрузку на процессор со стороны браузера. Это вполне может быть результатом воздействия веб-майнера, функционирующего через определённый веб-сайт.

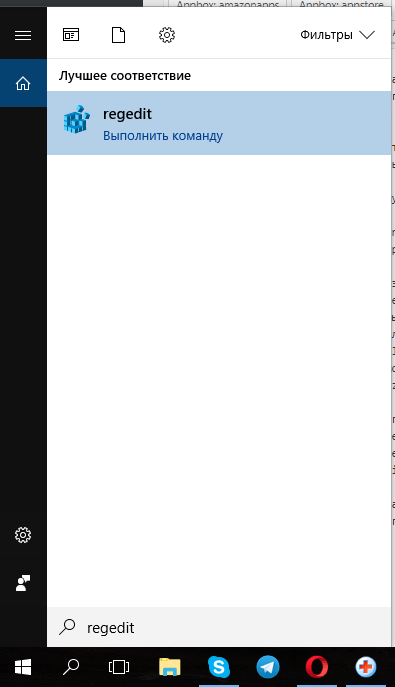

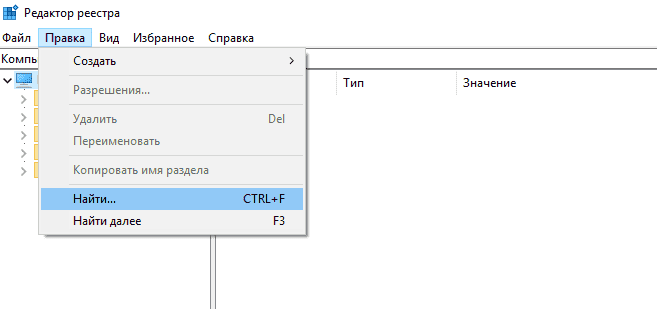

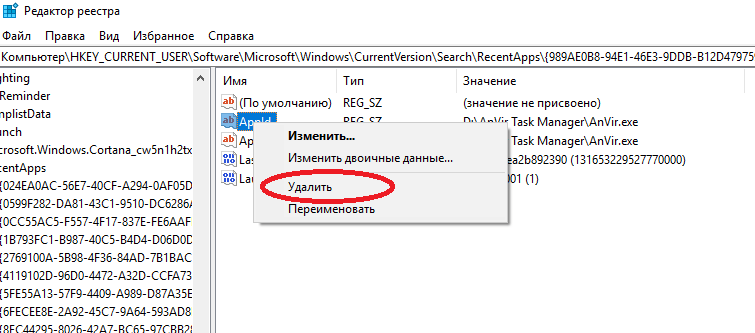

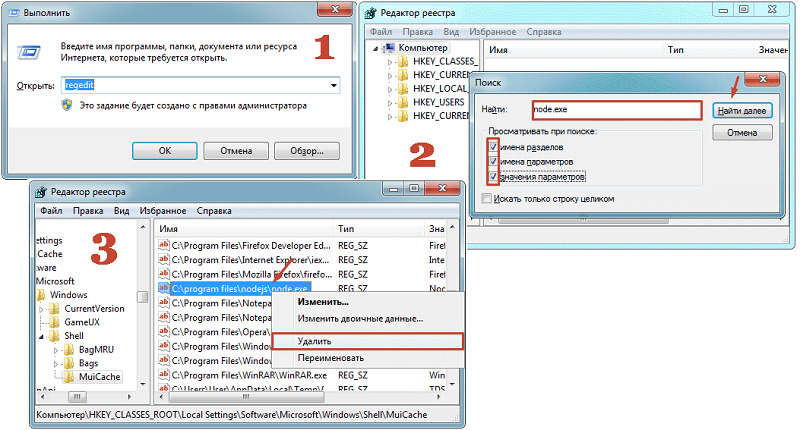

Вручную, без каких-либо сторонних инструментов удаление вируса также возможно, но вы должны быть на 100% уверены, что обнаружили именно майнер. В таком случае вам нужно перейти в реестр, набрав regedit в поиске Windows, и в нём сочетанием клавиш Ctrl + F запустить внутренний поиск (или же через «Правка» → «Найти»).

Если же вы всё-таки обнаружили неизвестный процесс, нагружающий компьютер под завязку, с ним определённо нужно разобраться. С помощью антивирусного ПО или же вручную, отыскав и удалив его через реестр.

Источник

Как найти скрытый майнер на Windows 10

Если персональный компьютер начал жутко зависать, программы открываться и работать медленно, а вентиляторы даже в состоянии покоя издают сильный шум, то у ПК явно есть проблемы. Возможно, в системе появилась скрытая, который оказывает пагубное влияние на программную и аппаратную часть оборудования. Поэтому нужно знать, как найти скрытый майнер на Windows 10.

Возможно, именно он оказывает пагубное влияние на систему. Этот программный элемент добычи криптовалют в чужой карман требует немедленного обнаружения и удаления. Сделать это можно разными способами. Вполне вероятно, что с первого раза найти скрытый манер не удастся, однако при нужных знаниях сделать это довольно легко.

Что такое майнер

Майнер – вирусное ПО для добычи криптовалюты ресурсами персонального компьютера, встраиваемое в систему. Алгоритм выполняется автоматически без ведома пользователя. Чаще всего таким элементом заражаются при скачивании файлов из непроверенных источников. Таковым является пиратский контент, популярный среди пользователей, а также рекламные рассылки. Вместе с целевой информацией Windows 10 попадает скрытый майнер или утилита для его автоматического скачивания. Вредителю скрыть его довольно просто: такая программа встраивается в систему и ее не могут обнаружить даже антивирус.

Нужно поскорее узнать, как найти скрытый майнер на Windows 10 и удалить его, так как эта программа выводит компьютер на максимальный уровень производительности. Это заставляет компьютер сильно тормозить даже при выполнении простых задач и сильно изнашивает систему. Страдают следующие компоненты оборудования:

Первый и самый важный признак скрытого майнера – зависания системы и избыточная работа системы охлаждения даже когда компьютер находится в состоянии покоя. Это приносит существенный дискомфорт пользователю, замедляет работу программ и даже может привести к поломке компьютера. Поэтому стоит как можно быстрее определить подходящий способ как найти скрытый майнер на Windows 10 и удалить его.

Методы маскировки и сокрытия майнера

В среде операционной системы семейства Windows за работу описываемого ПО отвечает отдельный сервис, позволяющий маскировать и прятать такие вредоносные программы. Этот сервис берет под контроль всю систему автозагрузки компьютера, что позволяет скрыть майнер от пользователя и даже администратора системы.

Сервис может замедлять или совсем останавливать работу майнера при запуске ресурсоемких программ или игр. Это делается, чтобы сбить с толку пользователя во время развлечения, чтобы он так и не начал предпринимать активные действия по тому, как найти скрытый майнер на Windows 10 и удалить его их системы. Как только программа закроется вирусное ПО снова возьмет ресурсы компьютера под контроль.

Сервис способен определять запуск диагностического ПО или Диспетчера задач и быстро закрыть майнер. Благодаря этому, пользователь не увидит его в списке запущенных задач. Продвинутые вирусы при этом продолжают процесс добычи криптовалюты. Майнер продолжает работать и грузить систему, но пользователь не видит его ни во встроенных, ни во внешних программах диагностики Виндовс и оборудования.

Популярные методы обнаружения майнера

Специалисты в сервисных центрах пользуются следующими эффективными методами обнаружения скрытых вирусных программ:

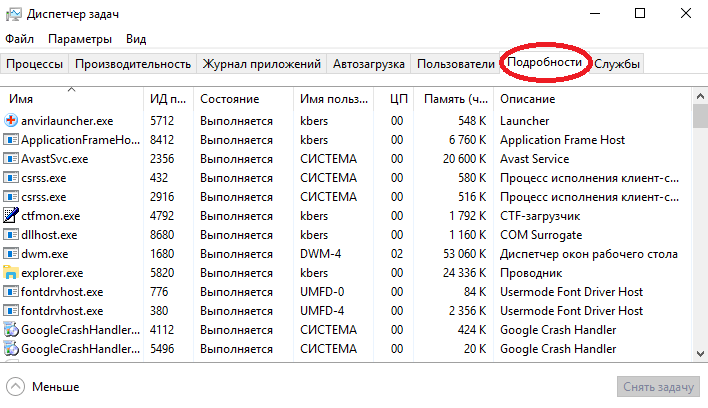

Для открытия Диспетчера задач нужно нажать сочетание клавиш ctr+alt+del. В открывшемся окне нужно нажать клавишу подробнее для более информативного отображения информации. Во вкладке Процессы можно увидеть все загруженные элементы. Все это предоставляется пользователю в виде таблицы, нажимая по вкладкам (ЦП, Память, Диск) которой можно проанализировать загрузку на элемент. Большинство майнеров сильно грузят процессор и память. При нажатии на эти графы таблицы элементы вредоносного ПО будут сортироваться на верхней части.

В Диспетчере задач также можно проанализировать производительность, нажав на соответствующей вкладке. Процесс происходит в реальном времени, что позволяет пользователю получить достоверную информацию о текущем состоянии системы. В этом случае следует также обратить внимание на загрузку центрального процессора (ЦП) и памяти. Даже если элементы не будут отображаться во вкладке Процессы, загрузка на эти элементы будет высокой.

Если скрытый майнер оказался сложным и не показал себя в Диспетчере задач, нужно продиагностировать нагрузку видеокарты, процессора и памяти. Выполняется это при помощи специализированного программного обеспечения. Таковым являются следующие программы:

Это лишь примеры специализированного софта для Виндовс. Программ диагностики гораздо больше. Каждая со своими особенностями, преимуществами и недостатками. С помощью таких инструментов можно определить взаимосвязи и выделить файлы системы, которые нагружают систему. С большой долей вероятности это будут элементы скрытого майнера в Windows 10, который следует удалить.

Как удалить скрытый майнер из Windows 10

После обнаружения скрытого майнера его обязательно нужно удалить. Сделать это можно с помощью антивируса или чистки реестра. В случае с антивирусным ПО, удаление происходит автоматически. Более продвинутые программы способны точно определить взаимосвязи и удалить или почистить зараженные файлы. Однако во многих случаях, когда были затронуты программные элементы системы, после таких процедур может потребоваться восстановление операционной системы или прикладных программ.

При отсутствующем антивирусе можно воспользоваться программными решениями от именитых производителей антивирусного ПО (Dr.Web CureIt! И подобные). Они также эффективно обнаруживают и чистят систему от вредоносных программных элементов. Скачать их можно на официальном сайтепроизводителей. Если пользователь уверен, что нашел срытый майнер в Windows 10, может потребоваться чистка реестра. Для этого выполняются следующие шаги:

Все обнаруженные элементы процесса нужно удалить. После этого на всякий случай перезагрузить компьютер и проверить повторное наличие элементов. Если таковые имеются, проверить компьютер антивирусным ПО.

Источник

Как найти и удалить майнер с компьютера – 7 способов

Безопасность компьютера достаточно сложный процесс, организовать который может далеко не каждый. Довольно часто в силу слабой защищенности на устройство проникают различные угрозы, нарушающие работоспособность Windows. И их приходится находить и удалять.

Сегодня мы поговорим об одном из самых распространенных типов вирусов – скрытый майнер. Научимся его самостоятельно находить и удалять.

Но перед этим хотелось бы вкратце рассказать о его происхождении и симптомах заражения.

Что такое вирус майнер

Вирус майнер чем-то похож на троянский конь. Принцип его действия заключается в том, чтобы попасть в систему и начать расходовать ресурсы компьютера, загружая процессор или видеокарту до 100% в целях получения дохода для злоумышленника. Доход исчисляется специальной криптовалютой в виде биткоинов.

Получается, что разработчик зарабатывает благодаря мощности вашего компьютера. На мой взгляд, это вовсе несправедливо.

Последние модификации вируса майнинга могут способствовать пропаже личных данных, выводить операционную систему Windows из строя и открывать ходы для проникновения новых угроз.

Бороться с ним можно двумя методами: ручным и автоматическим, ниже мы рассмотрим оба способа.

Как происходит заражение

Обычно заражение происходит несколькими путями:

Исходя из вышеперечисленных пунктов можно сделать вывод, что в наше время никак не обойтись без хороших антивирусов. Даже если вы очень осторожный пользователь, все равно есть риск заражения. По крайней мере у вас должен быть включен хотя-бы Защитник Windows 10.

Как распознать вирус майнер

Есть несколько эффективных способов, которые помогут вам распознать имеющуюся угрозу и вовремя предпринять меры для ее устранения.

И так, выполнять проверку компьютера на майнеры необходимо в следующих случаях.

Рекомендую проводить проверку на наличие майнеров даже если у вас имеет место быть хотя-бы один из вышеперечисленных пунктов.

Подготовка к проверке

Перед тем, как приступать к сканированию, необходимо скачать и установить антивирусные приложения.

В идеале иметь установленный антивирус, пускай даже если это бесплатная версия. В большинстве найти скрытый в системе майнер не составит ему никакого труда.

Нам пригодятся следующие программы

После того, как все утилиты будут загружены и установлены, можно переходить к проверке.

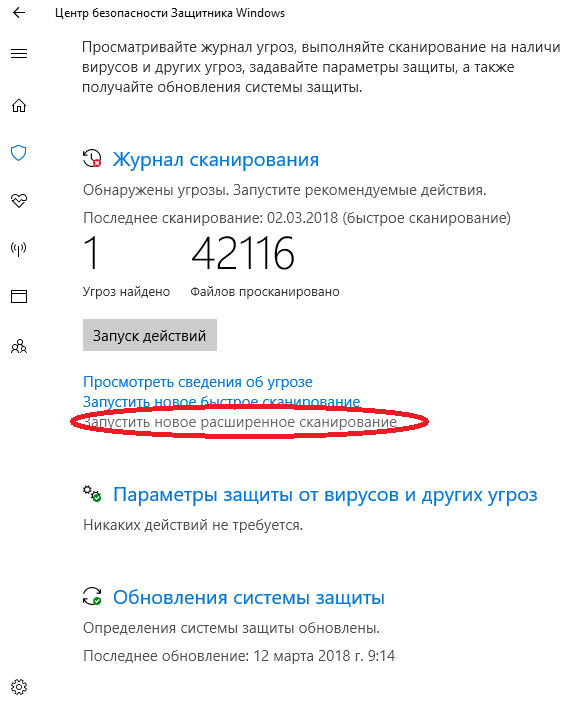

Сканирование

Проверку компьютера наличие скрытых майнеров нужно начинать со стандартного антивируса, который установлен в систему. Сразу после него можно переходить к программам строго по порядку, указанному выше в предыдущем разделе.

Если у вас нет желания начинать сканирование с использованием Live CD, то загрузитесь в безопасном режиме (чтобы минимизировать активность угроз) и начните со второго пункта. При недостаточном эффекте необходимо использовать аварийный диск.

По завершению сканирования удалите найденные вирусы майнинга, проведите очистку с помощью программы «Ccleaner» и перезагрузите компьютер.

Ручной способ обнаружения – диспетчер задач

Поиск скрытых майнеров можно проводить и ручным способом. Для этого запустите «Диспетчер задач», нажав комбинацию «Ctrl+Shift+Esc» и перейдите в раздел «Процессы» (в Windows 7) или «Подробности» (если у вас Windows 10).

Затем выполнять все по инструкции:

Это был первый способ, переходим ко второму.

Anvir Task Manager

Надеюсь, что моя инструкция помогла вам избавиться от скрытого майнинга. Если же нет, то вы можете описать свою ситуацию в комментариях, и мы вместе ее решим.

Источник

Новомодные вирусы-майнеры: как их найти и удалить

Криптовалютный бум 2017 года задал новое направление для создателей вирусов, червей, троянов и прочих зловредов.

Теперь их интересуют не ваши личные файлы и конфиденциальные данные, а вычислительные мощности вашего устройства. Тема сегодняшней статьи — вирусы-майнеры, как их распознать и как с ними бороться.

Как понять, что компьютер заражён майнером

Программы-майнеры загружают процессор или видеокарту сложными математическими вычислениями. Поэтому распознать присутствие зловредного майнера в каком-то смысле намного легче, чем в случае обычного вируса. А именно — по возросшей нагрузке на компьютер.

Вот как это может проявляться:

Впрочем, стоит сразу заметить, что последний способ срабатывает далеко не всегда. На полную катушку загружают оборудование только самые тупые и жадные майнеры, потому что тогда у любого возникнут подозрения. Как правило, вирусы-майнеры действуют тоньше: определяют модель процессора (или видеокарты) и количество ядер, и занимают, например, половину или треть ресурсов.

Более того, некоторые майнеры даже не отображаются в диспетчере задач Windows и уходят от распознания монитором нагрузки. Получается, что вы ощущаете нагрузку на оборудование, вентиляторы шумят, но диспетчер задач рапортует, что никакой нагрузки нет. В таких случаях выйти на пожирателя ресурсов можно только через хороший антивирус. Но настолько изощрённые майнеры попадаются редко.

Как избавиться от майнера вручную

Итак, проще всего выйти на непрошенный майнер через системный монитор. Но лучше использовать не стандартный монитор Windows, а продвинутый — например, Process Hacker. Он видит скрытые процессы, против него не помогают хитрости для скрытия нагрузки, и у него очень много функций для управления процессами.

В большинстве случаев, вирусы-майнеры называются как-нибудь хитро, пытаясь выдать себя за системный компонент или процесс какой-нибудь безобидной программы. Пусть вас это не смущает. Нужные и безобидные процессы не загружают систему, если только вы их сами об этом не попросите. Так что смело можно приступать к обезвреживанию.

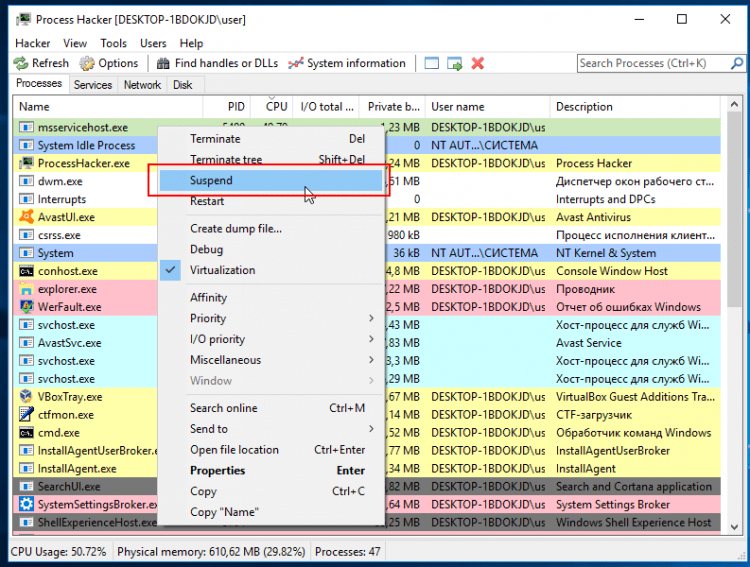

Рефлекторно руки тянутся завершить процесс майнера, но торопиться не стоит. Сначала надо узнать, откуда он запускается, чтобы удалить его из системы навсегда. А чтобы снять нагрузку, процесс можно просто заморозить. Для этого кликните правой кнопкой мыши по процессу, и во всплывающем меню кликните пункт “Suspend”.

Майнер останется в памяти, но перестанет выполняться на процессоре. Теперь можно его допросить — в том же всплывающем меню кликните пункт “Properties”. Откроется окно информации о процессе, где вы сразу увидите путь, по которому находится майнер.

Вам остаётся только пройти по этому пути и удалить папку с майнером комбинацией Shift+Del, чтобы папка не улетела в корзину, а сразу была стёрта с накопителя.

Антивирус против майнеров

Впрочем, нет нужды заниматься борьбой с вирусами-майнерами вручную, с ними прекрасно справляются антивирусы. Такой способ даже лучше, потому что, как было сказано выше, майнер может нагружать систему так, что это очень трудно заметить — вы будете только недоумевать, почему время от времени всё тормозит и дёргается.

Смотрите нашу статью про лучшие антивирусы 2018 года

Здесь есть один нюанс. Вообще, антивирусы не считают майнеры вирусами, что правильно — майнеры не повреждают вашу систему и личные файлы, не заражают другие компьютеры, они просто используют ресурсы, как делает любая другая программа. Поэтому, чтобы антивирус боролся с майнерами, нужно настроить его так, чтобы он обращал внимание на потенциально опасные программы.

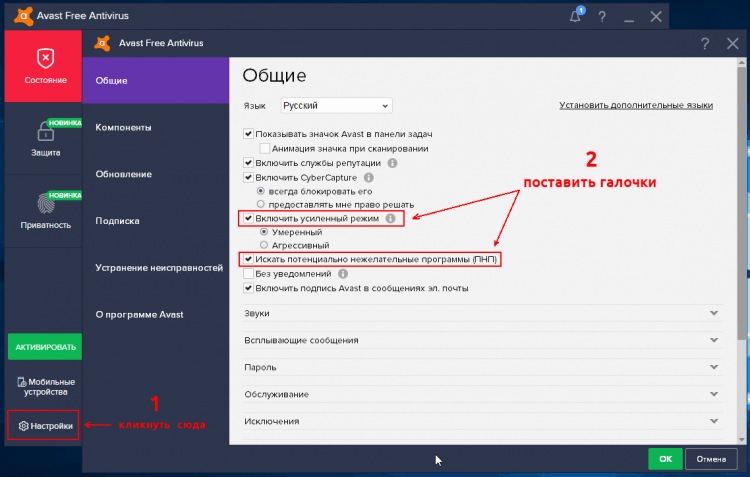

После запуска Avast кликните кнопку “Настройки”, и на вкладке “Общие” (она откроется первой) поставьте галочки “Включить усиленный режим” и “Искать потенциально нежелательные программы (ПНП)”.

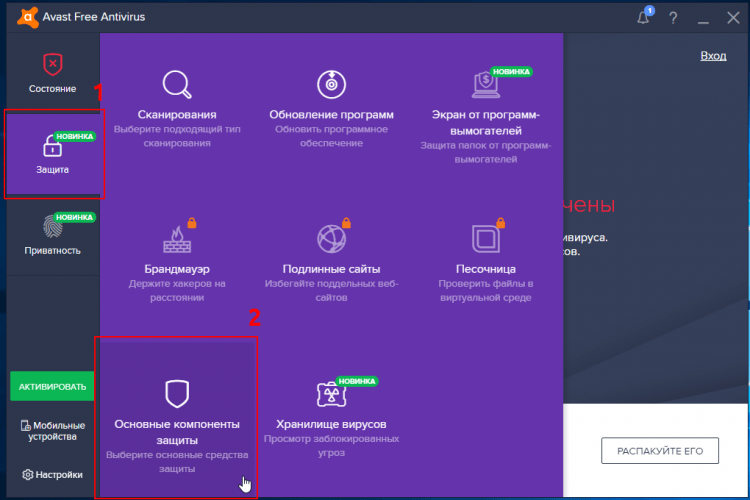

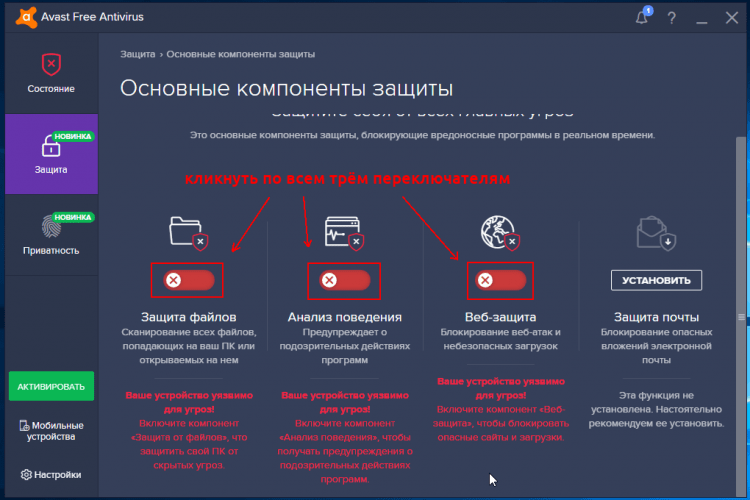

Теперь на вкладке “Защита” кликните кнопку “Основные компоненты защиты” и там активируйте все 3 доступных модуля.

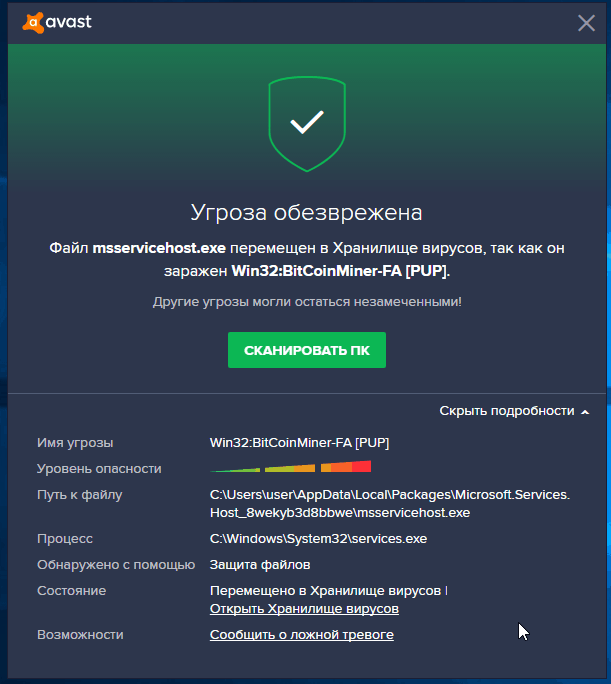

Подождите 5-10 минут, и…

Как защититься от вирусов-майнеров

Лечение антивирусами — дело хорошее, но лучше заражение не лечить, а предотвращать. Тем более, что антивирусы, как правило, не поспевают за появлением новых разновидностей компьютерной заразы.

Следующие правила помогут вам свести риск заражения к минимуму, и держать компьютер чистым не только от майнеров, но и вообще от любых вирусов:

Источник

Как найти и удалить скрытый майнер на компьютере.

Майнинг и криптовалюты активно набирают популярность с каждым годом. Создаются новые приложения и программы по этой теме, и не всегда они полезны. Один из новейших примеров – вредоносное приложение для скрытого майнинга. Основная проблема в том, что отработанных стратегий по борьбе с таким ПО пока нет, а имеющаяся информация неоднозначна и не систематизирована. Мы попробовали собрать всё воедино и разобраться, как удалить майнер с компьютера.

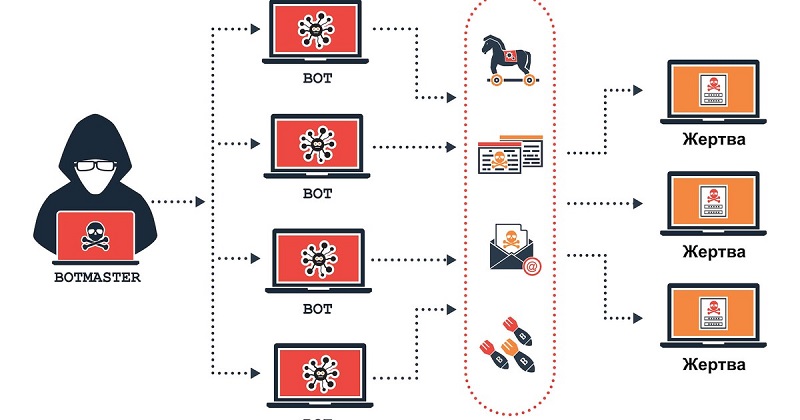

Что представляет собой скрытый майнер

Для начала необходимо хорошо понимать, что же такое майнер и как он работает. Скрытые майнеры (ботнеты) – система софта, позволяющая вести майнинг без ведома пользователя. Другими словами, на компьютере появляется совокупность программ, использующих ресурсы ПК для заработка денег и их перечисление создателю вредоносных приложений. Популярность этого направления растёт, а заодно растут и предложения о продаже вирусов. Главной целью ботнетов являются офисные компьютеры, так как выгода разработчиков напрямую зависит от количества заражённых ПК. Именно поэтому распознать майнеры непросто. Чаще всего вирус можно «подхватить», скачивая контент из непроверенных источников. Также популярны спам-рассылки. Перед тем, как переходить к поиску и удалению, разберёмся во всех тонкостях и опасностях подобного софта.

В чём опасность скрытого майнера

В целом, работа майнер-бота похожа на обычный вирус: он также «прикидывается» системным файлом и перегружает систему, постоянно что-то скачивая и загружая. Главное его отличие от вирусных программ в том, что цель майнеров – не навредить системе, а использовать её в своих целях. Процессор постоянно перегружен, так как добывает криптовалюту создателю ПО. А самая большая проблема заключается в том, что стандартные антивирусники не могут определить проблему и найти майнер на компьютере. Приходится бороться с ботами самостоятельно. Нужно «выслеживать» файл в реестрах и процессах, проводить сложные манипуляции по его полному удалению, а это не всегда просто для среднестатистического пользователя. Плюс ко всему, разработчики научились создавать программы-невидимки, отследить которые через диспетчер задач не получится. В глубинах системных файлов будет ещё и резервный исходник, позволяющий программе восстановиться в случае обнаружения антивирусной программой или ручного удаления. Так как же распознать и удалить такой софт?

Ввиду сложности обнаружения приходится опираться на собственные ощущения. Майнеры заметно перегружают систему, благодаря чему компьютер начинает сильно тормозить. Это сказывается и на технической составляющей ПК: страдают процессор, видеокарта, оперативка и даже система вентиляции. Если вы слышите, что ваш кулер постоянно работает на пределе – стоит задуматься, не подхватили ли вы майнера. Ко всему прочему добавим, что stealth miner’ы с лёгкостью крадут данные пользователя, в том числе пароли от аккаунтов и электронных кошельков.

Находим и удаляем

Выяснив, что скрытый майнинг до добра не доведёт, переходим к операции «найти и уничтожить».

Для начала рекомендуется запустить стандартный процесс сканирования компьютера любым достаточно эффективным антивирусом. Нельзя исключать, что в том или ином случае пользователь столкнутся с обычным и сравнительно безопасным майнером. Своего присутствия в системе он не скрывает, а потому его без проблем можно будет обнаружить за счёт сканирования и безвозвратно удалить.

Но практика показывает, что идентифицировать троян в системе довольно сложно. Разработчики вредоносного программного обеспечения делают всё возможное, дабы работа майнера велась максимально незаметно, но при этом приносила пользу. Жаль только, что не пострадавшей стороне.

Современные майнеры очень качественно скрывают своё присутствие. Они способны на многое, включая:

Вот почему очень часто оказывается, что компьютер уже давно и весьма серьёзно заражён, а пользователь даже не подозревает об этом. Это стало возможным за счёт тщательной работы хакеров.

Ботнеты сильно нагружают процессор компьютера

Но всё же обнаружить вредоносные программы можно. И не обязательно для этого обращаться к профильным специалистам.

Сначала нужно удостовериться в том, что перед вами вредоносный майнер, который хорошо маскируется. И только после этого его можно смело сносить.

Реализовать задуманное можно 2 основными способами. Для этого стоит воспользоваться функционалом Диспетчера задач, либо задействовать мощную системную утилиту для проверки всех активных процессов типа AnVir.

Диспетчер задач

С Интернет-майнингом сталкивались многие. Причём некоторые даже об этом и не знают. В сети существуют веб-сайты, где используются специальные скрипты, позволяющие добраться до производительности ПК путём обхода защиты. Обойдя защиту на сайте, хакер загружает на ресурс вредоносный код. Он начинает майнить, когда пользователь заходит на этот сайт.

Догадаться и как-то понять, что вы зашли на подобный сайт, довольно просто. Ведь при его посещении компьютер сразу же начинает сильно тормозить, а в Диспетчере задач отображается высокая нагрузка на компьютерное железо. Стоит закрыть сайт, и майнинг остановится, работа компьютера нормализуется.

Чтобы обнаружить вредоносное программное обеспечение, которое забралось в ваш компьютер и систему, используя для этого Диспетчер задач, необходимо выполнить несколько шагов:

Теперь остаётся только перезагрузить компьютер.

Полагаться исключительно на встроенный антивирус операционной системы не стоит. Будет лучше, если дополнительно вы запустите сканирование сторонним софтом или даже утилитой типа Dr.Web. Чем антивирус эффективнее, тем выше вероятность обнаружить скрытые угрозы.

Вредоносное ПО может быть достаточно свежим, и устаревший антивирус попросту не знает о нём, а потому у него отсутствуют соответствующие алгоритмы поиска и удаления. Обновив программу, она наверняка найдёт этот майнер и обезвредит его.

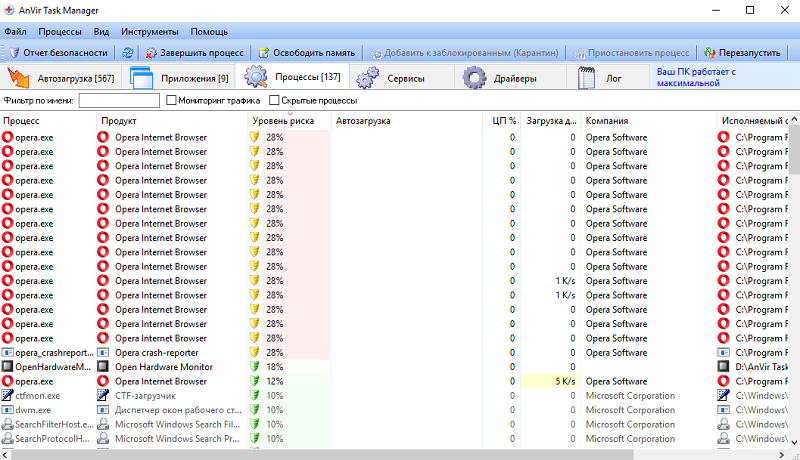

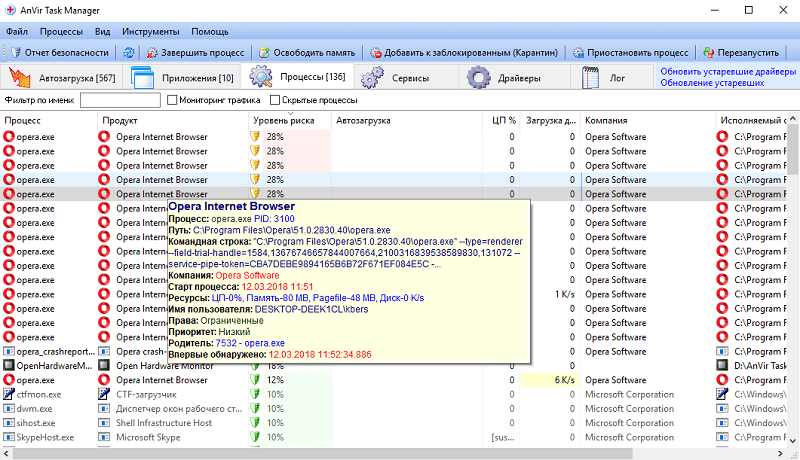

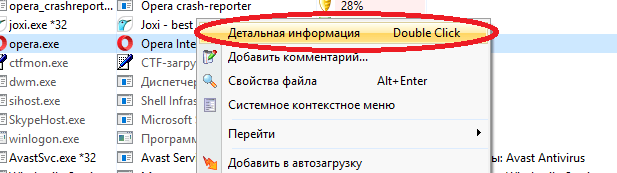

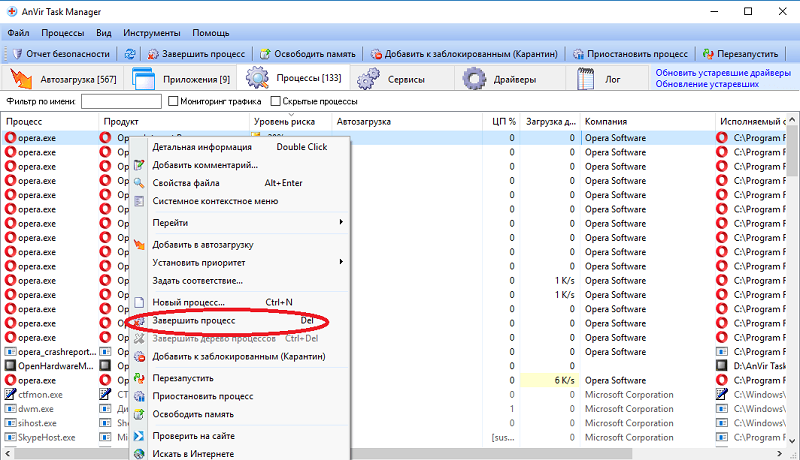

AnVir Task Manager

Многие воспринимают эту программу как антивирусное ПО. В действительности это полезная системная утилита, способная отображать все процессы на компьютере.

С помощью этого многофункционального диспетчера процессов удаётся довольно быстро и легко найти все скрытые вирусы и майнеры. Нужно лишь правильно воспользоваться предлагаемыми возможностями.

Последовательность процедур здесь будет следующей:

В завершении остаётся только отправить компьютер на перезагрузку.

После этого проверьте, изменилась ли ситуация, снизилась ли нагрузка на систему. Если есть и другие подозрительные процессы, проделайте с ними всё то же самое.

Удаление майнера с компьютера

После проверки на наличие вредоносных ПО, приступаем к его устранению. Сделать это можно несколькими способами, в том числе и без помощи сторонних программ для обнаружения майнеров. Важно: удаляйте вручную только в том случае, когда вы абсолютно уверены, что нашли именно майнер.

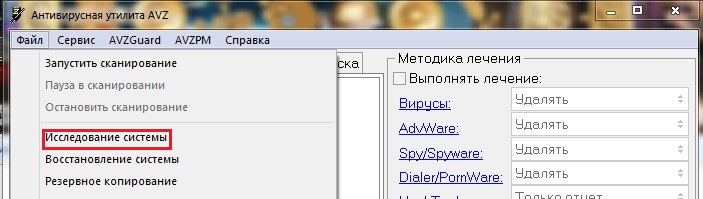

Можно попробовать прибегнуть к помощи антивирусных программ. Старые версии, конечно, не исправят ситуацию, но некоторые имеют достаточный набор утилит для поиска скрытых майнеров. К примеру, Dr.Web CureIt, Kaspersky Virus Removal Tool или Junkware Removal Tool.

Если обнаружить майнер не удалось, но вы уверены, что он есть – используйте программу AVZ. Там необходимо произвести обновление и запустить «Исследование системы». На выходе вы получите avz_sysinfo.htm файл, с которым можно идти на форум и просить помощи специалистов. Возможно, вы получите скрипт, который выполняется через ту же AVZ и тем самым решить проблему. Также поможет обычная переустановка операционной системы.

Методы профилактики

Как говорится, проблемы проще избежать, нежели решить её. Но полностью обезопасить себя от майнеров не получится. Любая операционная система подразумевает установку всевозможного софта и его удаление, что переполняет реестр и вызывает сбои в работе ПК. Даже удалённые программы сохраняют отдельные файлы в реестре, благодаря чему и маскируются различные вирусы. Правильным решением будет использование портативного софта. Это избавит ваш реестр от ненужного засорения и освободит процессор. Также полезной программой является WinPatrol Monitor. Приложение оповещает о попытках файлов попасть в реестр без ведома пользователя.

Подводя итоги, хочется сказать следующее: не «забивайте» на свой компьютер! Если вы заметили какие-либо изменения в работе, не ленитесь выяснять причину. Многие пользователи предпочитают просто понизить настройки в любимой игре, нежели пытаться понять, почему играть стало некомфортно. Это всё чревато неприятными последствиями не только в плане ОС, но и для работы самой техники.

Источник

Process Hacker — это полноценный инструмент для Windows, полностью бесплатный и с открытым исходным кодом, предназначенный для замены диспетчера задач Windows для пользователей, которым требуется гораздо больший контроль над процессами на ПК.

Как мы видим, основной интерфейс гораздо более полный и подробный, чем интерфейс самого диспетчера задач Windows. Кроме того, его намного легче читать, поскольку каждый процесс имеет правильно помеченные потоки.

Если мы щелкнем правой кнопкой мыши по любому из процессов, которые мы открыли на ПК, мы сможем увидеть список действий, которые мы можем выбрать. Среди них мы сможем завершить любой процесс, целое дерево процессов и даже изменить приоритеты или искать дополнительную информацию о рассматриваемом процессе в Интернете.

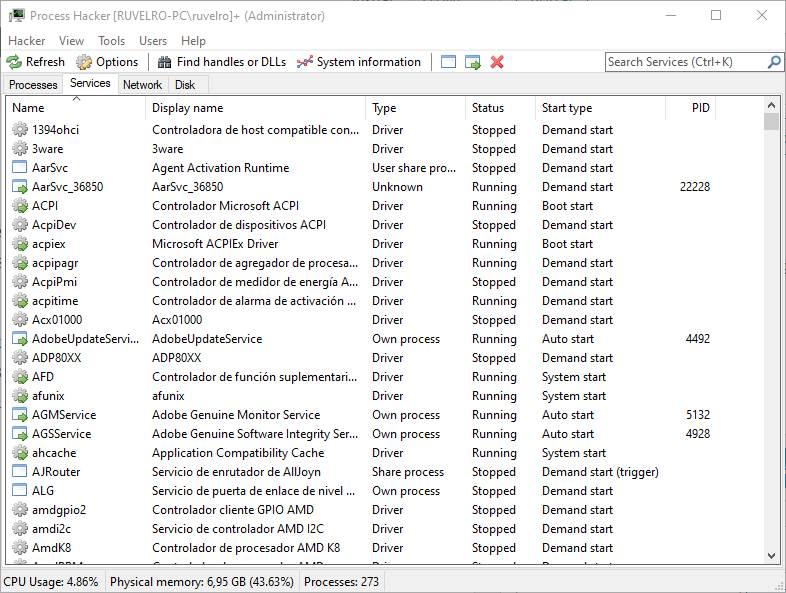

Наряду с открытыми процессами, эта программа также позволяет нам контролировать службы, работающие на ПК. И, конечно, мы также будем контролировать их.

Одной из особенностей этой программы является возможность отображения графики о состоянии оборудования в режиме реального времени. С использованием Сочетание клавиш Control + I мы всегда сможем узнать об использовании памяти, графики и ЦП нашего ПК. Благодаря этому простому монитору мы сможем узнать, работает ли какой-либо компонент (например, ядро ЦП) на полную мощность, имея отправную точку при расследовании, например, неисправности Windows.

Еще одной из его основных функций является возможность сообщить нам, блокирует ли процесс определенный файл или папку. Использование сочетания клавиш Ctrl + F мы сможем увидеть поиск конкретных процессов и библиотек DLL, так что, если какой-либо файл создает проблемы для его устранения, мы можем легко это сделать.

Если наш Интернет работает медленно, другой функцией Process Hacker, которую мы можем использовать, является его сетевой анализатор. В пределах Cеть На вкладке главного окна мы сможем найти все процессы, которые имеют активное интернет-соединение. Таким образом, если какой-либо из них не будет подключен, мы можем принудительно завершить процесс.

Эта программа также позволяет нам знать в режиме реального времени активность нашего диска , Очень важная особенность, благодаря которой мы сможем узнать приоритет ввода / вывода каждого процесса и узнать, что что-то делает с устройством без разрешения.

Другие выдающиеся функции этой программы являются:

- Это позволяет узнать в режиме реального времени об использовании WOW64 и .NET.

- Имеет функцию создания, редактирования и управления сервисами.

- Очень маленький, портативный и 100% открытый исходный код с лицензией GPLv3.

- KProcessHacker, драйвер режима ядра для доступа к ядру Windows.

Инструмент разработчика

Возможности, предлагаемые этим диспетчером задач для Windows, очень велики. И хотя вышеперечисленные являются основными функциями этой программы, конечно, они не единственные. Process Hacker — это программа, широко используемая программистами, поскольку она позволяет нам выгружать информацию из памяти любого процесса в режиме реального времени.

Благодаря «Свалка» Опцию мы можем получить сырой дамп памяти, чтобы проанализировать, что именно происходило в памяти нашего ПК. И, кроме того, он имеет «Отладка» инструмент, который позволяет нам отлаживать любой процесс в режиме реального времени.

И это также позволяет нам видеть всю информацию о любом исполняемом файле, чтобы мы могли легко знать, что он делает или к каким библиотекам он имеет доступ.

Опасное использование

В хороших руках Process Hacker — очень мощный инструмент, который позволяет нам полностью контролировать все, что работает на нашем ПК. Однако в чужих руках это может быть опасный инструмент.

Это программное обеспечение позволяет вам завершить любой процесс, который выполняется на нашем ПК. В том числе программы безопасности и антивирус. Поэтому есть группы хакеров, которые используют этот инструмент в фоновом режиме, чтобы завершить или заблокировать антивирусные процессы.

Скачать Process Hacker

Эта программа является полностью бесплатной и с открытым исходным кодом. Если мы хотим использовать его, мы можем загрузить последнюю версию, доступную с Следующая ссылка , Эта программа совместима как с 32-битными, так и с 64-битными системами. И мы можем запустить его в Windows 7, 8.1 и Windows 10. Кроме того, если у нас более старая система, такая как XP или Vista, мы можем загрузить версию «Legacy», которая работает в этих старых выпусках.

Наконец, мы можем выбрать между устанавливаемой версией, чтобы всегда иметь под рукой программу, или переносной версией, гораздо более удобной и которую мы всегда можем носить с собой вручную по USB.

Другие альтернативы для замены диспетчера задач

Помимо Process Hacker, в сети мы также можем найти другие программы, предназначенные для замены диспетчера задач Windows. Некоторые из наиболее важных являются:

- Process Explorer : Бесплатный проводник процессов, разработанный Microsoft для тех, кому нужна дополнительная функциональность. Это позволяет нам контролировать все, что работает на ПК, библиотеки DLL, которые используются. Кроме того, он интегрируется с Virus Total для анализа того, являются ли все процессы безопасными или некоторые из них были созданы вредоносным ПО.

- System Explorer : другая альтернатива, несколько более простая, чем предыдущие, которая позволяет нам контролировать все, что работает на нашем компьютере. Как и Process Explorer, эта программа может проверять VirusTotal, если какой-либо из открытых процессов является вирусом, и также получает второе мнение от File Database.