Уязвимости для Android

По статистике каждая пятая программа для ОС Android — с уязвимостью (или, иными словами, — с «дырой»), что позволяет злоумышленникам успешно внедрять мобильных троянцев на устройства и выполнять нужные им действия.

Аудитор безопасности в Dr.Web для Android произведет диагностику и анализ безопасности мобильного устройства, предложит решения для устранения выявленных проблем и уязвимостей.

Описание уязвимостей

Скачать Dr.Web для Android

Время на прочтение

10 мин

Количество просмотров 24K

Знай своего врага ― одна из максим, которой руководствуются специалисты по информационной безопасности. Она касается и зловредов. Существуют сотни инструментов, которые помогают исследовать вредоносное ПО. К счастью, многие из них бесплатны и имеют открытый исходный код.

Под катом мы собрали онлайн-сканеры подозрительных файлов, некоторые инструменты для статического и динамического анализа, системы для описания и классификации угроз и, конечно, репозитории с малварью, которую можно исследовать.

Это неполный перечень ПО, которое используют исследователи от мира информационной безопасности. Так, для расследования уже совершенных атак, применяют иной арсенал.

Деление на группы в статье не претендует на звание классификации, оно сделано для удобства чтения и во многом условно. Отдельные инструменты могли попасть сразу в несколько групп и оказались в конкретных разделах благодаря грубому авторскому произволу.

Онлайн-службы для анализа зловредов

-

VirusTotal ― бесплатная служба для анализа подозрительных файлов и ссылок. В представлении не нуждается.

-

Intezer ― детектор зловредов, поддерживающий динамический и статический анализ.

-

Triage ― онлайн-сервис для анализа больших объемов вредоносного ПО с функцией статического анализа образцов.

-

FileScan.IO — служба анализа вредоносных программ, с динамическим анализом и функцией извлечения индикаторов компрометации (IOC).

-

Sandbox.pikker ― онлайн-версия известной системы анализа вредоносных программ Cuckoo Sandbox. Предоставляет подробный отчет с описанием поведения файла при выполнении в реалистичной, но изолированной среде далеко в облаке.

-

Manalyzer ― бесплатный сервис, для статического анализа PE-файлов и выявления маркеров нежелательного поведения. Имеет офлайн-версию.

-

Opswat ― сканирует файлы, домены, IP-адреса и хеши при помощи технологии Content Disarm & Reconstruction.

-

InQuest Labs ― сервис для сканирования текстовых документов файлов Microsoft и Open Office, электронных таблиц и презентаций. Работает на базе механизмов Deep File Inspection (DFI).

-

Any Run ― еще одна онлайн-песочница с красивым интерфейсом и дополнительными опциями.

-

Yoroi ― итальянская служба анализа подозрительных файлов на базе песочницы. Переваривает PE (например, .exe-файлы), документы (doc и PDF), файлы сценариев (типа wscript, Visual Basic) и APK, но мучительно медленно готовит отчеты.

-

Unpacme ― онлайн-сервис для автоматической распаковки вредоносных программ и извлечения артефактов.

-

Malwareconfig ― веб-приложение для извлечения, декодирования и отображения параметров конфигурации распространенных вредоносных программ.

-

Malsub ― фреймворк Python RESTful для работы с API онлайн-сервисов для анализа вредоносного ПО.

Дистрибутивы для анализа вредоносных программ

-

REMnux — готовый дистрибутив реверс-инжиниринга и анализа вредоносных программ на основе Ubuntu. Предоставляет полный пакет необходимых утилит с открытым исходным кодом и включает многие инструменты, упомянутые ниже.

-

Tsurugi Linux ― Linux-дистрибутив, ориентированный на цифровую криминалистику, анализ вредоносных программ и разведку по открытым источникам.

-

Flare-vm ― настраиваемый дистрибутив для анализа вредоносных программ на базе Windows.

Комбайны и тулкиты

-

Ghidra Software Reverse Engineering Framework ― продвинутая среда для реверс-инжиниринга ПО под Windows, macOS и Linux. Поддерживает широкий набор инструкций процессора и исполняемых форматов, работает и в ручном, и в автоматическом режимах, поддерживает пользовательские сценарии. Некоторые такие заготовки, упрощающие анализ вредоносного ПО, можно найти в репозитории Ghidra-Scripts.

-

FLARE VM ― настраиваемый дистрибутив для анализа вредоносных программ на базе Windows 10.

-

Indetectables Toolkit ― набор из 75 приложений для реверс-инжиниринга и анализа двоичных файлов и вредоносных программ.

-

MobSF ― платформа для автоматизированного статического и динамического анализа и оценки безопасности мобильных приложений.

-

CyberChef — приложение для анализа и декодирования данных без необходимости иметь дело со сложными инструментами или языками программирования.

-

Pev ― набор инструментов для анализа подозрительных PE-файлов. Работает в Windows, Linux и macOS.

-

Vivisect ― фреймворк Python, который включает функции дизассемблера, статического анализатора, символьного выполнения и отладки.

-

Pharos ― экспериментальный фреймворк, объединяющий шесть инструментов для автоматизированного статического анализа бинарных файлов.

Инструменты статического анализа и реверс-инжиринга

-

IDA ― дизассемблер и отладчик для Windows с бесплатной версией и возможность расширения функциональности при помощи open-source-плагинов, например, Diaphora и FindYara.

-

Binary ninja — популярная альтернатива IDA с бесплатной облачной версией и частично открытым исходным кодом.

-

ret-sync ― набор плагинов, которые позволяют синхронизировать сеансы в дизассемблерах IDA, Ghidra и Binary Ninja.

-

Binary Analysis Platform ― мультиплатформенный набор утилит и библиотек для анализа машинного кода. Поддерживает x86, x86-64, ARM, MIPS, PowerPC. Другие архитектуры могут быть добавлены в виде плагинов.

-

Radare2 ― UNIX-подобная среда для реверс-инжиниринга. Позволяет анализировать, эмулировать, отлаживать, модифицировать и дизассемблировать любой бинарник. Может работать через удаленный сервер gdb.

-

Rizin ― форк Radeone2 с упором на удобство использования и стабильность. Включает все необходимое для полноценного бинарного анализа.

-

cutter ― бесплатная платформа для реверс-инжиниринга с открытым исходным кодом и плагином для интеграции с декомпилятором Ghidra. Построена на базе rizin. Предоставляет удобный пользовательский интерфейс.

-

Un{i}packer ― кроссплатформенная альтернатива деббагеру x64Dbg.

-

diStorm ― быстрый дизассемблер для анализа вредоносного шелл-кода.

-

angr ― мультиплатформенный фреймворк для исследования бинарных файлов.

-

Binwalk ― простой в использовании инструмент для анализа, извлечения образов и реверс-инжиниринга микропрограмм.

-

4n4lDetector ― инструмент для быстрого анализа исполняемых файлов Windows. Показывает PE-заголовок и его структуру, содержимое разделов, различные типы строк. Облегчает идентификацию вредоносного кода внутри анализируемых файлов. Исходный код не опубликован.

-

capa ― анализирует возможности исполняемых файлов. Вы скармливаете PE, ELF и шеллкод, а capa сообщает, что, может сделать программа.

-

LIEF ― кроссплатформенная библиотека для анализа, изменения и абстрагирования форматов ELF, PE, MachO, DEX, OAT, ART и VDEX без использования дизассемблера.

-

IDR ― декомпилятор исполняемых файлов (EXE) и динамических библиотек (DLL), написанный на Delphi. Часто используется для анализа банковских вредоносных программ.

-

Manalyze ― синтаксический анализатор PE-файлов с поддержкой плагинов. Лежит в основе вышеупомянутого онлайн-сервиса Manalyzer.

-

PortEx ― библиотека Java для статического анализа переносимых исполняемых файлов с акцентом на анализ вредоносных программ и устойчивость к искажениям PE.

-

PE-bear ― анализатор файлов PE-формата со встроенным Hex-редактором и возможностью детектирования различных упаковщиков по сигнатурам.

-

CFF Explorer ― аналог PE-bear, созданный Эриком Пистелли. Представляет собой набор инструментов: шестнадцатеричный редактор, сканер и менеджер подписей, дизассемблер, обходчик зависимостей и т. д. Первый PE-редактор с поддержкой внутренних структур .NET.

-

Qu1cksc0pe ― универсальный инструмент для статического анализа исполняемых файлов Windows, Linux, OSX, а также APK.

-

Quark-Engine ― система оценки вредоносного ПО для Android, игнорирующая обфускацию. Входит в комплект поставки Kali Linux и BlackArch.

-

Argus-SAF ― платформа для статического анализа Android-приложений.

-

RiskInDroid ― инструмент для оценки потенциальной опасности Android-приложений на основе методов машинного обучения.

-

MobileAudit ― SAST-анализатор вредоносных программ для Android.

-

Obfuscation Detection ― набор скриптов для автоматического обнаружения запутанного кода.

-

de4dot ― деобфускатор и распаковщик .NET, написанный на C#.

-

FLARE ― статический анализатор для автоматической деобфускации бинарных файлов вредоносных программ.

-

JSDetox ― утилита для анализа вредоносного Javascript-кода с функциями статического анализа и деобфускации.

-

XLMMacroDeobfuscator ― используется для декодирования запутанных макросов XLM. Использует внутренний эмулятор XLM для интерпретации макросов без полного выполнения кода. Поддерживает форматы xls, xlsm и xlsb.

Инструменты динамического анализа и песочницы

-

Cuckoo Sandbox — платформа для анализа разнообразных вредоносных файлов в виртуализированных средах Windows, Linux, macOS и Android. Поддерживает YARA и анализ памяти зараженной виртуальной системы при помощи Volatility.

-

CAPE ― песочница с функцией автоматической распаковки вредоносного ПО. Построена на базе Cuckoo. Позволяет проводить классификацию на основе сигнатур Yara.

-

Qubes OS ― защищенная операционная система, основанная на концепции разграничения сред. Использует гипервизор Xen и состоит из набора отдельных виртуальных машин. Может служить площадкой для исследования вредоносов, однако не включает в себя специализированные инструменты для их анализа.

-

x64dbg ― отладчик с открытым исходным кодом под Windows, предназначенный для реверс-инжиниринга вредоносных файлов. Выделяется обширным списком специализированных плагинов.

-

DRAKVUF ― безагентная система бинарного анализа типа «черный ящик». Позволяет отслеживать выполнение бинарных файлов без установки специального программного обеспечения на виртуальной машине. Требует для работы процессор Intel с поддержкой виртуализации (VT-x) и Extended Page Tables (EPT).

-

Noriben ― простая портативная песочница для автоматического сбора и анализа информации о вредоносных программах и составления отчетов об их действиях.

-

Process Hacker ― продвинутый диспетчер задач, позволяющий наблюдать за поведением подозрительных программ в реальном времени. Отображает сетевые подключения, активные процессы, информацию об использовании памяти и обращениях к жестким дискам, использовании сети. Также отображает трассировки стека.

-

Sysmon ― системная служба Windows, регистрирующая активность системы в журнале событий Windows. Предоставляет подробную информацию о происходящем в системе: о создании процессов, сетевых подключениях времени создания и изменения файлов. Работает с заранее созданными конфигурационными файлами, которые можно найти на github.

-

hollows_hunter ― сканер процессов, нацеленный на обнаружение вредоносных программ и сбор материалов для дальнейшего анализа. Распознает и создает дамп различных имплантов в рамках сканируемых процессов. Основан на PE-sieve.

-

Sandboxapi ― API Python для создания интеграций с различными проприетарными песочницами.

-

DECAF ― Dynamic Executable Code Analysis Framework ― платформа для анализа бинарных файлов, основанная на QEMU. Поддерживает 32-разрядные версии Windows XP/Windows 7/linux и X86/arm.

-

Frida ― внедряет фрагменты JavaScript в нативные приложения для Windows, Mac, Linux, iOS и Android, что позволяет изменять и отлаживать запущенные процессы. Frida не требует доступа к исходному коду и может использоваться на устройствах iOS и Android, которые не взломаны или не имеют root-доступа.

-

box-js ― инструмент для изучения вредоносного JavaScript-ПО с поддержкой JScript/WScript и эмуляцией ActiveX.

-

Fibratus ― инструмент для исследования и трассировка ядра Windows.

-

analysis-tools ― большая коллекция инструментов динамического анализа для различных языков программирования.

Инструменты анализа сетевой активности

-

MiTMProxy ― перехватывающий HTTP-прокси с поддержкой SSL/TLS.

-

Wireshark ― известный универсальный инструмент для анализа сетевого трафика.

-

Zeek ― фреймворк для анализа трафика и мониторинга безопасности, ведет подробные журналы сетевой активности.

-

Maltrail ― система обнаружения вредоносного трафика на базе общедоступных черных списков сетевых адресов.

-

PacketTotal ― онлайн-движок для анализа .pcap-файлов и визуализации сетевого трафика.

Хранение и классификация и мониторинг

-

YARA ― инструмент, предназначенный для помощи в идентификации и классификации зловредов. Позволяет создавать описания семейств вредоносных программ в виде правил ― в общепринятом удобном для обработки формате. Работает на Windows, Linux и Mac OS X.

-

Yara-Rules ― обширный список правил для YARA, позволяет быстро подготовить этот инструмент к использованию.

-

yarGen ― генератор правил YARA из подозрительных фрагментов кода, найденных в файлах вредоносных программ. Автоматизирует процесс создания новых правил.

-

Awesome YARA ― пополняемая коллекция инструментов, правил, сигнатур и полезных ресурсов для пользователей YARA.

-

YETI ― платформа, для сбора и агрегации данных об угрозах в едином репозитории. Умеет обогащать загруженные данные, снабжена удобным графическим интерфейсом и развитым API.

-

Viper ― утилита для организации, анализа и менеджмента личной коллекции вредоносных программ, образцов эксплойтов и скриптов. Хорошо работает в связке с Cuckoo и YARA.

-

MISP ― ПО для сбора, хранения обмена индикаторами компрометации и данными, полученными в результате анализа вредоносных программ.

-

Malice ― фреймворк для анализа вредоносных программ, который называют open source версией VirusTotal.

-

Hostintel ― модульное приложение на Python для сбора сведений о вредоносных хостах.

-

mailchecker — проверка электронной почты на разных языках. Утилита снабжена базой данных из более чем 38 000 поддельных провайдеров электронной почты.

-

URLhaus ― портал для обмена URL-адресами, которые используются для распространения вредоносных программ.

-

All Cybercrime IP Feeds ― агрегатор опасных IP-адресов с акцентом на хакерские атаки, распространение вредоносного ПО и мошенничество. Использует данные из более чем 300 источников.

-

Machinae — инструмент для сбора информации о зловредах из общедоступных источников. Позволяет получить списки подозрительных IP-адресов, доменных имен, URL, адресов электронной почты, хешей файлов и SSL fingerprints.

-

ThreatIngestor — конвейер для сбора данных об угрозах из Twitter, GitHub, RSS каналов и других общедоступных источников.

-

InQuest REPdb и InQuest IOCdb агрегаторы IOC из различных открытых источников.

-

IntelOwl — решение для получения данных при помощи единого API. Предоставляет централизованный доступ к ряду онлайн-анализаторов вредоносных программ.

-

Malwoverview ― инструмент для классификации и сортировки вредоносных программ IOC и хешей с возможностью генерации отчетов по результатам статического и динамического анализа.

-

dnstwist ― инструмент для поиска мошеннических доменов, маскирующихся под ваш сайт.

Образцы вредоносных программ

В этом разделе собраны ссылки на опасные вредоносные программы. Они не деактивированы и представляют реальную угрозу. Не скачивайте их, если не уверены в том, что делаете. Используйте для исследований только изолированные программные среды. В этих коллекциях много червей, которые заразят все, до чего смогут дотянуться.

Ссылки предоставляются исключительно в научных и образовательных целях.

-

theZoo ― активно пополняемая коллекция вредоносных программ, собранная специально для исследователей и специалистов по кибербезопасности.

-

Malware-Feed ― коллекция вредоносных программ от virussamples.com.

-

Malware samples ― пополняемый github-репозиторий с вредоносами, к которым прилагаются упражнения по анализу вредоносного ПО.

-

vx-underground ― еще одна обширная и постоянно растущая коллекция бесплатных образцов вредоносных программ.

-

Malshare ― репозиторий, который помимо образцов малвари предлагает дополнительные данные для YARA.

-

MalwareBazaar ― проект, целью которого является обмен образцами вредоносного ПО с поставщиками антивирусных программ и сообществом экспертов по информационной безопасности. Поддерживает собственное API.

-

Virusbay ― онлайн-платформа для совместной работы, которая связывает специалистов из центров мониторинга информационной безопасности с исследователями вредоносных программ. Представляет собой специализированную социальную сеть.

-

VirusShare ― большой репозиторий вредоносных программ с обязательной регистрацией.

-

The Malware Museum ― вирусы, распространявшиеся в 1980-х и 1990-х годах. Практически безобидны на фоне остальных ссылок из этого раздела и представляют скорее историческую ценность.

Многие современные зловреды выходят из-под пера талантливых профессиональных программистов. В них используются оригинальные пути проникновения в системные области данных, новейшие уязвимости и ошибки в безопасности операционных систем и целые россыпи грязных хаков. Если проявить осторожность, ум и внимательность, во вредоносном ПО можно найти немало интересного.

Удачной охоты!

Как найти и как удалить вирусы с компьютера самостоятельно,

без использования каких-либо программ — антивирусов

Здесь мы покажем вам, как можно самостоятельно обнаружить и затем удалить файлы, способные нанести вред вашему компьютеру, или вирусы самостоятельно (вручную) без использования каких-либо антивирусных программ.

Это несложно. Давайте начнём!

Как удалить вирус самостоятельно

Действовать необходимо на правах администратора.

Для начала надо открыть командную строку. Для этого нажмите сочетание клавиш WINDOWS + R и в появившемся окне в строке введите cmd и нажмите ОК.

Команда cmd в командной строке

Либо, нажав кнопку Пуск в нижнем левом углу экрана монитора, в строке поиска начните набирать «командная строка», а затем по найденному результату кликните правой кнопкой мышки и выберите «Запуск от имени администратора».

Вызов командной строки через поиск

Запуск командной строки от имени администратора

Кратко о том, какие цели у наших будущих действий:

С помощью команды attrib нужно найти такие файлы, которые не должны находиться среди системных файлов и потому могут быть подозрительными.

Вообще, в C: / drive не должно содержаться никаких .exe или .inf файлов. И в папке C:WindowsSystem32 также не должны содержаться какие-либо, кроме системных, скрытые или только для чтения файлы с атрибутами i, e S H R.

Итак, начнём ручной поиск подозрительных, файлов, то есть вероятных вирусов, самостоятельно, без использования специальных программ.

Откройте командную строку и вставьте cmd. Запустите этот файл от имени администратора.

Открываем cmd

Прописываем в строке cd/ для доступа к диску. Затем вводим команду attrib. После каждой команды не забываем нажимать ENTER:

Команда attrib в командной строке

Как видим из последнего рисунка, файлов с расширениями .exe или .inf не обнаружено.

А вот пример с обнаруженными подозрительными файлами:

Вирусы в системе Windows

Диск С не содержит никаких файлов .еxе и .inf, пока вы не загрузите эти файлы вручную сами. Если вы найдёте какой-либо файл, подобный тем, которые мы нашли, и он отобразит S H R, тогда это может быть вирус.

Здесь обнаружились 2 таких файла:

autorun.inf

sscv.exe

Эти файлы имеют расширения .еxе и .inf и имеют атрибуты S H R. Значит, эти файлы могут быть вирусами.

Теперь наберите attrib -s -h -г -а -i filename.extension. Или в нашем примере это:

attrib —s —h —г —а -i autorun.inf

Эта команда изменит их свойства, сделав из них обычные файлы. Дальше их можно будет удалить.

Для удаления этих файлов введите del filename.extension или в нашем случае:

del autorun.inf

То же самое надо проделать со вторым файлом:

Удаление вирусов вручную

Теперь перейдём к папке System32.

Продолжим далее поиск, вписывая следующие команды внизу:

Впишите cd win* и нажмите ENTER.

Снова введите system32. Нажмите ENTER.

Затем впишите команду attrib. Нажмите ENTER.

Ищем вирусы в папке System32

Появился вот такой длинный список:

Ищем вирусы в папке System32

Снова вводим внизу команду attrib, не забывая нажать потом ENTER:

Самостоятельное удаление вирусов с компьютера | Интернет-профи

И находим вот такие файлы:

Подозрительные файлы в папке Windows

Подозрительные файлы в папке Windows

При перемещении вверх-вниз экран перемещается очень быстро, поэтому когда мелькнёт что-то новое, приостановитесь и вернитесь назад‚ чтобы проверить каждый файл, не пропустив ни одного.

Подозрительные файлы в папке Windows

Выписываем себе все найденные S H R файлы:

- atr.inf

- dcr.exe

- desktop.ini

- idsev.exe

Выполните команду attrib 3 или 4 раза, чтобы убедиться, что вы проверили всё.

Ну, вот. Мы самостоятельно нашли целых 4 вредоносных файла! Теперь нам нужно удалить эти 4 вируса.

Для этого дальше в командной строке вписываем и каждый раз нажимаем ENTER следующее:

C:WindowsSystem32>attrib -s -h -r -a -i atr.inf

C:WindowsSystem32>del atr.inf

C:WindowsSystem32>attrib -s -h -r -a -i dcr.exe

C:WindowsSystem32>del dcr.exe

C:WindowsSystem32>attrih -s -h -r -a -i desktop.ini

C:Windows\System32>del desktop.ini

C:WindowsSystem32>attrib -s -h -r -a -i idsev.exe

C:WindowsSystem32>del idsev.exe

Удаляем вирусы с компьютера самостоятельно

Аналогичную операцию надо провести с другими папками, вложенными в каталог Windows.

Нужно просканировать ещё несколько таких каталогов, как Appdata и Temp. Используйте команду attrib, как показано в этой статье, и удалите все файлы с атрибутами S H R, которые не имеют отношения к системным файлам и могут заразить ваш компьютер.

Содержание

- Как найти вирус в диспетчере задач?

- Как войти в Диспетчер задач

- AVZ — утилита для поиска вредоносных программ

- Сканируем компьютер на наличие вредоносных программ

- Исправляем уязвимости на своем компьютере

- Подозрительные процессы в диспетчере задач и что с ними делать?

- Где смотреть процессы?

- Как определить вирус в диспетчере задач?

- Ищем вирусы с помощью AVZ

- Исправление небезопасных настроек Windows

- Диспетчер задач: подозрительные процессы. Как найти и удалить вирус?

- Диспетчер задач: подозрительные процессы. Как найти и удалить вирус?

- Как перейти в диспетчер задач.

- Поиск сомнительных объектов.

- Проверка системы на вирусы, Трояны, Adware и многое другое.

- Избавление от критических изменений в компьютере.

- Как найти вирус в списке процессов Windows

Как найти вирус в диспетчере задач?

Основная масса вредоносных программ и вирусов, попав на компьютер своей жертвы, стараются максимально скрыть свое присутствие. Поэтому часто пользователи даже не замечают, что на их компьютерах появились незваные гости.

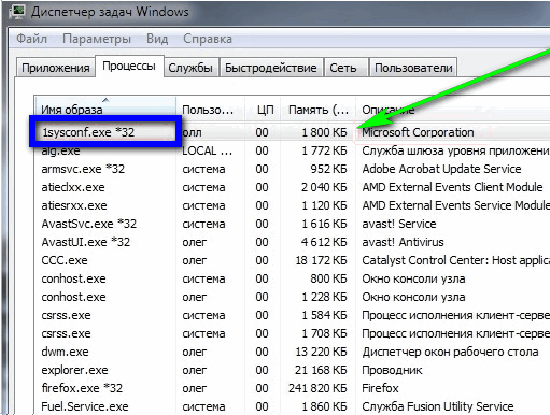

Иногда, работающий вирус можно засечь с помощью диспетчера задач, на вкладке с запущенными процессами. Но тут возникает другая проблема, обычно вредоносные программы маскируют себя под системные процессы. Как их в этом случае найти? Ведь системных процессов может очень много и какие из них не настоящие, на первый взгляд, отличить трудно.

Сегодня мы познакомимся с несколькими простыми способами обнаружения вируса используя диспетчер задач, а также процесс удаления пойманного нарушителя.

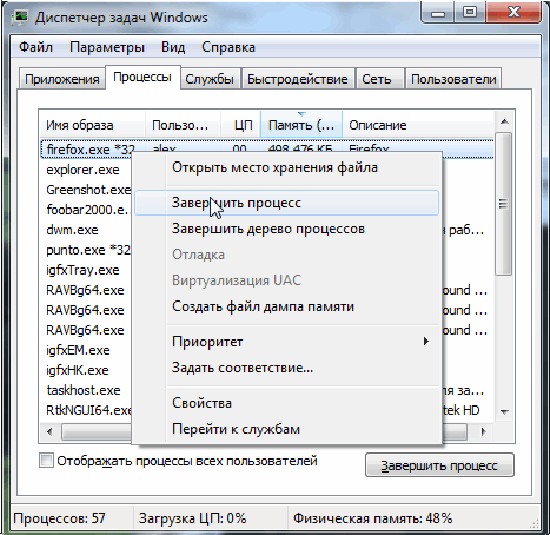

Как войти в Диспетчер задач

Попасть в диспетчер задач можно одновременного нажатия клавиш CTRL+ALT+DEL, или еще быстрее его открыть при помощи такого сочетания: CTRL + SHIFT + ESC.

Окно диспетчера состоит из вкладок, в которых отображается вся программная активность на компьютере. Нас интересуют только две вкладки: приложения и процессы. В первой можно увидеть основные программы, которые работают в данный момент и видны пользователю, а во второй все процессы на компьютере.

Когда компьютер начинает сильно виснуть, можно открыть диспетчер задач и среди процессов найти тот, что больше всех загружает центральный процессор и оперативную память, выбрать его и нажать на кнопку завершения процесса.

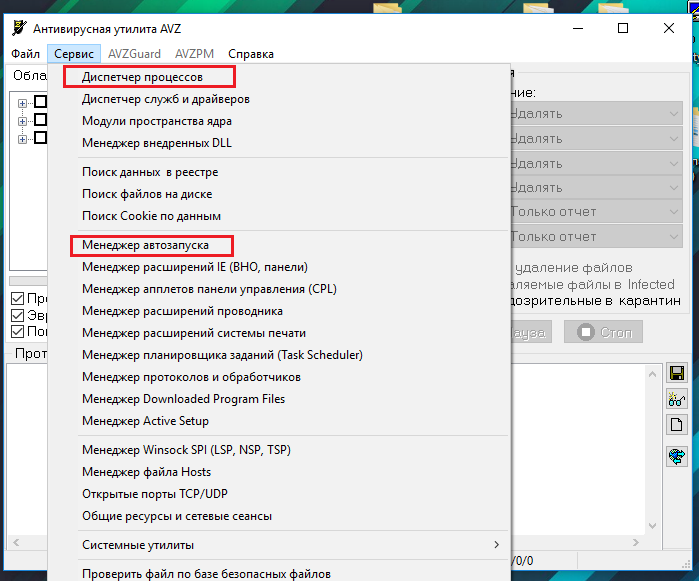

AVZ — утилита для поиска вредоносных программ

Как правило, определить не вооруженным взглядом, как из процессов это вирус, замаскированный под системную программу, достаточно сложно. Для поиска вредоносных программ удобно использовать различные антивирусные утилиты. Например, для подобных целей можно воспользоваться программой AVZ. Сейчас рассмотрим по подробнее, что это такое и как им пользоваться.

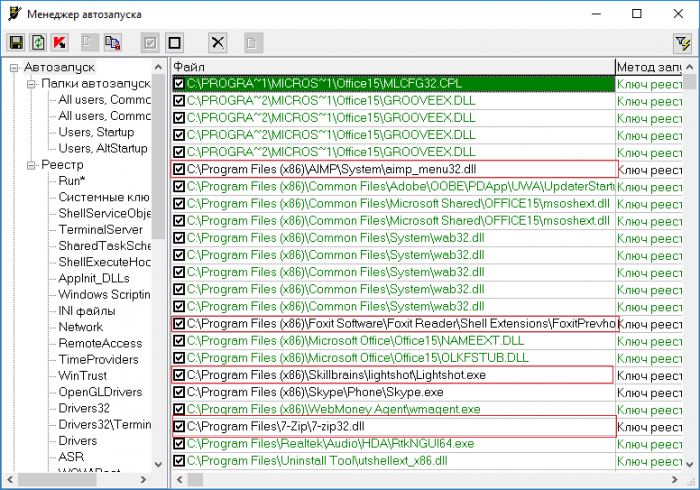

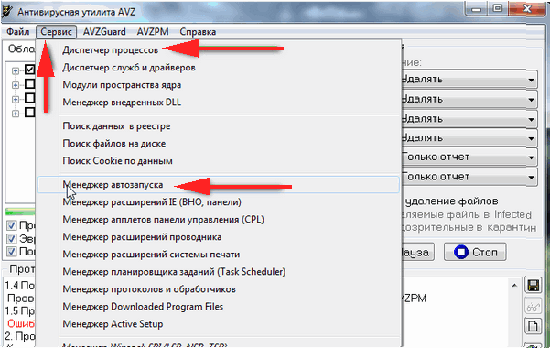

Программу не нужно устанавливать, для работы достаточно просто распаковать архив с ней, а затем выполнит запуск. На верхней панели открываем меню сервиса. В нем можно наблюдать два нужных для нас пункта: диспетчер процессов и менеджер автозапуска.

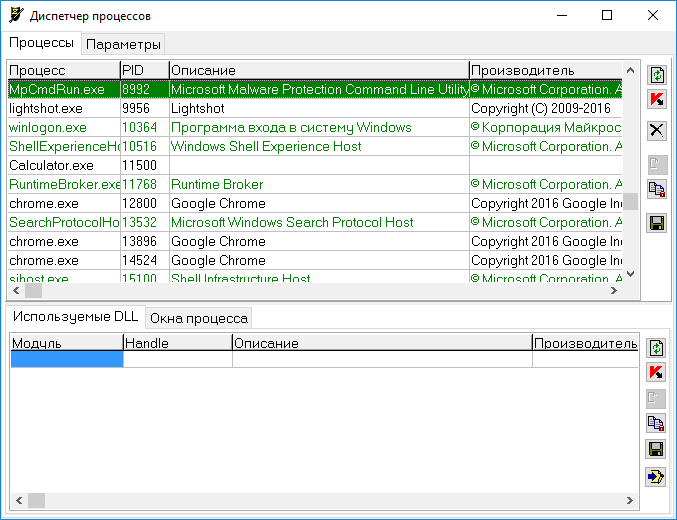

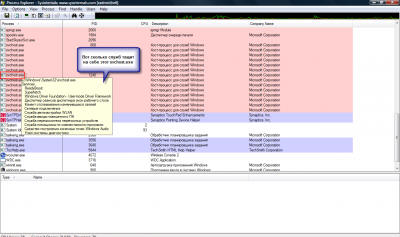

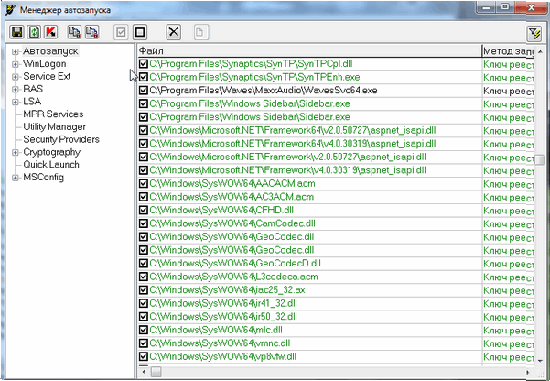

А теперь, посмотрим в диспетчер процессов. Как мы видим, тут отображен список процессов, запущенных в данный момент. Они, как и в предыдущем случае, выделяются цветом, по такой же логике. Уделяем такое же внимание «черным» процессам.

Хоть подозрительную программу мы и удалили, но она может восстановится из какого-нибудь другого источника на жестком диске. Поэтому, после этой процедуры, необходимо выполнить сканирование своего компьютера на наличие вредоносных программ.

Сканируем компьютер на наличие вредоносных программ

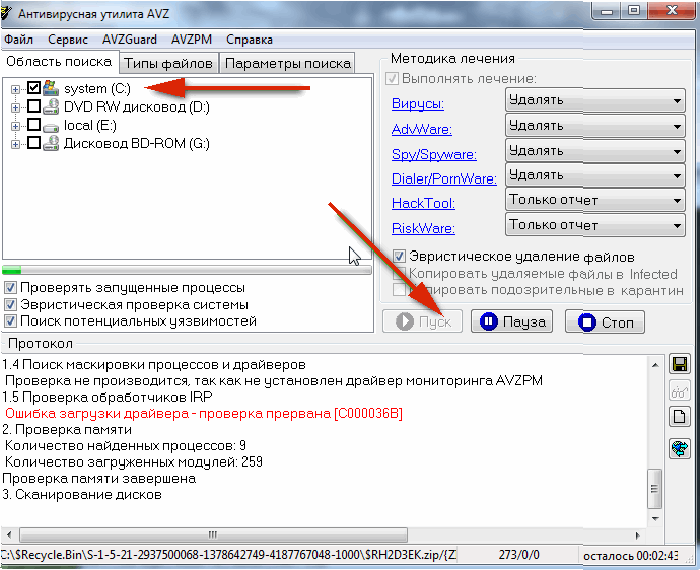

Выполнить сканирование компьютера можно любой антивирусной программой, которой Вы пользуетесь. Но для надежности, лучше выполнять сканирование несколькими программами. Например, нас снова может выручить уже знакомый AVZ.

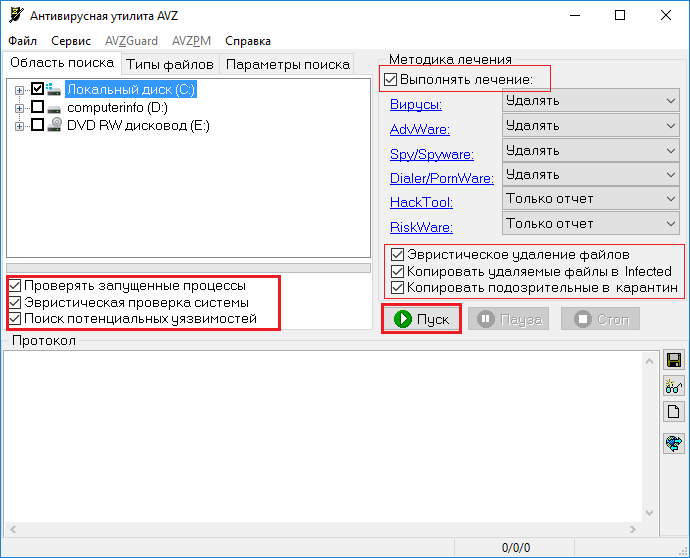

В самой программе просто отмечаем флажками все носители, которые необходимо проверить и нажимаем на кнопку запуска сканирования «Пуск».

Лучше всегда использовать по несколько утилит, для проверки своего компьютера. Поэтому Вы можете воспользоваться, например, еще ADW Cleaner или Mailwarebytes.

Исправляем уязвимости на своем компьютере

К сожалению, некоторые настройки по умолчанию в операционной системе Windows, могут представлять определенную угрозу. Самой известной проблемой является автозапуск программ. Если подключить зараженный носитель информации к компьютеру, то он может автоматически заразится, благодаря такой функции. Для того, чтобы избежать подобного, рекомендуется отключать автозапуск. Это конечно не всегда удобно, ведь после этого не будет выполняться автоматический запуск программ с дисков и придется это делать вручную, но зато Ваша система будет намного более защищенной от внешних угроз.

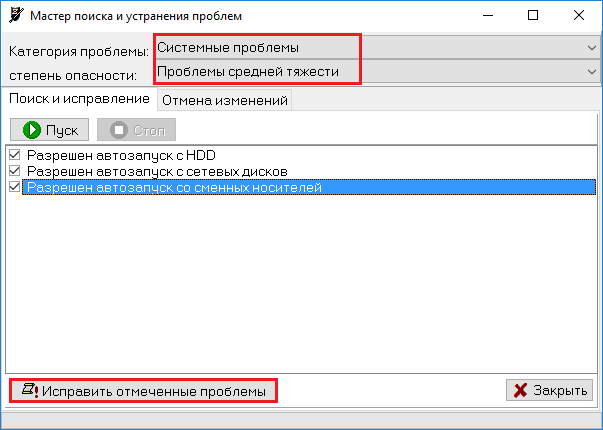

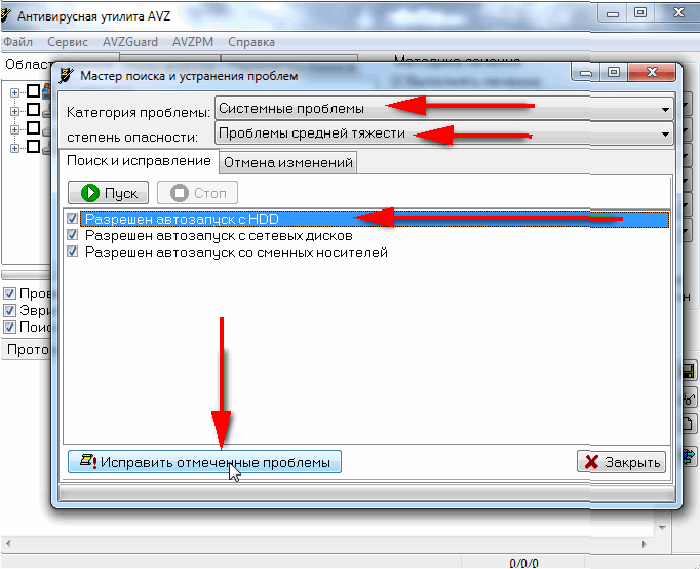

Что бы отключить это функцию, можно воспользоваться AVZ. Открываем меню «Файл» и запускаем мастер для поиска и устранения проблем. Здесь необходимо выбрать тип проблем и их уровень опасности, а затем выполнить сканирование компьютера. После этого исправляем найденные проблемы. Этот же мастер может чистить диск от ненужных файлов и прочего мусора, а также работать с историей браузеров.

На этом можно завершить сегодняшнею статью. Теперь вы знаете, как с помощью диспетчера задач и нескольких дополнительных утилит избавиться от вредоносных программ. До встречи в следующей статье!

Источник

Подозрительные процессы в диспетчере задач и что с ними делать?

Сегодня хочу поведать вам неизвестных процессах в Windows, которые могут вызвать подозрения у любого пользователя. Если процесс производит какое-то действие, например, загружает процессор до 100 процентов, то даже неопытный пользователь поймет, что от него нужно избавиться. Но бывает и такое, что процесс просто висит в системе и вроде бы ничего не делает. Возможно это вирус. Чаще всего они скрывается под видом системных процессов. Конечно, можно проверить их, зайдя в диспетчере задач, и определить их местонахождение. Если это вирус, то удалить.

В данном руководстве я постараюсь объяснить, как найти подозрительный процесс, а также добиться того, чтобы он больше не запускался.

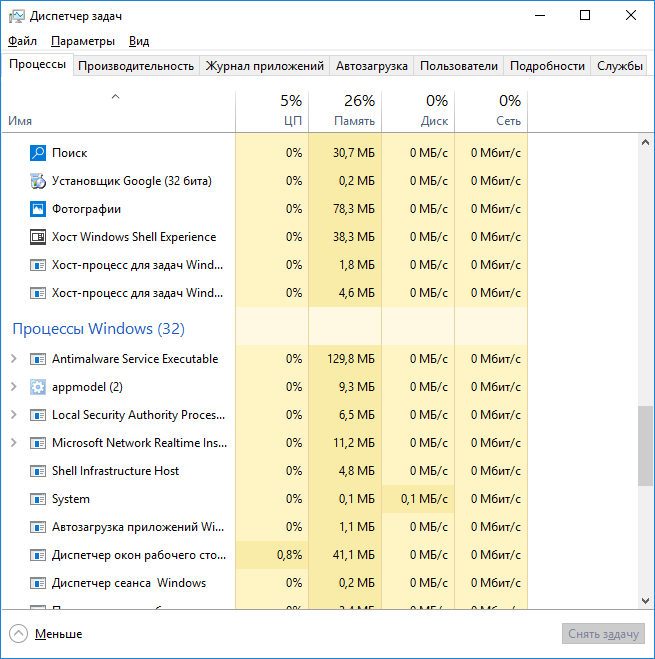

Где смотреть процессы?

Для начала нужно зайти в диспетчер задач. Нажмите сочетание клавиш Esc+Shift+Ctrl и перейдите на вкладочку «Процессы». Здесь находятся все приложения и системные процессы, которые нужны для нормального функционирования Windows. При нахождении процесса, который сильно нагружает процессор, либо жесткий диск, вы его можете завершить. При завершении системного процесса может возникнуть проблема и компьютер перезагрузится, поэтому будьте осторожны.

Как определить вирус в диспетчере задач?

Часто вирусы могут маскироваться под системные процессы, одним из них является svhost.exe. На глаз вы не определите, что это вредонос. Понадобится утилита. Существует множество программ для поиска вирусов на ПК. В данной статье я представлю AVZ.

Скачать эту антивирусную утилиту нужно по этой ссылке: http://z-oleg.com/secur/avz/download.php

Вам необходимо распаковать архив в любую пустую папку и запустить утилиту. Дальше идем на вкладку «Сервис». Там есть два пункта, которые нам понадобятся: «Диспетчер процессов» и «Менеджер запуска».

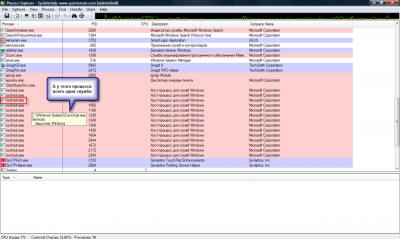

Для начала запустим «Менеджер запуска» и посмотрим, какие утилиты и программы у нас грузятся вместе с системой. Стоит заметить, что AVZ выделяет безопасные процессы зеленым цветом. Если цвет отличается, допустим, черный, то стоит задуматься, а не вирус ли это. Все ненужное вы можете отключить.

Далее зайдем в «Диспетчер процессов». Здесь похожая картина, но показываются процессы, работающие в данный момент времени. Как и в первом случае, процессы, выделенные черным цветом, вызывают подозрения, поэтому уделите им особое внимание.

Конечно, находящееся в процессах не обязательно может быть вирусом, это может быть и рекламная утилита, которая будет сильно надоедать.

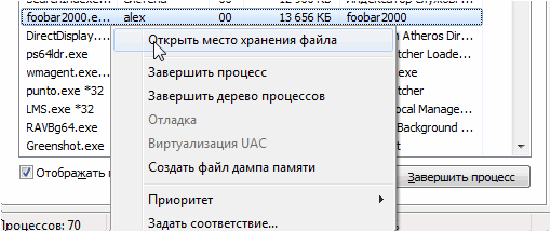

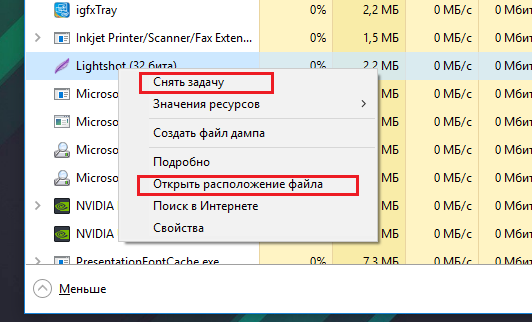

Обычно системные процессы находятся на системном диске. Если этот путь отличается, то процесс можно смело завершить. Чтобы проверить местонахождение нажмите по процессу правой кнопкой мыши, и выберите пункт «Открыть расположение файла». Чтобы завершить процесс, нужно также открыть меню и выбрать там «Снять задачу» или «Завершить процесс».

Ищем вирусы с помощью AVZ

В AVZ перейдите на вкладку «Область поиска» и выделите галочками диски, которые будете сканировать. В методике лечения отметьте все так, как на скриншоте. Отмечаем галочку эвристическое удаление файлов, а еще галочки слева. Теперь нажимаем кнопку «Пуск».

При положительных результатах, то есть утилита ничего не обнаружила, то попробуйте использовать другие утилиты, например, Mailwarebytes.

Исправление небезопасных настроек Windows

Используя AVZ, можно исправить некоторые настройки, которые в Windows стоят стандартно. К ним относится автозапуск с внешних носителей. Представьте, вы вставляете флешку, происходит автозапуск, и ваша система уже заражена вирусом.

Чтобы отключить автозапуск нажмите «Файл», а потом «Мастер поиска и устранения проблем». В выпадающем меню «Категория проблемы» выбираем, скажем, «Системные процессы». Степень опасности – средней тяжести. Отмечаем галочки нужные пункты и жмем кнопку «Исправить отмеченные проблемы».

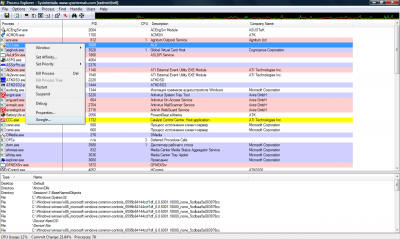

Напоследок хочу сказать, что диспетчер задач не всегда показывает все процессы. Поэтому вы можете использовать для этого дела утилиту Process Explorer.

Источник

Диспетчер задач: подозрительные процессы. Как найти и удалить вирус?

Добрый день.

Большинство вирусов в ОС Windows стараются скрыть свое присутствие от глаз пользователя. Причем, что интересно, иногда вирусы очень хорошо маскируются под системные процессы Windows да так, что даже опытному пользователю с первого взгляда не найти подозрительный процесс.

Кстати, большинство вирусов можно найти в диспетчере задач Windows (во вкладке процессы), а затем посмотреть их месторасположение на жестком диске и удалить. Только вот какие из всего многообразия процессов (а их там иногда несколько десятков) — нормальные, а какие считать подозрительными?

В этой статье расскажу, как я нахожу подозрительные процессы в диспетчере задач, а так же, как потом удаляю вирусную программу с ПК.

1. Как войти в диспетчер задач

Нужно нажать сочетание кнопок CTRL + ALT + DEL или CTRL + SHIFT + ESC (работает в Windows XP, 7, 8, 10).

В диспетчере задач можно просмотреть все программы, которые в данный момент запущены компьютером (вкладки приложения и процессы ). Во вкладке процессы можно увидеть все программы и системные процессы, которые работают в данный момент на компьютере. Если какой-то процесс сильно грузит центральный процессор (далее ЦП) — то его можно завершить.

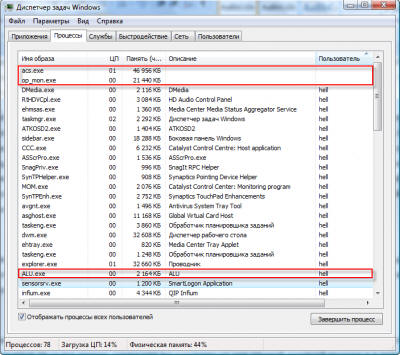

Диспетчер задач Windows 7.

2. AVZ — поиск подозрительных процессов

В большей кучи запущенных процессов в диспетчере задач не всегда просто разобраться и определить где нужные системные процессы, а где «работает» вирус, маскирующийся под один из системных процессов (например, очень много вирусов маскируется, называя себя svhost.exe (а ведь это системный процесс, необходимый для работы Windows)).

На мой взгляд, очень удобно искать подозрительные процессы с помощью одной антивирусной программы — AVZ (вообще, это целый комплекс утилит и настроек для обеспечения безопасности ПК).

Сайт программы (там же и ссылки на скачивание) : http://z-oleg.com/secur/avz/download.php

Для начала работ, просто извлеките содержимое архива (который скачаете по ссылке выше) и запустите программу.

AVZ — менеджер автозапуска.

В диспетчере процессов картина будет похожей: тут отображаются процессы, которые работают в данный момент на вашем ПК. Особое внимание уделите процессам черного цвета (это те процессы, за которые поручиться AVZ не может).

AVZ — Диспетчер процессов.

Например, на скриншоте ниже показан один подозрительный процесс — он вроде системный, только о нем AVZ ничего не знает… Наверняка, если не вирус — то какая-нибудь рекламная программа, открывающая какие-нибудь вкладки в браузере или показывая баннеры.

Вообще, лучше всего при нахождении подобного процесса: открыть его место хранения (щелкнуть правой кнопкой мышки по нему и выбрать в меню «Открыть место хранение файла»), а затем завершить этот процесс. После завершения — удалить все подозрительное из места хранения файла.

После подобной процедуры проверить компьютер на вирусы и adware (об этом ниже).

Диспетчер задач Windows — открыть место расположение файла.

3. Сканирование компьютера на вирусы, Adware, трояны и пр.

Чтобы просканировать компьютер на вирусы в программе AVZ (а сканирует она достаточно хорошо и рекомендуется в качестве дополнения к вашему основному антивирусу) — можно не задавать никаких особенных настроек…

Достаточно будет отметить диски, которые будут подвергнуты сканированию и нажать кнопку «Пуск».

Антивирусная утилита AVZ — санирование ПК на вирусы.

Сканирование достаточно быстрое: на проверку диска в 50 ГБ — на моем ноутбуке потребовалось минут 10 (не более).

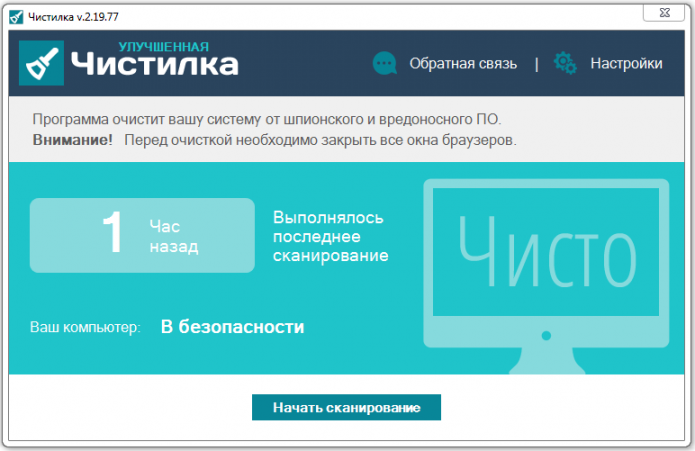

После полной проверки компьютера на вирусы, я рекомендую проверить компьютер еще такими утилитами, как: Чистилка, ADW Cleaner или Mailwarebytes.

Чистилка — ссылка на оф. сайт: https://chistilka.com/

AdwCleaner — сканирование ПК.

4. Исправление критических уязвимостей

Оказывается, не все настройки Windows по умолчанию безопасны. Например, если у вас разрешен автозапуск с сетевых дисков или сменных носителей — при подключении оных к вашему компьютеру — они могут его заразить вирусами! Чтобы этого не было — нужно отключить автозапуск. Да, конечно, с одной стороны неудобно: диск теперь не будет авто-проигрываться, после его вставки в CD-ROM, зато ваши файлы будут в безопасности!

Источник

Диспетчер задач: подозрительные процессы. Как найти и удалить вирус?

Некоторые вирусные объекты достаточно тщательно скрывают свою деятельность от пользователя. Иногда это происходит настолько качественно, что даже опытный человек не может до конца понять, важная программа это или скрывающийся вирусный объект, который нужно немедленно ликвидировать.

Благодаря Диспетчеру задач, некоторую часть вирусных программ можно отыскать как раз там, в разделе процессов, затем просмотреть их расположение на компьютере и благополучно их удалить. Вроде все легко, но есть одно, но. Как же отличить необходимую программу от того же вируса, ведь по сути они ничем не отличаются. Да и сделав неправильное удаление, можно и вовсе ухудшить работу системы. В данной статье речь пойдет о подозрительных процессах (программах) в диспетчере задач и о правильном удалении их из системы.

Как перейти в диспетчер задач.

Для этого нужно воспользоваться комбинациями клавиш DEL, CTRL, ALT, либо попробовать CTRL, ESC, SHIFT. Последнее сочетание подходит непосредственно для ОС XP, 7, 8 и 10.

Именно здесь можно детально увидеть, какие программы работают сейчас в фоновом режиме. Для этого нужно кликнуть на 2 вкладки: процессы и приложения. Во втором разделе процессов будет гораздо больше, так как это небольшие файлы, которые поддерживают работу системы. Во вкладке приложения можно увидеть открытые программы. Если какая-то программа не нужна, ее можно быстро завершить. То же самое можно проделать и в разделе «процессы». Если видно, что определенный объект в полном объеме изнуряет работу центрального процессора, то его можно двумя щелчками завершить.

Поиск сомнительных объектов.

В уже запущенных процессах всегда можно обнаружить массу файлов, среди которых может работать и вирус. Если завершить нужный файл для системы, компьютер может неправильно себя повести, а в некоторых случаях и перезагрузиться. Есть некоторые вирусы, которые качественно маскируют себя под отдельные процессы. К примеру, тот же svhost.exe системный процесс, может оказаться замаскированным вирусным объектом. Поэтому, чтобы не наделать ошибок, лучше отдать должное антивирусной программе AVZ. Она представляет собой обширный арсенал нужных утилит для увеличения безопасности ОС.

Скачать программу можно на официальном сайте, затем распаковать файл и запустить его. Перейдя во вкладку «сервис», можно обнаружить два основных параметра – менеджер запуска и диспетчер процессов. Для начала стоит зайти в первую ссылку и просмотреть, какие файлы начинают работать в первую очередь после загрузки компьютера. При проверке будет обнаружено множество файлов. Отмеченные зеленым – это файлы проверенные, черным – сомнительные программы. Во второй ссылке можно просмотреть процессы, которые функционируют в данный момент. Здесь также есть зеленые и черные. На последние фрагменты обратить внимание и стоит.

Проверка системы на вирусы, Трояны, Adware и многое другое.

В программе AVZ предоставляется возможность проверить систему на вирусы. Как показывает практика, сканировать эта программа умеет. Более того ее можно использовать вместе с основным антивирусником, как дополнение. Для сканирования необходимо выбрать нужный диск, где проводить проверку и нажать кнопку «пуск». Проверяет программа очень быстро, в некоторых компьютерах на 50 Гб затрачивается не более 10 минут. Важно проверить компьютер полностью. Помимо этой программы стоит просканировать системы и этими утилитами: ADV Cleaner, Wise Disk Cleaner, Cleaner Master.

На видео: Удаление вирусов антивирусной утилитой AVZ

Избавление от критических изменений в компьютере.

Уязвимые места вполне могут быть возможны, поэтому о них также нужно задуматься. Многие параметры в системе могут быть небезопасны. К примеру, в некоторых компьютерах установлен автозапуск, в результате какой-то диск или носитель могут заразить компьютер вирусами. Поэтому стоит отказаться от автозапуска. Это может быть совсем неудобным, ведь если раньше вставлялся диск или флешка, то они запускались сразу, то сейчас придется делать все немного иначе.

Чтобы убрать автозапуск, можно перейти в программу AVZ, зайти в раздел «файл» и выбрать параметр «мастер поиска и устранения проблем». Здесь можно не только убрать автозапуск и найти в системе какую-то проблему, но и убрать мусор в ОС и почистить историю некоторых сайтов.

Если же в диспетчере задач во вкладке «процессы» не видно какого-то файла, который сильно грузит процессор, но сам компьютер все равно тормозит и плохо прогружает, то стоит обратиться к утилите Process Explorer. Она находит все процессы, которые находятся в действии в данный промежуток времени. Обо всех процессах и программах здесь можно узнать подробные сведения. Также утилита удаляет надоедающую рекламу во всех установленных браузерах, ускоряет их работу и избавляется от многих вирусных объектов.

Такую работу обязательно нужно проделывать время от времени. Вирусный объект в скором времени может захватить весь компьютер, который потом уже будет ремонтировать непосредственно специалист. Есть вирусы, которые просто нагружают процессор, в результате работа за компьютером не может быть нормальной, так как постоянные зависания, реклама в браузере просто не дадут комфортно работать. Поэтому подобного рода очистка обязательна.

Источник

Как найти вирус в списке процессов Windows

Когда в системе что-то не так или просто хочется проконтролировать эффективность установленного на компьютере антивируса, мы обычно нажимаем три заветные клавиши Ctrl, Alt, Del и запускаем Диспетчер задач, надеясь обнаружить вирус в списке процессов. Но в нем мы видим лишь большое количество работающих на компьютере программ, каждая из которых представлена своим процессом. И где же тут скрывается вирус? Ответить на этот вопрос вам поможет наша сегодняшняя статья

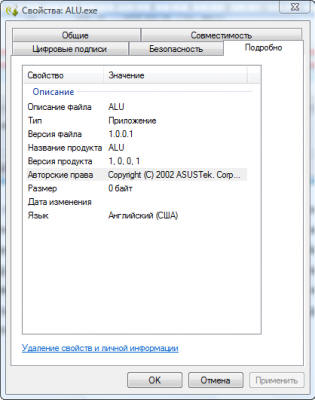

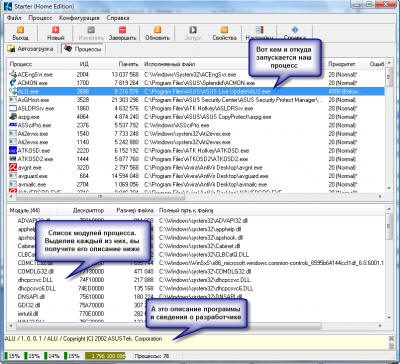

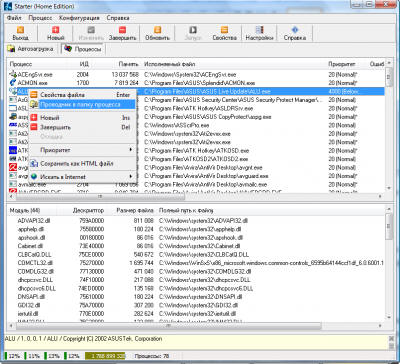

Но окошко со свойствами запустившего процесс файла из Диспетчера задач может и не открыться. Поэтому помимо стандартных средств Windows нужно пользоваться различными полезными утилитами, способными выдать максимум информации о подозрительном процессе. Одну из таких программ – Starter – мы уже рассматривали (http://www.yachaynik.ru/content/view/88/).

В Starter на вкладкее«Процессы» представлена исчерпывающая информация о выделенном процессе: описание программы и имя файла, который запустил процесс, информация о разработчике, список модулей (программных компонентов), задействованных процессом.

Таким образом, нет нужды копаться в свойствах файла, запустившего процесс – всё и так, как на ладони. Тем не менее, это не мешает щелкнуть по подозрительному процессу правой кнопкой мышки и выбрать «Свойства», чтобы получить доскональные сведения о файле процесса в отдельном окошке.

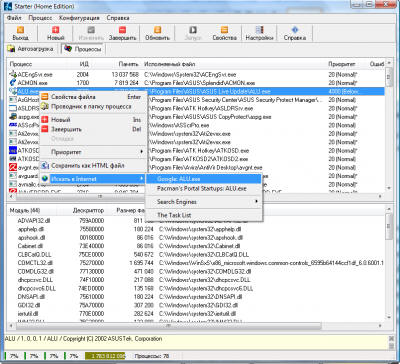

Чтобы попасть в папку программы, который принадлежит процесс, щелкните по названию процесса правой кнопкой мыши и выберите «Проводник в папку процесса».

Но самая удобная опция в Starter – возможность начать поиск информации о процессе прямо из окна программы. Для этого щелкните правой кнопкой мышки по процессу и выберите «Искать в Интернет».

После того, как вы получите полную информацию о файле, запустившем процесс, его разработчике, назначении и мнение о процессе в сети интернет, сможете достаточно точно определить – вирус перед вами или мирная программа-трудяга. Здесь действует тот же принцип, что и в Диспетчере задач. Подозрительны те процессы и модули процессов, для которых не указан разработчик, в описании которых ничего нет либо написано что-то невнятное, процесс или задействованные им модули запускаются из подозрительной папки. Например, Temp, Temporary Internet Files или из папки в Program Files, но вы точно помните, что указанную там программу вы не устанавливали. И, наконец, если в интернете четко сказано, что данный процесс принадлежит вирусу, радуйтесь – зловреду не удалось спрятаться от вас!

Одно из самых распространенных заблуждений начинающих чайников касается процесса svchost.exe. Пишется он именно так и никак иначе: svshost.exe, scvhost.exe, cvshost.exe и другие вариации на эту тему – вирусы, маскирующиеся под хороший процесс, который, кстати, принадлежит службам Windows. Точнее, один процесс svchost.exe может запускать сразу несколько системных служб. Поскольку служб у операционной системы много и все они нужны ей, процессов svchost.exe тоже много.

В Windows XP процессов svchost.exe должно быть не более шести. Пять процессов svchost.exe – нормально, а вот уже семь – стопроцентная гарантия, что на вашем компьютере поселился зловред. В Windows Vista процессов svchost.exe больше шести. У меня, к примеру, их четырнадцать. Но и системных служб в Windows Vista намного больше, чем в предыдущей версии этой ОС.

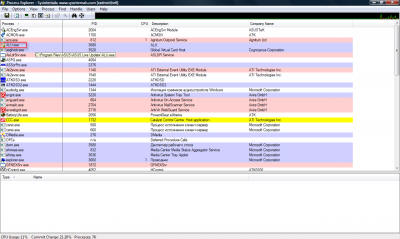

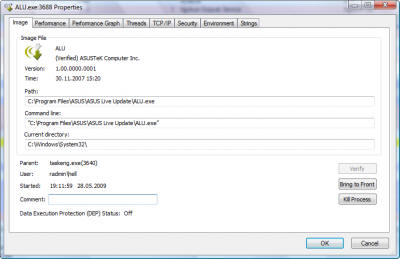

Узнать, какие именно службы запускаются процессом svchost.exe, вам поможет другая полезная утилита – Process Explorer. Скачать последнюю версию Process Explorer вы можете с официального сайта Microsoft: technet.microsoft.com

Process Explorer выдаст вам описание процесса, запустившую его программу, наименование разработчика и множество полезной технической информации, понятной разве что программистам.

Наведите мышку на имя интересующего вас процесса, и вы увидите путь к файлу, запустившему данный процесс.

А для svchost.exe Process Explorer покажет полный перечень служб, относящихся к выделенному процессу. Один процесс svchost.exe может запускать несколько служб или всего одну.

Чтобы увидеть свойства файла, запустившего процесс, щелкните по интересующему вас процессу правой кнопкой мышки и выберите «Properties» («Свойства»).

Для поиска информации о процессе в интернете при помощи поисковой системы Google, просто щелкните по названию процесса правой кнопкой мыши и выберите «Google».

Как и ранее, подозрения должны вызвать процессы без описания, без наименования разработчика, запускающиеся из временных папок (Temp, Temporary Internet Files) или из папки программы, которую вы не устанавливали, а также идентифицируемые в интернете как вирусы.

И помните, для качественно работы программ Process Explorer и Starter в Windows Vista, их нужно запускать с административными правами: щелкните по исполняемому файлу программы правой кнопкой мышки и выберите «Запуск от имени администратора».

Источник

Как говорил великий русский полководец А.В. Суворов,

воевать следует не числом, а умением.

Преимущества вирусной базы Dr.Web

- Рекордно малое число записей.

- Малый размер обновлений.

- Всего одна запись позволяет определять десятки, сотни и даже тысячи подобных вирусов.

Принципиальное отличие вирусной базы Dr.Web от вирусных баз ряда других программ состоит в том, что при меньшем числе записей она позволяет детектировать такое же (и даже большее) число вирусов и вредоносных программ.

Что дают пользователю малый размер базы Dr.Web и меньшее число записей в ней?

- Экономия места на диске

- Экономия оперативной памяти

- Экономия трафика при скачивании базы

- Высокая скорость установки базы и ее обработки при анализе вирусов

- Возможность определять вирусы, которые еще только будут сделаны в будущем путем модификации уже известных

Антивирус Dr.Web начал разрабатываться в начале девяностых годов ХХ века, когда Интернет только развивался и далеко еще не был «глобальной сетью», когда лишь немногие предприятия могли себе позволить доступ к мировой сети. В условиях, когда за трафик надо было платить дорого, а обновления производить как можно чаще, размер вирусной базы, а значит и время ее скачивания из Интернета, должны были быть минимальными. Такая задача стояла перед разработчиком и она была выполнена — до сегодняшнего дня, размер вирусной базы Dr.Web самый маленький среди всех существующих антивирусных программ. Достигнуто это благодаря разработке собственной технологии создания вирусной базы на основе очень гибкого языка, специально разработанного для описания баз. Малый размер вирусной базы обеспечивает экономию трафика, позволяет занимать гораздо меньше места на диске после установки и в оперативной памяти, чем базы других производителей. Небольшой размер вирусной базы позволяет взаимодействовать компонентам программы Dr.Web в высокоскоростном режиме, не оказывая чрезмерной нагрузки на процессор.

Что самое главное в антивирусе? Обеспечивать защиту от вирусов. Обеспечивается защита, среди прочего, внесением в вирусную базу записей (сигнатур), позволяющих детектировать вирусы. А вот количество записей в вирусной базе абсолютно ничего не говорит о том, сколько реально вирусов ловит та или иная антивирусная программа. Наиболее объективным способом проверки качества защиты служат сравнительные тестирования, проводимые на коллекциях вирусов из «дикой природы» (InTheWild list) — т.е. вирусах, реально существующих на компьютерах пользователей, а не только в вирусных лабораториях и у коллекционеров.

Также следует понимать, что вирусная база каждой антивирусной программы имеет свою структуру. Чтобы объяснить, почему число записей в вирусной базе Dr.Web меньше числа записей в вирусных базах некоторых других производителей, надо знать, что не все вирусы уникальны. Существуют целые семейства родственных (подобных) вирусов, есть вирусы, сконструированные вирусными конструкторами — специальными программами для создания вирусов. Все они очень похожи друг на друга, очень часто — как две капли воды. Разработчиками некоторых других антивирусов каждый такой вирус-близнец наделяется отдельной записью в вирусной базе, что утяжеляет ее.

Другой принцип применен в антивирусной базе Dr.Web, где всего одна вирусная запись позволяет обезвреживать десятки или сотни, а иногда даже тысячи подобных друг другу вирусов! Даже меньшее, по сравнению с некоторыми другими программами число вирусных записей в базе дает возможность с высокой долей вероятности обнаруживать пока еще не известные (не внесенные в базу) вирусы, которые будут созданы на основе уже существующих вирусов.