Как найти в реестре пароль

Пароли пользователей в операционной системе Windows не сохраняются в реестре. При введении пароля выполняется определенная функция вводимого пароля, имени пользователя и псевдослучайной величины, которая и сохраняется системой. В зашифрованном и не отображаемом виде пароли сохраняются в файле SAM — имя_диска:WindowsSystem32ConfigSAM. Однако профили пользователей можно обнаружить в разделе HKEY_CURRENT_USER.

Инструкция

Вызовите главное меню операционной системы Windows нажав кнопку «Пуск» для осуществления процедуры просмотра профиля пользователя. Перейдите в пункт «Выполнить».

Введите в поле «Открыть» значение regedit и подтвердите выполнение команды запуска утилиты «Редактор реестра», нажав кнопку OK.

Разверните ветку HKEY_CURRENT_USERDefault

emote AccessProfiles и определите желаемый профиль пользователя. По умолчанию сохраняются следующие профили пользователя:- локальный;

- перемещаемый;

- обязательный;

- временный.

Откройте следующую ветку реестра для выполнения операции редактирования данных выбранного пользователя:HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsNTCurrentVersionWinlogonРазверните сервисное окно параметра DefaultUserNamу двойным кликом мыши.

Введите желаемое имя учетной записи пользователя и подтвердите выполнение команды, нажав кнопку OK.

Раскройте сервисное меню параметра DefaultUserPassword двойным кликом мыши и введите желаемое значение нового пароля в соответствующее поле открывшегося диалогового окна.

Подтвердите выполнение команды нажатием кнопки OK или создайте отсутствующий ключ. Для этого вызовите меню «Правка», находящееся в верхней панели инструментов «Редактора реестра» и используйте команду «Создать».

Выберите опцию dword и внесите в строку «Имя параметра» значение DefaultPassword

Нажмите функциональную клавишу Enter, подтвердив выполнение команды создания и раскройте вновь созданный ключ двойным кликом мыши.

Введите значение желаемого пароля в строке «Значение». Подтвердите свой выбор нажатием кнопки OK.

Закройте утилиту «Редактор реестра». Осуществите перезагрузку компьютера, чтобы применить выбранные изменения.

Источники:

- Автоматизация входа в систему на компьютере под управлением Windows XP

Как узнать пароль от администратора windows 7

Некоторые пользователи со временем забывают свой пароль на учетную запись администратора, даже если сами когда-то его устанавливали. Использование профилей с обычными полномочиями существенно сужает возможности в применении функционала ПК. Например, станет проблематичной установка новых программ. Давайте разберемся, как узнать или восстановить забытый пароль от административного аккаунта на компьютере с Виндовс 7.

Методы восстановления пароля

Нужно отметить, что если вы без проблем загружаетесь в систему под аккаунтом администратора, но при этом не вводите пароль, значит, он попросту не установлен. То есть получается и узнавать в данном случае нечего. Но если у вас не выходит активировать ОС под профилем с административными полномочиями, так как система требует ввода кодового выражения, тогда нижеприведенная информация как раз для вас.

В Виндовс 7 нельзя просмотреть забытый пароль администратора, но можно сбросить его и создать новый. Для выполнения указанной процедуры вам понадобится установочный диск или флешка с Виндовс 7, так как все операции придется выполнять из среды восстановления системы.

Внимание! Перед выполнением всех нижеописанных действий обязательно создайте резервную копию системы, так как после производимых манипуляций в некоторых ситуациях может произойти потеря работоспособности ОС.

Способ 1: Замена файлов через «Командную строку»

Рассмотрим для решения проблемы использование «Командной строки», активированной из среды восстановления. Для выполнения данной задачи требуется загрузить систему с установочной флешки или диска.

- В стартовом окошке установщика кликните «Восстановление системы».

В следующем окне выберите наименование операционной системы и нажмите «Далее».

- В отобразившемся списке инструментов восстановления выберите позицию «Командная строка».

- В открывшемся интерфейсе «Командной строки» вбейте такое выражение:

- copy С:WindowsSystem32sethc.exe С:

- Если у вас операционная система находится не на диске C, а в другом разделе, укажите соответствующую букву системного тома. После ввода команды жмите Enter.

- Снова запустите «Командную строку» и введите выражение:

- copy С:WindowsSystem32cmd.exe С:WindowsSystem32sethc.exe

- Так же, как и при вводе предыдущей команды, внесите корректировки в выражение, если система установлена не на диске C. Не забудьте нажать Enter.

- Выполнение указанных выше двух команд нужно, чтобы при пятикратном нажатии кнопки Shift на клавиатуре вместо стандартного окна подтверждения включения залипания клавиш открывался интерфейс «Командной строки». Как вы увидите далее, эта манипуляции будет нужна для сброса пароля.

- Перезапустите компьютер и загрузите систему в обычном режиме. Когда откроется окно с требованием ввести пароль, пять раз нажмите на клавишу Shift. Снова откроется «Командная строка» введите в неё команду по следующему шаблону:

- net user admin parol

- Вместо значения «admin» в данную команду вставьте наименование учетной записи с административными полномочиями, данные для входа в которую нужно сбросить. Вместо значения «parol» впишите новый произвольный пароль от данного профиля. После ввода данных жмите Enter.

- Далее перезагружайте компьютер и заходите в систему под профилем администратора, введя тот пароль, который был прописан в предыдущем пункте.

Способ 2: «Редактор реестра»

Решить проблему можно путем редактирования системного реестра. Данную процедуру также следует выполнять, произведя загрузку с установочной флешки или диска.

- Запустите «Командную строку» из среды восстановления тем же путем, который был описан в предыдущем способе. Введите в открывшийся интерфейс такую команду:

- regedit

- В левой части открывшегося окна «Редактора реестра» отметьте папку «HKEY_LOCAL_MACHINE».

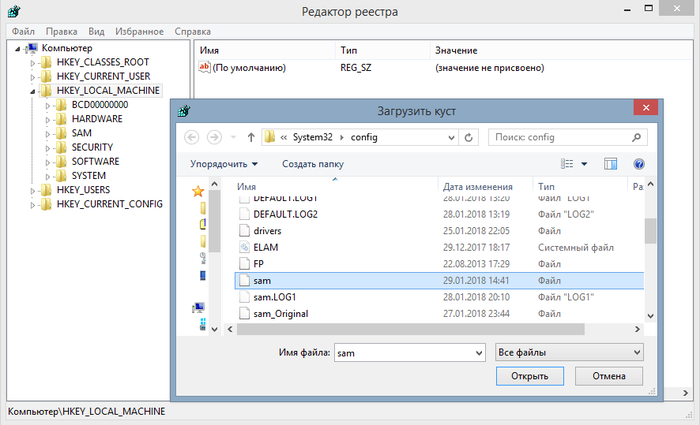

- Кликните в меню «Файл» и из раскрывшегося списка выберите позицию «Загрузить куст…».

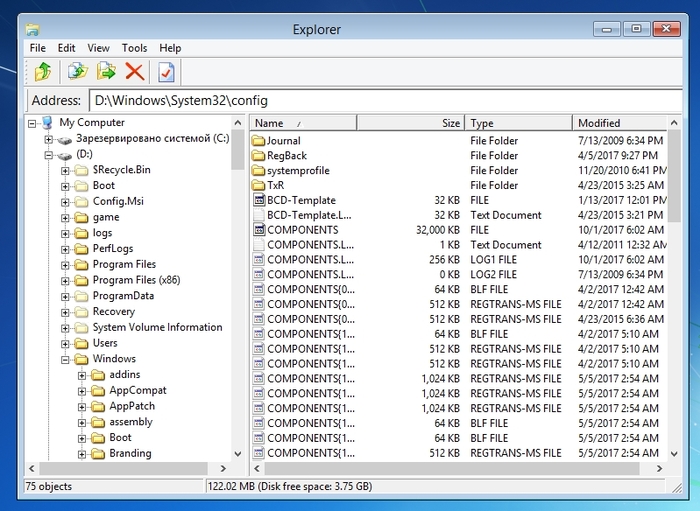

- В открывшемся окне переместитесь по следующему адресу:

- C:WindowsSystem32config

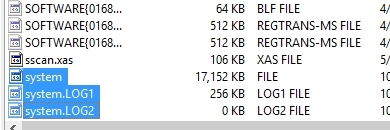

- Это можно сделать, вбив его в адресную строку. После перехода отыщите файл под названием «SAM» и нажмите кнопку «Открыть».

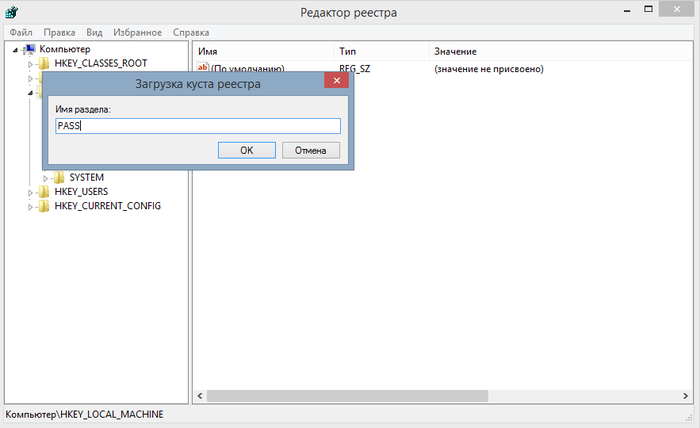

- Запустится окно «Загрузка куста…», в поле которого нужно вписать любое произвольное наименование, используя для этого символы латинского алфавита или цифры.

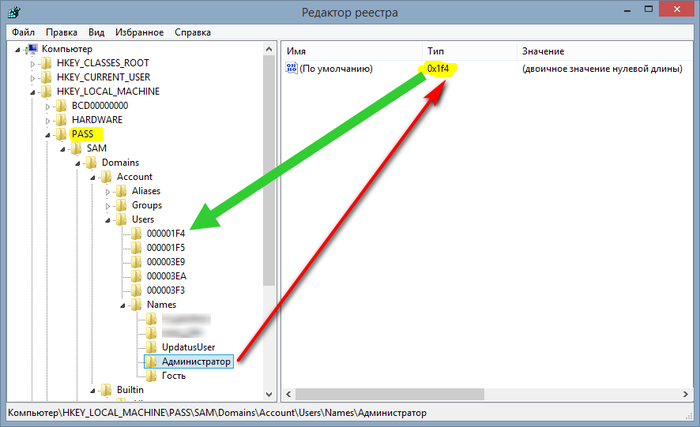

- После этого перейдите в добавленный раздел и откройте в нем папку «SAM».

- Далее последовательно перемещайтесь по следующим разделам: «Domains», «Account», «Users», «000001F4».

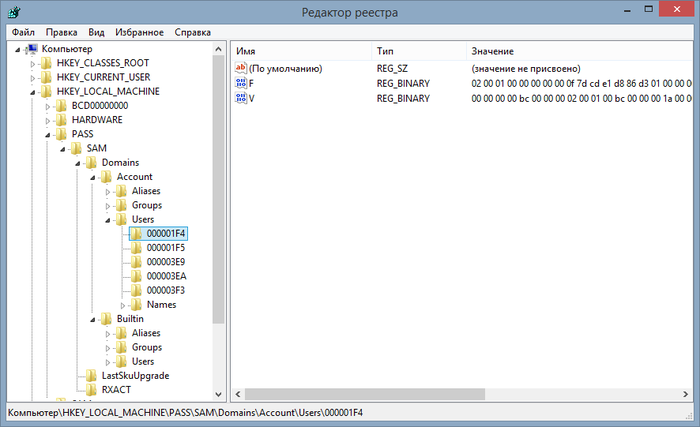

- Затем перейдите в правую область окна и дважды щелкните по наименованию двоичного параметра «F».

- В открывшемся окне установите курсор слева от первого значения в строке «0038». Оно должно быть равно «11». Затем жмите по кнопке Del на клавиатуре.

- После того как значение будет удалено, впишите вместо него «10» и щелкните «OK».

- Возвращайтесь к загруженному кусту и выделите его наименование.

- Далее щелкайте «Файл» и выберите из появившегося списка вариант «Выгрузить куст…».

- После выгрузки куста закрывайте окно «Редактора» и перезапускайте компьютер, произведя вход в ОС под административным профилем не через съемные носители, а в обычном режиме. При этом при заходе пароль не потребуется, так как ранее был произведен его сброс.

Если вы забыли или утратили пароль от профиля администратора на компьютере с Виндовс 7, не стоит отчаиваться, так как выход из сложившейся ситуации есть. Кодовое выражение вы, конечно, узнать не сможете, но его можно сбросить. Правда, для этого потребуется выполнить довольно сложные действия, ошибка в которых, к тому же, может критически повредить систему.

Источник

Где найти, изменить или сбросить текущий пароль Windows?

Для Windows 7 — Пуск — Панель управления — Учетные записи пользователей:

Для Windows 10 — Пуск — Параметры — Учетные записи — Варианты входа — Пароль — Изменить:

Как сбросить пароль на Windows 7?

Самый надёжный способ — через загрузочный диск:

1. После выбора языка установки, выберите пункт «Восстановление системы». Он находится внизу слева.

2. В параметрах восстановления системы выберите «Командная строка».

3. Потом в командной стройке введите команду «copy c:windowssystem32sethc.exe c:» и нажмите Enter. Эта команда сделает резервную копию файла, отвечающего за залипание клавиш в Windows в корне диска C:.

4. Следующий шаг — замещаем sethc.exe исполняемым файлом командной строки в папке System32 с помощью команды «copy c:windowssystem32cmd.exe c:windowssystem32sethc.exe».

5. Перезагрузите компьютер, дождитесь загрузки системы, откройте командную строку и наберите команду «net user Имя_пользователя Новый_пароль».

7 1 · Хороший ответ

Вопрос про Windows 10.Из за того что я зашёл в учётную запись Майкрософт Windows 10 требует пароль от неё при входе.Как это сделать?

Здравствуйте! Вам необходимо нажать комбинацию клавиш Win+R и в открывшемся окне набрать «control userpasswords2», а потом убрать галочку с параметра «Требовать ввод имени пользователя и пароля».

Как обойти пароль администратора? Взял комп с работы, а там стоит пароль администратора, Не могу из за него установить программы.

На самом деле способов много и работают они не всегда со 100% вероятностью. Здесь описаны 3 основных метода обхода пароля: https://compmastera.com/vosstanovlenie-backup/vzlomat-parol-administratora/

На рабочую технику не желательно устанавливать сторонние программы, чтобы потом не было технических проблем. Лучше воздержаться от этого.

1 1 · Хороший ответ

как сменить пароль входа в компьютер?

Нажмите сочетание клавиши CTRL+ALT+DELETE и выберите «Изменить пароль». Далее введите старый пароль, потом новый пароль, а затем введите новый пароль еще раз. Нажимаем клавишу ВВОД.

1 2 9 · Хороший ответ

Как узнать пароль от ноутбука, если я забыл его?

Здравствуйте. По разному можно узнать, в зависимости от того какой у Вас ноутбук и какой пароль.. Может быть например — пароль на вход в операционную систему, может быть запаролен жесткий диск или зашифрована информация. В современных компьютерах сплошь и рядом используется аппаратное шифрование..

Если нужна информация то не всегда обязательно восстанавливать пароль — часто бывает достаточно снять носитель — жесткий диск или ссд с ноутбука и подключить к другому компьютеру для того чтобы получить доступ к данным.

Если окажется что носитель зашифрован или заблокирован паролем то можно попробовать снять пароль с носителя, например на комплексе PC3000 от Аселаб. Если это не возможно — например из -за того что такой носитель не поддерживается — остается только подбор пароля.

Источник

Как узнать пароль Windows?

Сначала отступление

Сбросить пароль или изменить его в системе Windows легко — школьники уже наснимали свои стопятьсот видео как это сделать.

Продвинутые школьники используют ПРО версию программы ElcomSoft System Recovery , которая «за пол минуты взламывает пароль» (на самом деле, ищет по словарю наиболее популярные пароли, сравнивает их с ранее рассчитанными хэшами и, если школьник задал пароль что-нибудь вроде «1», «1111», «123», «admin», «password», то программа его отображает).

Продвинутые пользователи снимают видео как сбросить пароль с помощью Kali Linux. Причём, Kali Linux используется для 1) монтирования диска с ОС Windows, 2) переименование одного файла для запуска командной строки… Я думаю, в свободное время эти люди колют орехи айфонами.

На самом деле, я шучу. В 99.99% случаев именно это и нужно — сбросить пароль школьника или бухгалтера, которые зачем-то его поставили и благополучно забыли.

Если вам именно это и нужно, то загрузитесь с любого Live-диска (это может быть и Linux – что угодно). В каталоге C:WindowsSystem32 переименуйте файл cmd.exe в sethc.exe или в osk.exe . Понятно, что нужно сделать бэкап файла sethc.exe (или osk.exe), а файл cmd.exe копировать с присвоением нового имени.

Если вы переименовали файл в sethc.exe, то при следующей загрузке Windows, когда у вас спросят пароль, нажмите пять раз кнопку SHIFT, а если в osk.exe, то вызовите экранную клавиатуру. И в том и в другом случае у вас откроется командная строка (cmd.exe) в которой нужно набрать:

net user имя_пользователя *

Т.е. если имя пользователя admin, то нужно набрать:

Узнаём пароль Windows с помощью Kali Linux

Теория: где Windows хранит свои пароли?

Windows размещает пароли в файле реестра SAM (System Account Management) (система управления аккаунтами). За исключением тех случаев, когда используется Active Directory. Active Directory — это отдельная система аутентификации, которая размещает пароли в базе данных LDAP. Файл SAM лежит в C: System32config (C: sys32config).

Файл SAM хранит пароли в виде хэшей, используя хэши LM и NTLM, чтобы добавить безопасности защищаемому файлу.

Отсюда важное замечание : получение пароля носит вероятностный характер. Если удастся расшифровать хэш — то пароль наш, а если нет — то нет…

Файл SAM не может быть перемещён или скопирован когда Windows запущена. Файл SAM может быть сдамплен (получен дамп), полученные из него хэши паролей могут быть подвержены брут-форсингу для взлома оффлайн. Хакер также может получить файл SAM загрузившись с другой ОС и смонтировав C: . Загрузиться можно с дистрибутива Linux, например Kali, или загрузиться с Live-диска.

Одно общее место для поиска файла SAM это C: repair. По умолчанию создаётся бэкап файла SAM и обычно он не удаляется системным администратором. Бэкап этого файла не защищён, но сжат, это означает, что вам нужно его разархивировать, чтобы получить файл с хэшами. Для этого можно использовать утилиту expand . Команда имеет вид Expand [FILE] [DESTINATION]. Здесь пример раскрытия файла SAM в файл с именем uncompressedSAM.

C:> expand SAM uncompressedSAM

Чтобы улучшить защиту от оффлайн хакинга, Microsoft Windows 2000 и более поздние версии включают утилиту SYSKEY. Утилита SYSKEY зашифровывает хэшированные пароли в файле SAM используя 128-битный ключ шифрования, который разный для каждой установленной Windows.

Атакующий с физическим доступом к системе Windows может получить SYSKEY (также называемый загрузочный ключ) используя следующие шаги:

- Загрузиться с другой ОС (например, с Kali).

- Украсть SAM и хайвы SYSTEM (C: System32config (C: sys32config)).

- Восстановить загрузочный ключ из хайвов SYSTEM используя bkreg или bkhive .

- Сделать дамп хэшей паролей.

- Взломать их оффлан используя инструмент, например такой как John the Ripper .

Ещё одно важное замечание. При каждом доступе к файлам в Windows изменяется MAC (модификация, доступ и изменение), который залогирует ваше присутствие. Чтобы избежать оставления криминалистических доказательств, рекомендуется скопировать целевую систему (сделать образ диска) до запуска атак.

Монтирование Windows

Есть доступные инструменты для захвата Windows-файлов SAM и файла ключей SYSKEY. Один из методов захвата этих файлов — это монтирование целевой Windows системы так, чтобы другие инструменты имели доступ к этим файлам в то время, пока Microsoft Windows не запущена.

Первый шаг — это использование команды fdisk -l для идентификации ваших разделов. Вы должны идентифицировать Windows и тип раздела. Вывод fdisk показывает NTFS раздел, например так:

Device Boot Start End Blocks Id System

/dev/hdb1* 1 2432 19535008+ 86 NTFS

/dev/hdb2 2433 2554 979965 82 Linux swap/Solaris

/dev/hdb3 2555 6202 29302560 83 Linux

Создаёте точку монтирования используя следующую команду:

Монтируете системный раздел Windows используя команду, как показано в следующем примере:

mount -t /mnt/windows

Теперь, когда целевая система Windows смонтирована, вы можете скопировать файлы SAM и SYSTEM в вашу директорию для атаки следующей командой:

cp SAM SYSTEM /pentest/passwords/AttackDirectory

Доступны инструменты для дампа файла SAM. PwDumpand Cain, Abel и samdump — это только немногие примеры.

Обратите внимание, вам нужно восстановить оба файла — загрузочного ключа и SAM. Файл загрузочного ключа используется для доступа к файлу SAM. Инструменты, используемые для доступа к файлу SAM будут требовать файл загрузочного ключа.

bkreg и bkhive — популярные инструменты, которые помогут получить файл загрузчика ключа, как показано на следующем скриншоте:

Источник

Содержание

- Где хранятся пароли в Windows 7

- Снимаем пароль в Windows 7

- Зачем нужен пароль в Windows 7

- Способы снять пароль Windows 7

- Через команду control userpassword2

- Через панель управления

- Через установочный диск windows 7

- Через файл SAM

- Через командную строку

- Где хранятся пароли в реестре и файловой системе Windows

- Сетевые пароли Windows

- Пароли к Dialup/VPN подключениям.

- Пароли в Internet Explorer.

- Пароли в обозревателе Mozilla Firefox.

- Пароли в обозревателе Google Chrome.

- Пароли в обозревателе Opera.

- Пароли почтовых клиентов.

- Где в реестре лежит пароль от учётной записи?

- Способ сброса паролей учетных записей Windows.

- Найдены дубликаты

- Уязвимость государственных веб-сайтов. Как зайти в администраторскую панель с помощью admin admin?

- Именем администратора

- Повышаем привилегии обычного user до Administrator (RID Hijacking)

- Незаметный обход пароля Windows без его смены или сброса [Подробная инструкция]

- Сброс паролей Windows и утилиты SysKey. Способ защиты данных на компьютере с помощью шифрования диска [Подробные инструкции]

- Псевдо защита от «плаксы»

- WikiLeaks опубликовала методы ЦРУ по взлому OC Windows

- Полтора года колонии, за установку WINDOWS 7.

Где хранятся пароли в Windows 7

Пожалуй, сегодня каждый пользователь сталкивался с проблемой, когда пароль к какому-либо аккаунту или сервису, созданный ранее, был им забыт. Всегда, конечно, присутствует возможность его восстановления, однако иногда, когда пароль был ранее сохранен и отображается пользователю «спрятанным» за точками или звездочками, существует и другая возможность его просмотра. Об этом мы сегодня и поговорим.

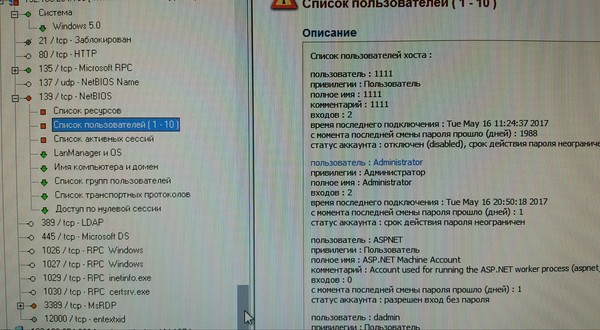

Где хранятся сетевые пароли в Windows 7

Для начала предлагаем разобраться с местом, где можно просмотреть актуальные сетевые пароли, которые зачастую используются пользователями, находящимися в локальной сети с другими компьютерами. Именно эти данные позволяют автоматически авторизоваться в общих папках, хранящихся на других компьютерах или серверах. Кроме того, в разделе сетевых паролей находятся и данные для авторизации в интерфейсе удаленных рабочих столов.

Найти месторасположения данных паролей достаточно просто:

В данном меню в интерфейсе Windows 7 пользователям предоставляется возможность изменения и просмотра данных для удаленного входа.

Если же вы желаете узнать, где хранится пароль администратора и пользователей в Windows 7, то ответ на данный вопрос предельно прост – в реестре операционной системы. Однако если говорить о том, чтобы достать эти данные и просмотреть их, то такая возможность для абсолютного большинства юсеров будет недоступной.

Объяснить это можно тем, что разработчики из Microsoft серьезно потрудились над защитой и шифрованием в системе, чтобы пароли нельзя было достать «голыми руками». Даже при использовании специального софта просмотреть данную информацию будет достаточно сложно.

Если перед вами стоит задача изменения пароля администратора компьютера, который вы не знаете, реализовать её можно только с использованием дополнительного ПО в виде Live CD, загружая компьютер с предустановленной на диск системы с оболочкой для произведения системных конфигураций.

В свою очередь, если вы являетесь администратором компьютера, изменить пароли пользователей можно следующим образом:

Следующий вопрос, который также систематически возникает у современных пользователей ПК под управлением операционных систем семейства Windows, касается восстановления пароля от Skype. Зачастую пароль сохраняется на компьютере, и спустя какое-то время, это может быть через день, а может быть – через год, у пользователя появляется необходимость перенесения или установки мессенджера на другом компьютере или гаджете. Разумеется, пароль уже давно был забыт, а на компьютере он надежно скрыт за звездочками. К сожалению, а может и к счастью, разработчики из Microsoft также хорошо поработали и над безопасностью своего мессенджера, в котором узнать пароль не так просто, даже если он сохранен в системе.

Идеальным способом получения данных о пароле в данной ситуации является инициирование процедуры его восстановления. Производится данная процедура так:

Пароли в браузерах на Windows 7

Последний вопрос, который мы хотели сегодня рассмотреть, касается того, где хранятся пароли в «Опере», «Хроме» и «Мозиле» на Windows 7. Это наиболее популярные сегодня веб-браузеры, повсеместно используемые пользователями. Именно поэтому вопрос восстановления и просмотра паролей к различным веб-сервисам является таким актуальным.

Если говорить о браузере от Google, о Chrome, то здесь просмотреть данные обо всех сохраненных паролях очень просто. Для этого следуйте такой инструкции:

Если же вас интересует, где хранятся пароли в «Мозиле» на Windows 7, то здесь инструкция по их поиску выглядит примерно аналогично. С целью получения актуальной информации необходимо выполнить перечень следующих действий:

Нам осталось узнать только то, где хранятся пароли в «Опере» на Windows 7. Для просмотра информации о сохраненных авторизационных данных в этом веб-браузере, необходимо выполнить следующие действий:

Это была вся информация о том, где хранятся пароли в Windows 7. Мы же советуем вам никогда не забывать авторизационные данные и использовать только надежные коды доступа к системе и веб-ресурсам.

Источник

Снимаем пароль в Windows 7

Некоторые пользователи сталкивались с такой ситуацией, когда загружается операционная система (ОС), появляется окна с требованием ввести пароль, но эта секретная комбинация вдруг неожиданно забывается. Человеческая память устроена своеобразно – мы можем долго помнить о том, что было когда-то очень давно и забыть детали уже на следующий день. Вот и теперь глядя на монитор, иной раз даже невозможно вспомнить какой именно пароль был задан.

Зачем нужен пароль в Windows 7

Вопрос безопасности среди большинства пользователей стоял остро и всегда будет иметь важное значение. И помимо установки антивирусного программного обеспечения желательно еще придумать оригинальный и умеренной сложности пароль, без которого невозможно загрузиться ОС для дальнейшей работы на компьютере.

Но другой вопрос есть ли в этом необходимость? С одной стороны если доступ к личному персональному компьютеру (ПК) имеется только у одного человека или же близкие не «покушаются» на частную собственность, которая находится внутри машины, то пароль можно не ставить. Но с другой – это первая необходимость в определенных ситуациях:

Таким образом, на одном ПК, рассчитанном на несколько пользователей, можно создать соответствующее количество учетных записей, включая администратора.

Но рано или поздно, возникает ситуация, когда пользователь забывает пароль для личного доступа к ресурсам ПК. Что делать в этом случае? Неужели придется переустанавливать ОС? А ведь для надежности ее работоспособности желательно форматировать раздел, куда она планируется ставиться.

К счастью вовсе не обязательно прибегать к такому радикальному методу, поскольку есть более щадящие варианты. Собственно о них далее и пойдет речь.

Способы снять пароль Windows 7

Как же сбросить пароль? Ситуации бывают разные, к примеру, компьютер достался новому владельцу, а прежний его хозяин или забыл передать пароль для доступа или не успел его убрать. Рассмотрим, что можно предпринять при таких непростых и непредвиденных обстоятельствах.

Через команду control userpassword2

При таком способе хорошо выручает «Интерпретатора команд» в системе Windows. На языке многих пользователей он именуется просто командной строкой (окно с черным фоном). Если доступ к операционке имеется, то для сброса пароля стоит проделать несложные манипуляции:

На завершающем этапе остается закрыть окно командной строки и перезагрузить компьютер. Для быстроты вызова окна «Выполнить» можно просто нажать сочетание клавиш Win+R.

Через панель управления

При таком способе можно воспользоваться услугами безопасного режима. Чтобы «безопасно» загрузить систему с Windows 7 нужно перезагрузить ПК и периодически нажимать клавишу F8. Причем делать это нужно до того как система загрузится. То есть, когда на машине установлено несколько ОС и появилось окно выбора или же сама ОС загрузилась, значит, момент упущен, следует перезагрузиться еще раз.

Вообще перед загрузкой самой системы изначально проводится проверка железа на предмет работоспособности. И нужно застать тот момент, когда ряд параметров промелькнет на экране. В идеале кнопку F8 нужно начинать наживать спустя хотя бы 3-5 секунд после запуска компьютера.

И если все будет сделано правильно, то на экране можно увидеть строку «Безопасный режим» и ряд прочих параметров. Выбрать именно тот, что обычно в самом верху, подтверждая действие кнопкой Enter. Далее вход осуществляется под учетной записью Administrator, а у него пароля по умолчанию нет. Поэтому поле для ввода пароля можно оставить пустым и нажать клавишу ввода.

Откроется окно с предупреждением, где нужно выбрать вариант «ДА». Когда рабочий стол загрузится, следует пойти по пути: Пуск – Панель управления – Учетные записи пользователей. Нужно выбрать соответствующе имя, после чего с левой стороны появятся меню со ссылками. Нужно выбрать «Изменение пароля». Далее остается ввести новую комбинацию или же оставить оба поля пустыми.

В завершении остается закрыть окно с учетными записями пользователей, потом панель управления. Теперь можно перегружать ПК и наблюдать за результатом.

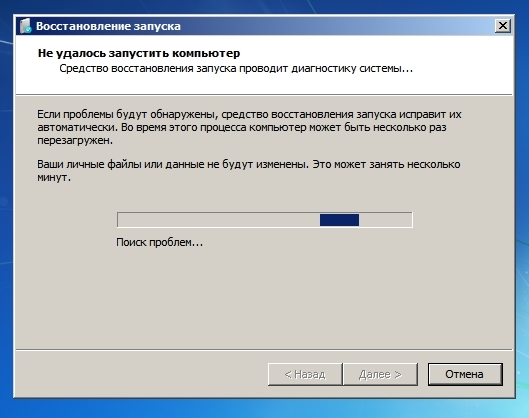

Через установочный диск windows 7

Некоторые из приведенных примеров актуальны в том случае, когда доступ к операционной системе все же имеется. То есть можно спокойно загрузиться через стороннюю учетную запись и проделать все необходимые манипуляции. Однако не всегда есть такая возможность и иной раз пользователь сталкивается с определенной трудностью, когда он забыл пароль доступа к собственному компьютеру. Вдобавок он один пользуется машиной.

Однако войти в систему у него не получается. Что же делать в этом случае?! Ведь это существенно ограничивает возможности. Здесь выход из сложившейся ситуации станет использование загрузочной флешки, чем большинство пользователей в последнее время пользуются чаще всего. Либо же понадобиться диск с ОС windows 7.

В составе установочного дистрибутива с Windows 7 есть специальная утилита для восстановления работоспособности ОС. Она спрятана в образе с инсталлятором.

После того как загрузится диск, нужно выбрать пункт «Восстановление системы», после чего откроется меню с различными параметрами. Из всего перечисленного стоит выбрать строчку «Восстановление образа системы». Далее действовать согласно алгоритму, приведенному ниже:

Данный алгоритм позволяет точно определить, на каком именно диске располагается ОС Windows 7. Теперь действовать нужно по другой инструкции:

После этих манипуляций можно закрыть сам редактор реестра и извлечь диск. В меню теперь можно выбрать кнопку Перезагрузка. Теперь при загрузке ОС будет выходить уже само окно командной строки.

Стоит отметить, что данный способ позволяет обойти блокировку, защищенную паролем. Для сброса именно самого пароля будет приведен способ, который описан в разделе ниже через один (через командную строку).

Через файл SAM

В ОС всего семейства Windows все пароли, которые задают пользователи, сохраняются в файле SAM и им же они управляются. Информация, которой он обладает, является ценной, а потому имеет высокую степень защиты. В связи с этим, узнать секретную комбинацию не так просто, как может показаться на первый взгляд.

Взламывать пароль не нужно, ведь есть способ просто сбросить его или скорее обойти стороной. Для этого понадобится загрузочный диск или носитель с соответствующим дистрибутивом Windows. Далее остается спокойно ждать загрузки, и когда появится окно с выбором языкам установки ОС вызвать командную строку сочетанием Shift + F10.

Далее пригодится следующая инструкция:

После проделанных манипуляций остается перезагрузить машину. Теперь можно увидеть новую запись Администратор, которой ранее не было. Вход нужно выполнить под ним.

Далее уже известным способом можно поменять пароль от собственной учетной записи или убрать его вовсе. То есть, находясь в самой ОС воспользоваться панелью управления, как выше уже было рассмотрено.

Через командную строку

С помощью этого способа можно сбросить пароль, заданный для любой учетной записи. Однако по умолчанию такой возможности нет, и придется выполнить предварительные подготовительные мероприятия, где еще также понадобится загрузочный носитель либо диск с Windows 7.

Для начала загрузится с флешки и после этого запустить командную строку сочетанием Shift+F10. Далее нужно проверить какой именно диск содержит установленную систему. Для этого поможет команда dir, с прописыванием двоеточия и обратного слэша. К примеру – dir d:. Как показывает практики, именно под буквой d прячется система. В этом заключается особенность самого установщика. В крайнем случае, стоит проверить остальные диски – C, E и прочие.

После того как системный индикатор найден, следует ввести команду – copy d:windowssystem32sethc.exe d:, где:

С помощью приведенной команды утилита копируется в корень системного диска с возможностью ее восстановления. Теперь нужна другая команда — copy d:windowssystem32cmd.exe d:windowssystem32sethc.exe. Далее замены нужно подтвердить вводом буквенного символа «y» и нажать Enter.

Теперь собственно сама инструкция по сбросу пароля:

После этого можно войти под своим именем с новым паролем либо без него. После проделанных манипуляций и в случае успеха следует вернуть все, как было ранее. Для этого еще раз загрузиться с носителя с дистрибутивом ОС и в появившейся командной стирке ввести команду copy d:sethc.exe d:windowssystem32sethc.exe. Подтвердить ввод символом «y», нажав Enter.

Источник

Где хранятся пароли в реестре и файловой системе Windows

В данной статье речь идет не о дешифрации паролей, а о том, где они хранятся в реестре и файловой системе Windows. В настоящее время, пароли приложений и служб хранятся в зашифрованном виде, и для их восстановления используется специальное программное обеспечение, как например Password Recovery Tools от Nirsoft. Знание местонахождения пароля не позволит перенести его на другой компьютер или в профиль другого пользователя, поскольку современное программное обеспечение разрабатывается, как правило, с учетом предотвращения такой возможности. Однако, подобную информацию можно использовать в познавательных целях и для удаления нежелательно сохраненных паролей.

Сетевые пароли Windows

Профиль пользователяApplication DataMicrosoftCredentialsUser SIDCredentials

Также, сетевые пароли хранятся в файле

Профиль пользователя>Local SettingsApplication DataMicrosoftCredentialsUser SIDCredentials

Для Windows Vista и более поздних, пароли сохраняются в файле:

Профиль пользователяAppDataRoamingMicrosoftCredentialsRandom ID

профиль пользователяAppDataLocalMicrosoftCredentialsRandom ID

Пароли к Dialup/VPN подключениям.

Для запуска редактора реестра regedit.exe под локальной системной учетной записью можно воспользоваться, например, утилитой PSexec из состава пакета PSTools. Для этого, в командной строке, выполняющейся под учетной записью с правами администратора, нужно выполнить команду:

Пароли в Internet Explorer.

HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerIntelliFormsStorage2

и, как и для сетевых паролей, скрытый файл Credentials в подкаталоге профиля пользователя

…Application DataMicrosoftCredentials

Пароли в обозревателе Mozilla Firefox.

В профиле Firefox хранятся все индивидуальные настройки пользователя, пароли, история, куки, закладки, дополнения и т.п. Также здесь присутствует файл key3.db, используемый для шифрования и расшифровки паролей.

Пароли в обозревателе Google Chrome.

Пароли в обозревателе Opera.

Пароли сохраняются в файле wand.dat который находится в каталоге Профиль пользователяApplication DataOperaOperaprofile

Пароли почтовых клиентов.

Сохраненные в системе пароли – это всегда дополнительный риск их утраты. Конечно, пароли к почтовым аккаунтам нет смысла вводить в ручном режиме при каждом подключении к почтовому серверу, но, например, пароли от личных кабинетов, административных панелей сайтов, от FTP-доступа к ним и т.п. сохранять не стоит, потому, что рано или поздно это может привести к их краже вредоносным программным обеспечением.

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»

Источник

Где в реестре лежит пароль от учётной записи?

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Где на компьютере хранится пароль от сетевой учетной записи?

Как известно, пароли от локальных учетных записей хранятся в файлах SAM и SYSTEM в папке.

Где взять пароль учетной записи system.

Пытаюсь создать у.з. system говорит что есть, а как получить пароль непонятно, мне это нужно для.

Добрый день! подскажите кто знает и возможно ли, сменить тип учетной записи пользователя в.

Замена путей учетной записи с кирилицы на латиницу в реестре

Вопрос касаемый путей в реестре, а то уже надоело мучится с некоторыми редакторами и программами. В.

Немного пустоватенько у меня там, видимо не к добру

«В нем видим параметр V, в котором в зашифрованном виде и хранится пароль пользователя.»

Ну допустим нашёл ТС хэш пароля, и что? Брутить ему его до старости?

Правая кнопка мыши на разделе => разрешения => добавить для своей учетной записи права на чтение (при необходимости снять наследование прав с последующим копированием)

Но смысла брутить нет. Можно ведь просто запретить пользователю самому менять пароль.

Ну и может пока папы и мамы нет сесть за комп

Кстати насчёт биоса вычитал

Если будет пароль на вход в виндоус то ты не подправишь реестр, сможешь лишь подправить в тот момент когда тебя пустят в виндоус, но смысла нет его менять, хотя если заменишь на свой, то уже ты будешь пускать папу к компу по расписанию.

Для тебя оптимальный вариант, грузится по тихому с лайв сиди.

Ну почему же нет. Есть же кусты hive или как их там.

Добавлено через 12 минут

Или можно просто пробный пароль сейчас создать

1. Да, здесь не все так просто.

Пароль можно сбросить многими способами. Объясняю на пальцах, как через реестр:

Помните, что бездумно править реестр в этом месте небезопасно, не зря разрешения на эту ветку реестра по умолчанию отсутствуют.

3. Реестр можно подправить и под другой системой, загрузившись со сменного носителя на ней.

4. Все это конечно хорошо, но учебе тоже нужно уделять внимание, а не только развлечениям. И Вас, brifing, можно понять, и папу. Если не справляться со школьными предметами, как потом человек будет справляться с нагрузкой в институте, а затем и на работе, а также заниматься постижением и исследованием хакерских премудростей?

Источник

Способ сброса паролей учетных записей Windows.

Если компьютер находился в режиме «сна», или «быстрого запуска», то изменения, произведенные в реестре, не применяться!

Перед сбросом пароля, компьютер нужно правильно выключить (нажать Перезагрузку, вместо выключения)

Перед редактированием файла реестра: SAM, обязательно сделайте резервную копию

Все что вы делаете, на ваш страх и риск, автор статьи ответственности не несет.

Нам понадобится только установочный диск Windows и больше ничего.

(Можно использовать WinPE сборку или WinRE)

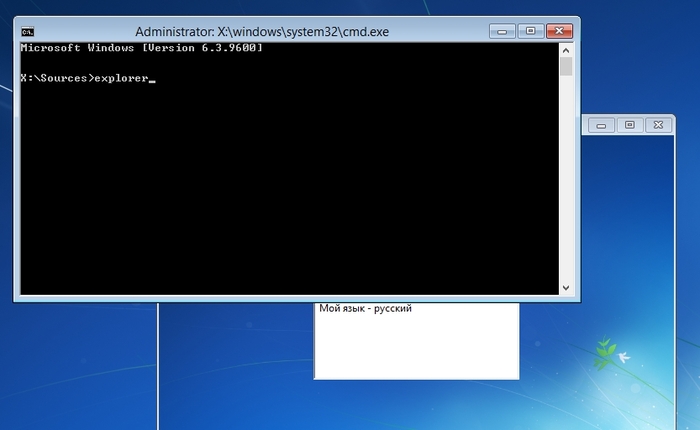

Загружаемся с установочного диска и нажимаем Shift+F10 для вызова командной строки, где вбиваем regedit и жмём Enter для запуска редактора реестра.

Выделяем раздел HKEY_LOCAL_MACHINE, а в меню выбираем «Файл» → «Загрузить куст…» (File → Load hive…).

Нам надо открыть файл SAM, который находится в папке WindowsSystem32config на том разделе, где установлена Windows.

При открытии будет предложено ввести имя загружаемого куста — вбивайте любое.

Назовём его PASS и нажимаем Ок

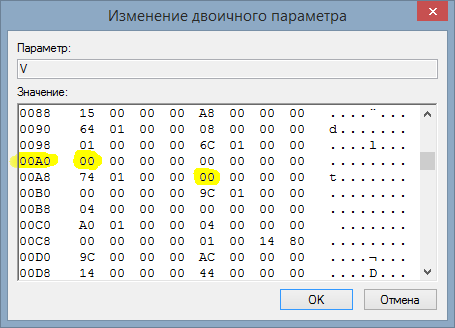

Переходим в HKEY_LOCAL_MACHINEPASSSAMDomainsAccountUsersNames

Ищем имя пользователя, у которого нужно сбросить пароль, клацаем по его имени и справа,

Показывается текст По умолчанию и Rid пользователя, запоминаем его.

Переходим в раздел HKEY_LOCAL_MACHINEPASSSAMDomainsAccountUsers

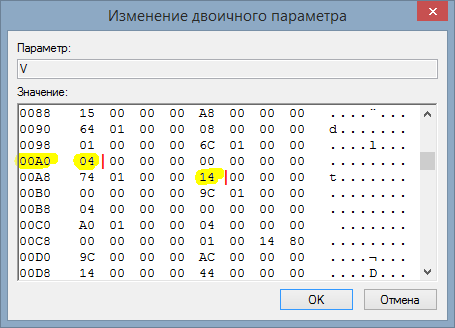

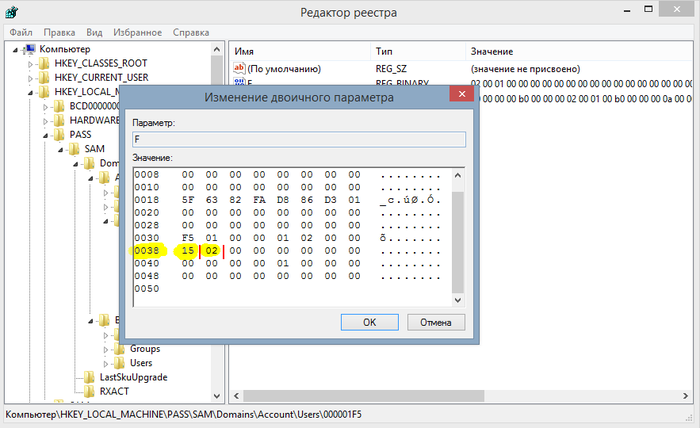

Выбираем параметр «V» и переходим к строке 00A0 и меняем первое значение на: 00, переходим к строке 00A8 и меняем пятое значение на: 00

Чтобы изменить двоичный параметр, нужно поставить указатель (ЛКМ мышки) дальше числа и нажать Delete или Backspace, вписать новое двухзначное число.

После редактирования, нажать кнопку: ОК

Если сбрасываем пароль учетной записи Microsoft Account LiveID, то дополнительно нужно удалить следующие пять параметров: (ПКМ мыши, выбрать пункт Удалить)

В данном случае, учетная запись станет локальной и без пароля.

Теперь система не будет требовать ввод пароля. (пароль сброшен)

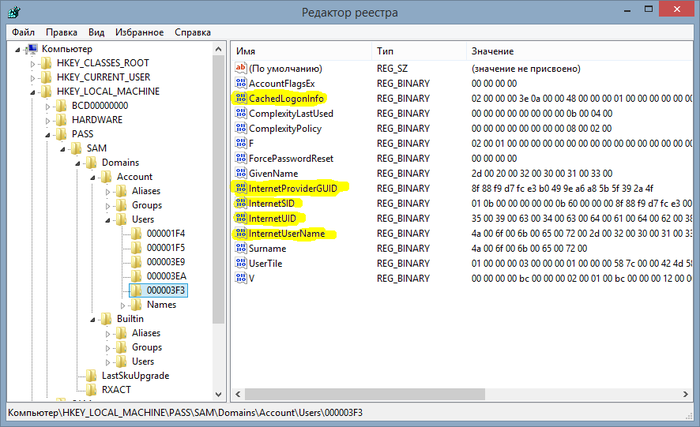

Можно активировать учетную запись, если она отключена или заблокирована, для этого:

Выбираем параметр F (флаги) и надо перейти к первому числу в строке 038 и заменить значение на 10

Перейти ко второму числу и заменить значение на 02 (если там иное значение)

Нажимаем в списке слева, по при монтированному кусту PASS и в меню Файл выбираем Выгрузить куст.

Перезагружаемся, радуемся, пароль успешно сброшен.

Итог: Для сброса пароля пользователей Windows, в том числе учеток LiveID, не требуется никаких дорогостоящих программ, лишь прямые руки и светлый ум.

Если вы хотите, дать права Администратора, Обычному пользователю, то это тоже можно сделать через реестр, но намного сложнее. ( https://www.hackzone.ru/articles/view/id/8215/ )

Легче активировать учетную запись Администратора, сбросить на ней пароль, если он имеется.

Загрузится под учетной записью Администратора, дать права нужному Пользователю и отключить учетную запись Администратора.

Для поиска забытого пароля, нужно скопировать с компьютера файлы реестра: SYSTEM и SAM и подсунуть их программе SAM Inside, Proactive Password Auditor, L0phtCrack Password Auditor, ophcrack.

Они умеют выдергивать хеши паролей и после этого, с помощью разных атак, получить исходный пароль.

В зависимости от сложности пароля, это может занять минуты, дни месяцы, годы.

Всё зависит от мощностей компьютеров, видов атак и конкретной программы.

Можно получить хеши паролей с помощью: PwDump, fgdump, samdump2 и отправить их для онлайн расшифровки на один из представленных сайтов, или на все сразу.

Заодно решите, кто из них справится быстрее.

Найдены дубликаты

Для познания как. Всегда полезно

А я только подумал что неплохой экскурс. Ливовый пароль ничем кроме автосинка не отличается, это костыль от Майков ещё тот. Учи матчасть!

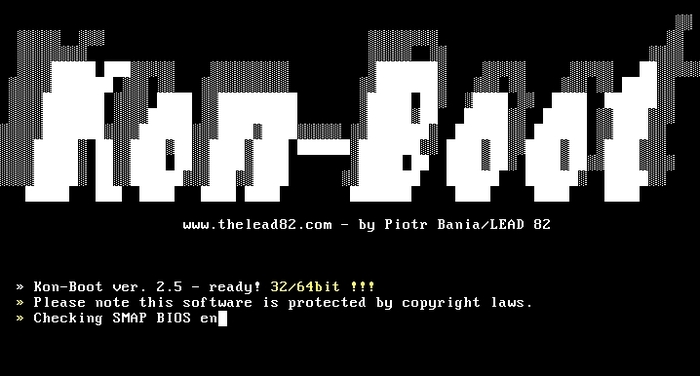

KON-BOOT, без всяких реестров и сбросов пароля

На тебя посмотреть! Иль нельзя?

Можно использовать WinPE сборку или WinRE

Кстати чё там если комп не имеет legacy режима и грузится только через secure boot? Заработают ли эти диски?

Везде пока что, кроме спецов тивоизированных как surface например

Весьма забавно, всему должно быть место, для практики же такого всё это делает chntpw

Уязвимость государственных веб-сайтов. Как зайти в администраторскую панель с помощью admin admin?

В декабре 2020 году мною были обнаружены уязвимости на государственных веб-сайтах такие как «Законодательство Российской Федерации» и «Мониторинг государственных веб-сайтов».

На веб-сайте «Законодательство Российской Федерации» было обнаружено, что логин и пароль для авторизации в администраторскую панель присвоен стандартный: admin (логин), admin (пароль). Также на этом веб-сайте была обнаружена отражённая XSS уязвимость.

На веб-сайте «Мониторинг государственных веб-сайтов» была обнаружена хранимая XSS уязвимость, которая позволит злоумышленнику перехватить cookie пользователей (в том числе администраторов, которые имеют функционал администрирования веб-сайтом) и пользоваться аккаунтами в своих личных целях!

Также данные уязвимости существуют и на других государственных веб-сайтах!

Именем администратора

Повышаем привилегии обычного user до Administrator (RID Hijacking)

Интересная уязвимость, благодаря которой можно повысить привилегии обычного юзера до администратора. Уязвисости подвержены все версии Windows начиная с XP и заканчивая Windows 10. Также подвержены и серверные ОС (2003-2016). Патча по сей день нету.

Незаметный обход пароля Windows без его смены или сброса [Подробная инструкция]

Дисклеймер: данная статься создана исключительно в ознакомительных целях и не побуждает к действиям. Автор статьи не имеют никакого отношения к разработчику ПО, представленного в данной статье.

В прошлом моём посте о сбросе паролей учетных записей Windows и утилиты SysKey в комментариях товарищ @pfsenses подсказал, что существует такой продукт, как Kon-Boot for Windows. О нём я сегодня и расскажу.

Поддерживает следующие версии Windows: XP (начиная с SP2), Vista, 7, 8 (8.1), 10, а также Windows Server 2003 и Windows Server 2008.

Для удобности добавил в архив портативную версию UltraISO и отдельно в папку скопировать ISO образ Kon-Boot.

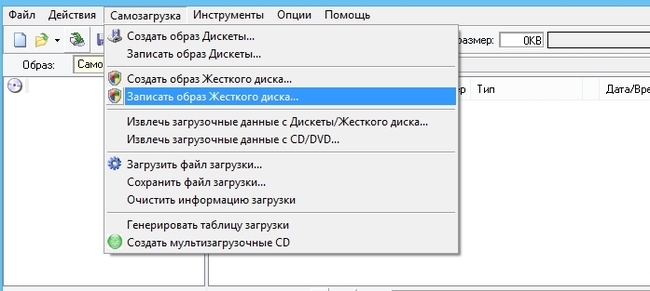

(1) ЗАПИСЬ KON-BOOT НА USB-НАКОПИТЕЛЬ

Инструкция проще некуда. Для начала необходимо записать образ на флешку, либо диск. Это можно сделать с помощью встроенного установщика, он находится в папке «Установщик Kon-Boot«. Но я рассмотрю универсальный метод записи на флешку (этим же методом записываются любые ISO образы на флешку, даже установщики Windows), так как он мне привычнее и удобнее. Просто не люблю использовать сторонние установщики.

1. Открываем UltraISO.exe из папки «UltraISO Portable«

2. Заходим в меню «Файл» > «Открыть. » и выбираем ISO образ «kon-bootCD.iso» из папки «ISO образ отдельно«

В верхней части программы UltraISO или если вы откроете архивом сам ISO образ, вы можете увидеть, что образ пустой. Это не так, просто некоторые архиваторы и программы не видят BOOT-область в образе. Если вы его откроете 7-zip’ом, то увидите папку [BOOT]. Так что не пугайтесь.

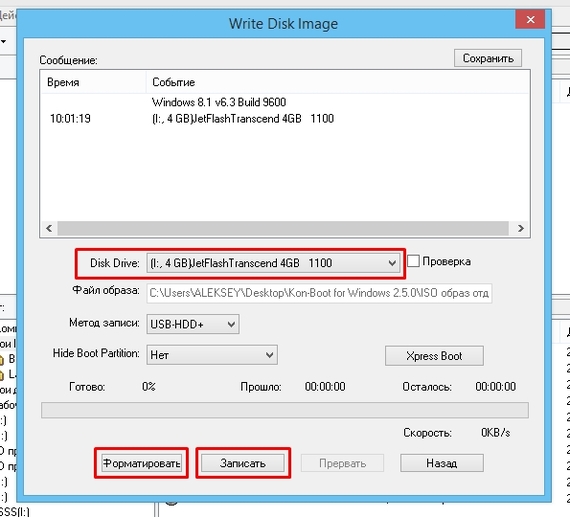

3. Далее в меню «Самозагрузка» выбираем пункт «Записать образ Жёсткого диска. «

4. Тут мы выбираем нужную нам флешку, при необходимости форматируем (кнопка «Форматировать«) и нажимаем кнопку «Записать«

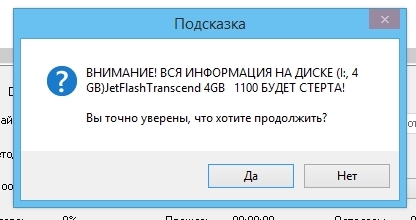

5. На следующий вопрос отвечаем «Да«

6. Через некоторый промежуток времени образ запишется на флешку и она будет полностью готова к использованию.

(2) ИСПОЛЬЗОВАНИЕ KON-BOOT

Тут ещё проще. Вставляете флешку и в приоритете запуска BIOS выставляете USB-накопитель. Это делается через настройки BIOS, либо дополнительное меню приоритетности устройств. Как это сделать именно на вашей материнской карте можете найти в Интернете.

Далее вы увидите на экране надпись Kon-Boot и после этого начнётся загрузка Windows.

На стадии ввода пароля просто оставьте поле пустым, либо можете написать случайные символы. Windows примет их как за правильный пароль и пропустит в систему.

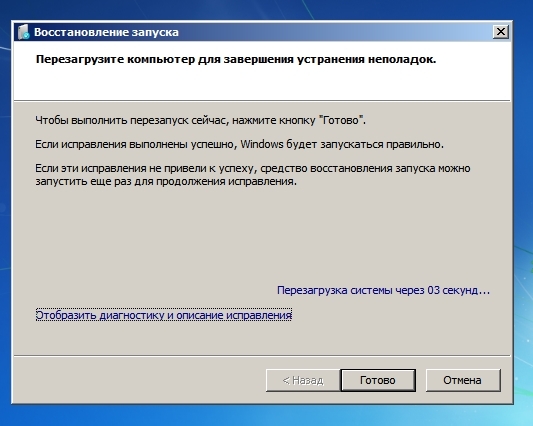

Сброс паролей Windows и утилиты SysKey. Способ защиты данных на компьютере с помощью шифрования диска [Подробные инструкции]

В конце предыдущего поста я обещал рассказать, как снять пароль, поставленный с помощью утилиты SysKey. Описанный ниже способ снимает не только пароль SysKey, но и все пароли, которые стоят на учетных записях Windows.

Далее расскажу, как всё-таки защитить свои данные на компьютере от посторонних глаз наилучшим способом.

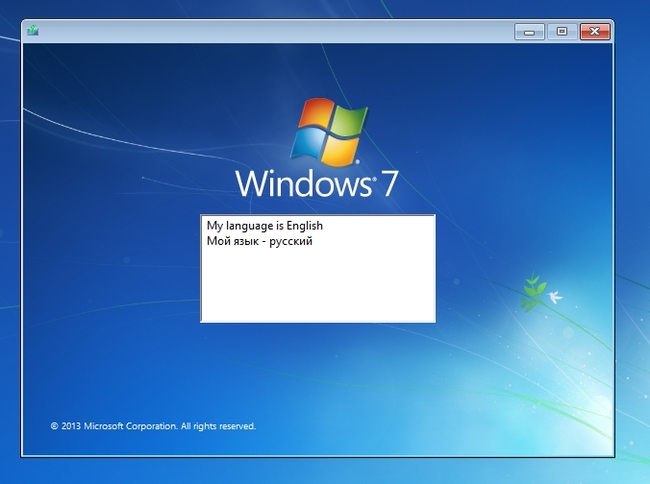

Нам понадобится: Образ Windows, записанный на диск или флешку.

1. Запускаемся с флешки или диска.

2. Нажимаем комбинацию клавиш SHIFT+F10 и вводим команду: explrorer

3. Откроется системный проводник. Вам необходимо попасть в директорию: D:Windowssystem32config. Обращаю ваше внимание, что если у вас системный диск имеет литеру «C», то в данном проводнике он будет под литерой «D», так как литеру «С» резервируется системой.

4. Тут необходимо удалить все те файлы, которые начинаются со слова «SYSTEM«. Как правильно это файлы: SYSTEM, SYSTEM.LOG, SYSTEM.LOG1, SYSTEM.LOG2 и ещё какие-то.

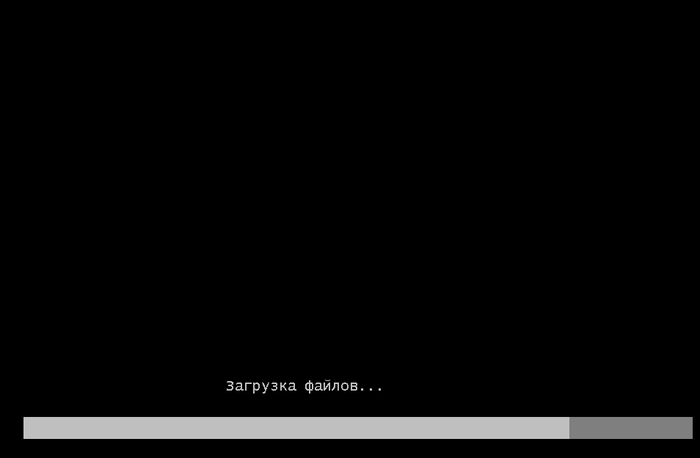

5. После этого закрываем все окна, которые есть на экране и компьютер уходит в перезагрузку. При перезагрузке начнется процесс «Загрузка файлов. «

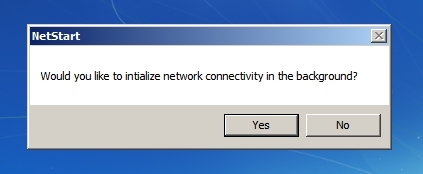

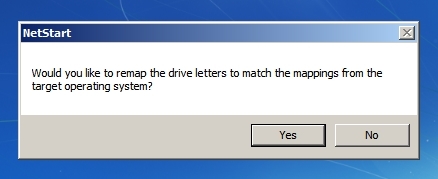

6. После этого вы попадёте в режим восстановления. Вам зададут некоторые вопросы на английском языке. На них можно ответить «No«.

7. После этого Windows сам восстановит необходимые файлы и перезагрузит компьютер

8. После перезагрузки вы попадёте в Windows. Пароль от SysKey сбросится. Также сбросятся пароли от учётных записей Windows.

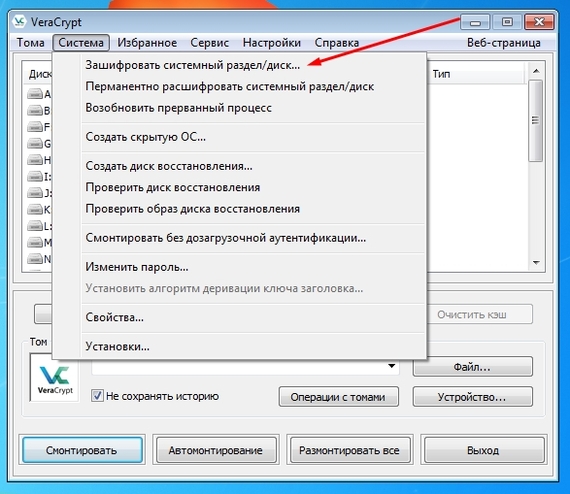

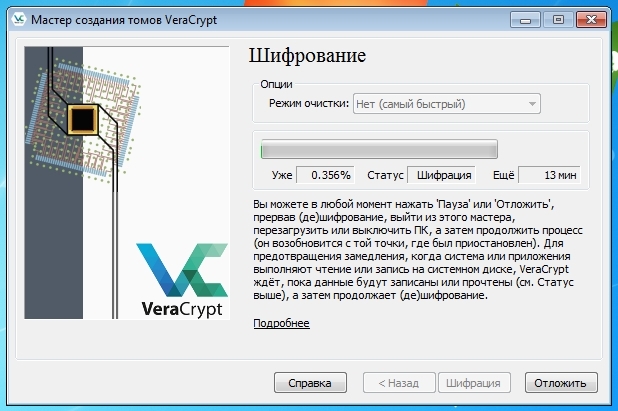

(2) ЗАЩИТА ДАННЫХ С ПОМОЩЬЮ ШИФРОВАНИЯ

И всё-таки, как защитить свой компьютер от чужих глаз? Всё довольно просто. Если вы ставите пароль на вход в Windows, то в любом случае извне можно будет попасть в файловую систему. Для обеспечения наилучшей безопасности ваших данных необходимо зашифровать файловое пространство. Ключ к расшифрованию будет в виде пароля и его необходимо будет ввести перед запуском Windows.

Дисклеймер №1: Начиная с Windows 8 можно зашифровать диск с помощью встроенной утилиты BitLocker. Инструкции вы можете найти в интернете. Я же, всё-таки хочу показать тот вариант, которым сам пользовался.

Дисклеймер №2: Не бойтесь того, что тут много скриншотов. Просто инструкция сверх-подробная 🙂 А так, все действия очень лёгкие.

После установки в меню Settings > Language можно сменить язык на русский. Скриншоты будут на русском языке.

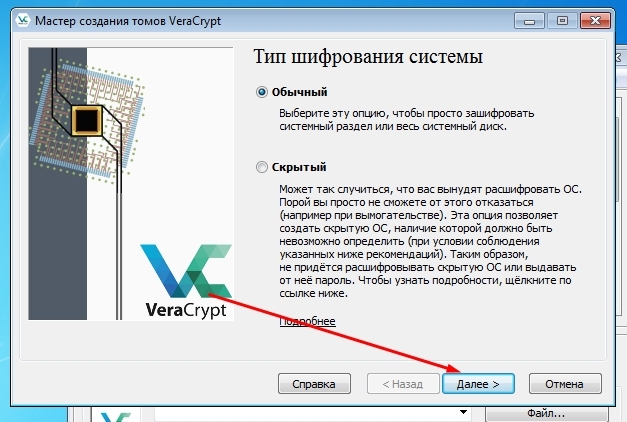

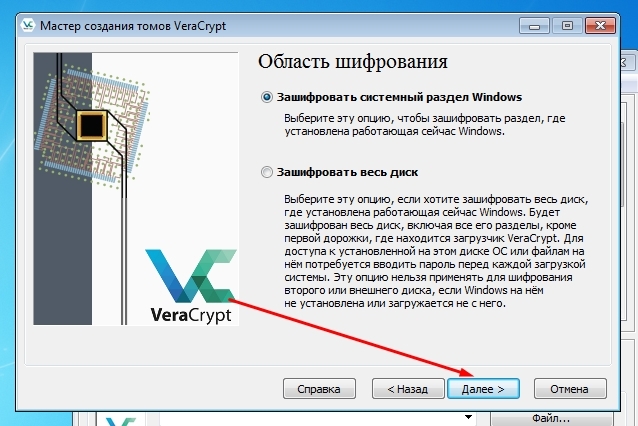

1. Включаем программу. Идём в Система > Зашифровать системный раздел/диск.

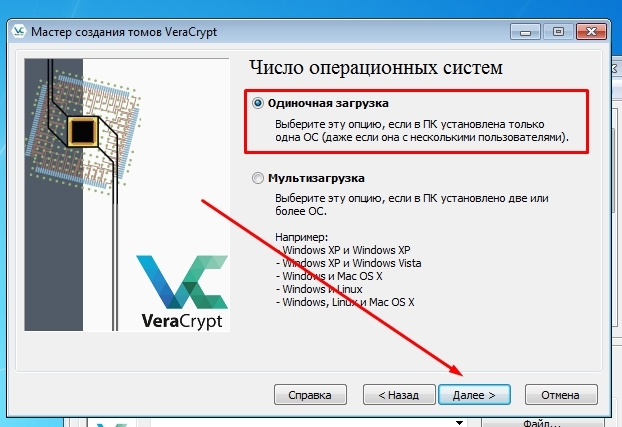

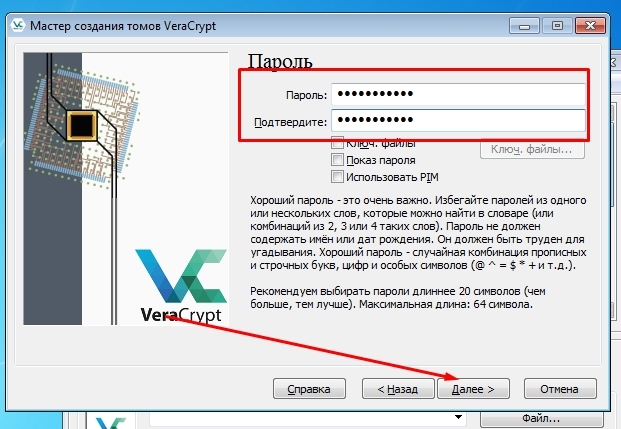

2. Дальше всё просто. Буквально только нажимать «Далее«

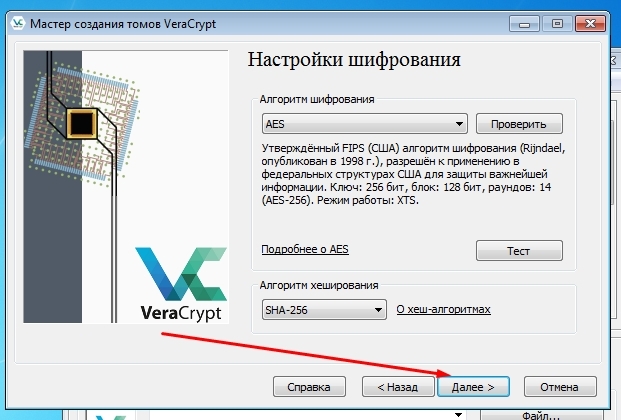

4. По своему желанию можете выбрать алгоритм шифрования. Дальше, я думаю, опять всё понятно.

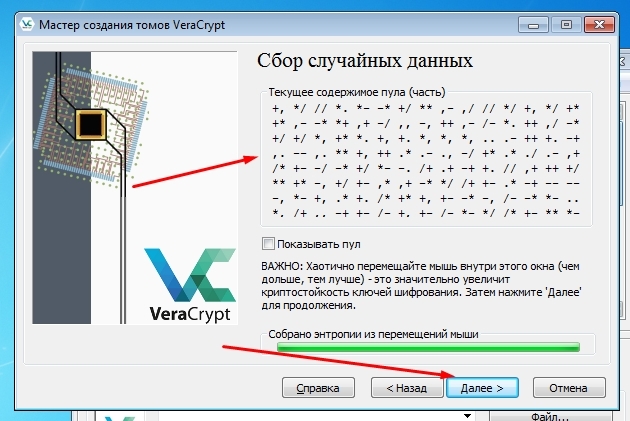

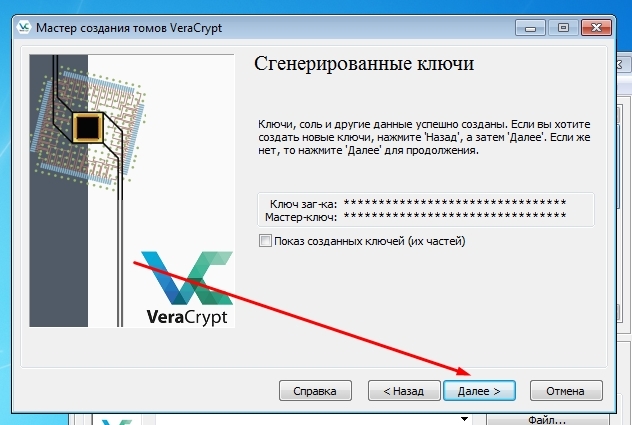

5. В данном окне необходимо поводишь мышкой до полной шкалы внизу окна, чтобы увеличить качество шифрования.

6. Дальше опять понятно, я думаю

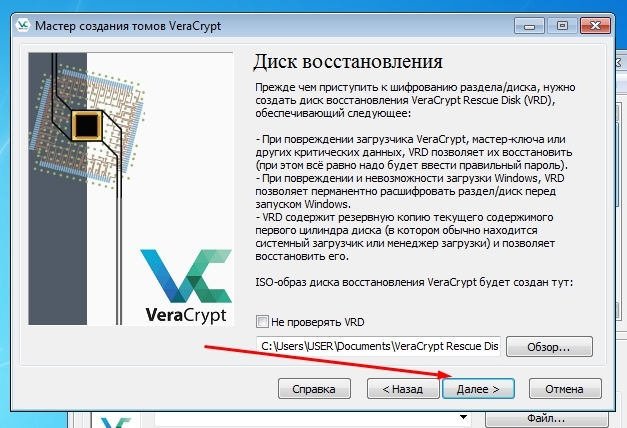

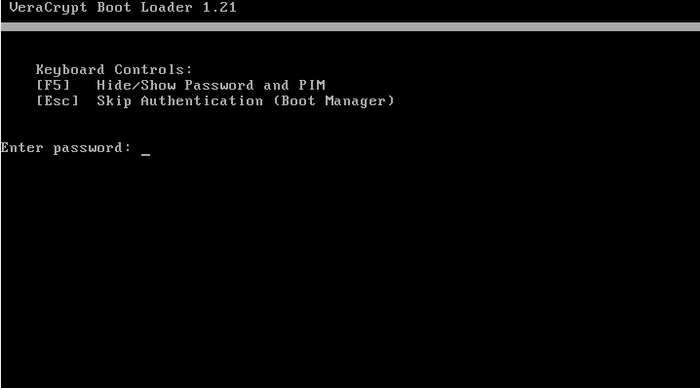

7. Далее VeraCrypt предложит пройти пре-тест шифрования системы и необходимо будет перезагрузить компьютер. После перезагрузки вводите пароль, который вы указали. Когда попросит пароль PIM, просто нажмите Enter.

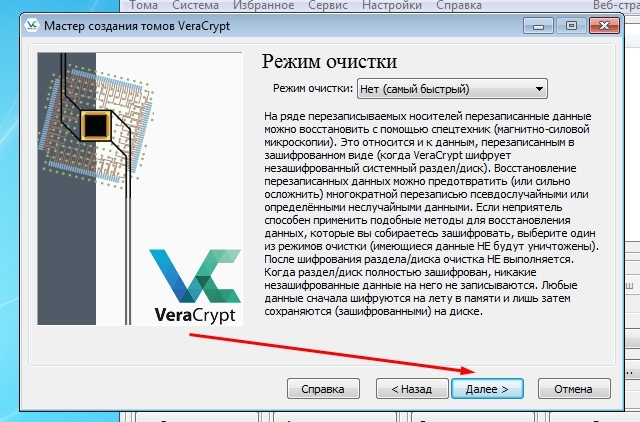

8. После пре-теста VeraCrypt предложит зашифровать диск.

Вот и всё! После того, как зашифровали диск при каждом включении компьютера вы будете видеть вот это:

Сначала вводите пароль, потом когда запрашивает PIM, то просто нажимаете Enter. Ждёте и загружается Windows.

Псевдо защита от «плаксы»

Заодно решил проверить всю Сервисную сеть на уязвимости и к сожалению нашёл несколько Windows Server 2000 и 2003 с рядом уязвимостей, среди которых был сервер отвечающий за телефонию, на котором «админ» VoIP додумался в качестве Админской учётки использовать связку логин/пароль 1111, а на других серверах его зоны ответственности был чуть более секьюрный логин «Администратор» и пароль «12345678». Разговоры с этим недо-админом и нашим начальством ни к чему хорошему не привели, кроме того, что мне сделали выговор, что я полез в чужие сервера и оклеветал классного специалиста, гордость конторы и семьянина воспитывающего маленького ребёнка.

WikiLeaks опубликовала методы ЦРУ по взлому OC Windows

WikiLeaks опубликовала очередную порцию секретных документов ЦРУ под названием Vault7. На этот раз на сайте выложено 27 документов, касающихся методов взлома операционной системы Windows.

«Grasshopper — это программный инструмент для создания пользовательских инсталляционных пакетов для компьютеров, работающих под управлением Microsoft Windows», — говорится в руководстве.

В WikiLeaks отметили, что такие методы установки вредоносов позволяли им избегать обнаружения различными антивирусами, включая встроенный Windows Defender, антивирус от Symantec и Kaspersky Lab. В документах также замечено упоминание о банковском трояне Carberp, который был создан российскими хакерами в 2013 году.

Напомним, предыдущая часть выложенных документов WikiLeaks касалась способов взлома iPhone и MacBook. Всего «утечка» уже содержит около 9 тыс. секретных документов ЦРУ.

Полтора года колонии, за установку WINDOWS 7.

Именно под таким заголовком появилась новость на сайте http://extrim2000.mirtesen.ru/

За установку операционной системы на ноутбук он успел получить всего 3500 рублей.

Басманный суд Москвы приговорил к 1,5 года колонии общего режима 30-летнего Азиза Абдалиева за «неправомерный доступ к компьютерной информации» и «нарушение авторских и смежных прав».

Согласно материалам дела, Абдалиев 4 августа этого года скачал c заблокированного в России торрент-трекера дистрибутивы Windows 7, Microsoft Office, 1С «Бухгалтерия» и 1С «Предприятие». Спустя день Азиза задержали на Курском вокзале, где он устанавливал программы.

Причинённый ущерб потерпевшим ООО «Майкрософт Рус» и ООО «1С» следствие оценило в 884 тысячи рублей.

В своё оправдание задержанный рассказал, что живёт в столице более 10 лет, зарабатывает, чтобы помогать семье в родном Узбекистане, ранее ничем преступным не занимался, а свои настоящие документы потерял.

Абдалиева осудили в «особом» порядке, с учётом полного признания вины. Но даже с учётом сотрудничества со следствием прокурор настаивал на реальном наказании — 1,5 года в колонии, с чем в итоге согласился суд.

Напоследок Абдалиев пообещал потратить время в колонии на изучение английского языка, а после освобождения заняться созданием WEB-сайтов.

Вы обратили внимание на одну интересную вещь. О ней в статье упомянуто между делом, но именно это является уголовным преступлением.

После того как чувака задержали с фальшивыми документами, ментам наверное тут же стало всё равно на его крякнутую винду. И на 99% именно за это его посадили. Ибо за установку крякнутых программ, у нас максимум давали условку или штраф.

Но в статье всё подано по другому. Отсюда вывод, что статья заказная и проплачена правообладателями, чтобы другим неповадно было.

Источник

1. Да, здесь не все так просто.

Пароль можно сбросить многими способами. Объясняю на пальцах, как через реестр:

В параметре V находим смещение 00А0 и правим число 14 на 04 в двух местах от него, как показано на рисунке. Если там вообще не 04 и не 14 — лучше не трогать, т.к. ОС у всех разные, могут быть другие смещения, которые нужно еще высчитывать.

Таким образом, мы обнулили длину пароля. Но сами хеши пароля хранятся по другим смещениям, причем они могут отличаться на разных компьютерах. Прошу прощения, но рассказывать и показывать подробно обо всех подпараметрах параметра «V» не могу — у меня цейтнот!

Помните, что бездумно править реестр в этом месте небезопасно, не зря разрешения на эту ветку реестра по умолчанию отсутствуют.

2. Не всегда есть возможность вскрыть системный блок. Поэтому для BIOS существуют универсальные пароли.

3. Реестр можно подправить и под другой системой, загрузившись со сменного носителя на ней.

4. Все это конечно хорошо, но учебе тоже нужно уделять внимание, а не только развлечениям. И Вас, brifing, можно понять, и папу. Если не справляться со школьными предметами, как потом человек будет справляться с нагрузкой в институте, а затем и на работе, а также заниматься постижением и исследованием хакерских премудростей?

Как найти в реестре пароль?

Пароли пользователей в операционной системе Windows не сохраняются в реестре. При введении пароля выполняется определенная функция вводимого пароля, имени пользователя и псевдослучайной величины, которая и сохраняется системой. В зашифрованном и не отображаемом виде пароли сохраняются в файле SAM — имя_диска:WindowsSystem32ConfigSAM. Однако профили пользователей можно обнаружить в разделе HKEY_CURRENT_USER.

Инструкция

Оцените статью!