Summary

Neighbor Discovery protocols allow us to find devices compatible with MNDP (MikroTik Neighbor Discovery Protocol), CDP (Cisco Discovery Protocol), or LLDP (Link Layer Discovery Protocol) in the Layer2 broadcast domain. It can be used to map out your network.

Neighbor list

The neighbor list shows all discovered neighbors in the Layer2 broadcast domain. It shows to which interface neighbor is connected, its IP/MAC addresses, and other related parameters. The list is read-only, an example of a neighbor list is provided below:

[admin@MikroTik] /ip neighbor print # INTERFACE ADDRESS MAC-ADDRESS IDENTITY VERSION BOARD 0 ether13 192.168.33.2 00:0C:42:00:38:9F MikroTik 5.99 RB1100AHx2 1 ether11 1.1.1.4 00:0C:42:40:94:25 test-host 5.8 RB1000 2 Local 10.0.11.203 00:02:B9:3E:AD:E0 c2611-r1 Cisco I... 3 Local 10.0.11.47 00:0C:42:84:25:BA 11.47-750 5.7 RB750 4 Local 10.0.11.254 00:0C:42:70:04:83 tsys-sw1 5.8 RB750G 5 Local 10.0.11.202 00:17:5A:90:66:08 c7200 Cisco I...

Sub-menu: /ip neighbor

| Property | Description |

|---|---|

| address (IP) | The highest IP address configured on a discovered device |

| address6 (IPv6) | IPv6 address configured on a discovered device |

| age (time) | Time interval since last discovery packet |

| discovered-by (cdp|lldp|mndp) | Shows the list of protocols the neighbor has been discovered by. The property is available since RouterOS version 7.7. |

| board (string) | RouterBoard model. Displayed only to devices with installed RouterOS |

| identity (string) | Configured system identity |

| interface (string) | Interface name to which discovered device is connected |

| interface-name (string) | Interface name on the neighbor device connected to the L2 broadcast domain. Applies to CDP. |

| ipv6 (yes | no) | Shows whether the device has IPv6 enabled. |

| mac-address (MAC) | Mac address of the remote device. Can be used to connect with mac-telnet. |

| platform (string) | Name of the platform. For example «MikroTik», «cisco», etc. |

| software-id (string) | RouterOS software ID on a remote device. Applies only to devices installed with RouterOS. |

| system-caps (string) | System capabilities reported by the Link-Layer Discovery Protocol (LLDP). |

| system-caps-enabled (string) | Enabled system capabilities reported by the Link-Layer Discovery Protocol (LLDP). |

| unpack (none|simple|uncompressed-headers|uncompressed-all) | Shows the discovery packet compression type. |

| uptime (time) | Uptime of remote device. Shown only to devices installed with RouterOS. |

| version (string) | Version number of installed software on a remote device |

Starting from RouterOS v6.45, the number of neighbor entries are limited to (total RAM in megabytes)*16 per interface to avoid memory exhaustion.

Discovery configuration

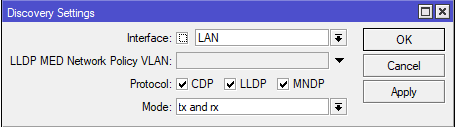

It is possible to change whether an interface participates in neighbor discovery or not using an Interface list. If the interface is included in the discovery interface list, it will send out basic information about the system and process received discovery packets broadcasted in the Layer2 network. Removing an interface from the interface list will disable both the discovery of neighbors on this interface and also the possibility of discovering this device itself on that interface.

/ip neighbor discovery-settings

| Property | Description |

|---|---|

| discover-interface-list (string; Default: static) | Interface list on which members the discovery protocol will run on |

| lldp-med-net-policy-vlan (integer 0..4094; Default: disabled) |

Advertised VLAN ID for LLDP-MED Network Policy TLV. This allows assigning a VLAN ID for LLDP-MED capable devices, such as VoIP phones. The TLV will only be added to interfaces where LLDP-MED capable devices are discovered. Other TLV values are predefined and cannot be changed:

When used together with the bridge interface, the (R/M)STP protocol should be enabled with Additionally, other neighbor discovery protocols (e.g. CDP) should be excluded using |

| mode (rx-only | tx-only | tx-and-rx; Default: tx-and-rx) |

Selects the neighbor discovery packet sending and receiving mode. The setting is available since RouterOS version 7.7. |

| protocol (cdp | lldp | mndp; Default: cdp,lldp,mndp) | List of used discovery protocols |

Since RouterOS v6.44, neighbor discovery is working on individual slave interfaces. Whenever a master interface (e.g. bonding or bridge) is included in the discovery interface list, all its slave interfaces will automatically participate in neighbor discovery. It is possible to allow neighbor discovery only to some slave interfaces. To do that, include the particular slave interface in the list and make sure that the master interface is not included.

/interface bonding add name=bond1 slaves=ether5,ether6 /interface list add name=only-ether5 /interface list member add interface=ether5 list=only-ether5 /ip neighbor discovery-settings set discover-interface-list=only-ether5

Now the neighbor list shows a master interface and actual slave interface on which a discovery message was received.

[admin@R2] > ip neighbor print # INTERFACE ADDRESS MAC-ADDRESS IDENTITY VERSION BOARD 0 ether5 192.168.88.1 CC:2D:E0:11:22:33 R1 6.45.4 ... CCR1036-8G-2S+ bond1

LLDP

Depending on RouterOS configuration, different type-length-value (TLV) can be sent in the LLDP message, this includes:

- Chassis subtype (MAC address)

- Port subtype (interface name)

- Time To Live

- System name (system identity)

- System description (platform — MikroTik, software version — RouterOS version, hardware name — RouterBoard name)

- Management address (all IP addresses configured on the port)

- System capabilities (enabled system capabilities, e.g. bridge or router)

- LLDP-MED Media Capabilities (list of MED capabilities)

- LLDP-MED Network Policy (assigned VLAN ID for voice traffic)

- Port Extension (Port Extender and Controller Bridge advertisement)

- End of LLDPDU

Каждый администратор должен обладать

информацией что и куда у него подключено. Администрирование Mikrotik – не исключение.

Рассмотрим типовые точки внимания, которые можно быстро проверить и собрать

нужную информацию.

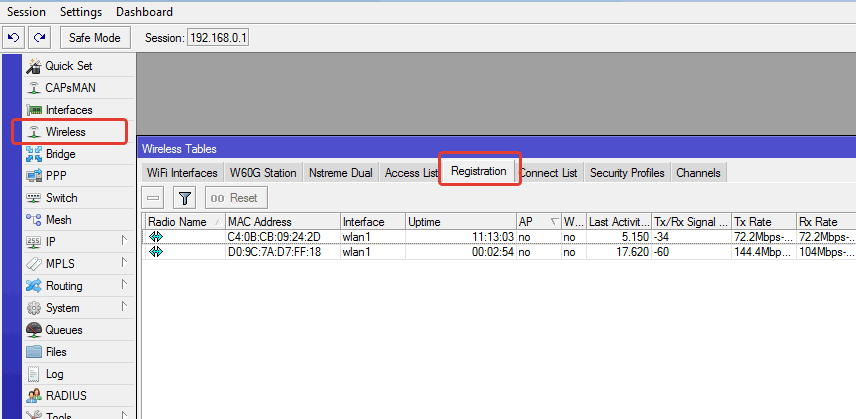

Кто подключен по Wi—Fi

Если Микротик у нас выполняет роль

маршрутизатора по беспроводному каналу, то поиск подключенных устройств будет в

разделе:

«Wireless« – «Registration«

В этом окне отображаются

характеристики клиентов – их MAC-адрес,

время подключения и скорость соединения.

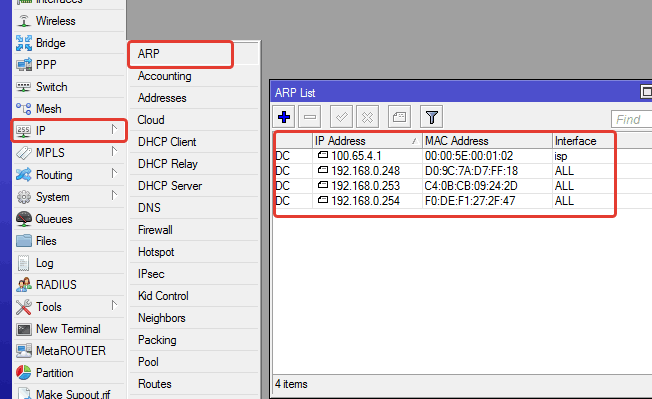

ARP-кеш

При взаимодействии на L2-L3, наш коммутатор-маршрутизатор

запоминает MAC-адреса

фреймов и их привязку к IP-адресам,

а также интерфейсы, со стороны которых эти фреймы приходят, что тоже может

служить точкой внимания администратора. Найти это место легко:

«IP« – «ARP«

Обращаем внимание на интерфейс, ведь

зачастую кадры, приходящие на аплинк нам неинтересны (в случае на скрине –

интерфейс провайдера).

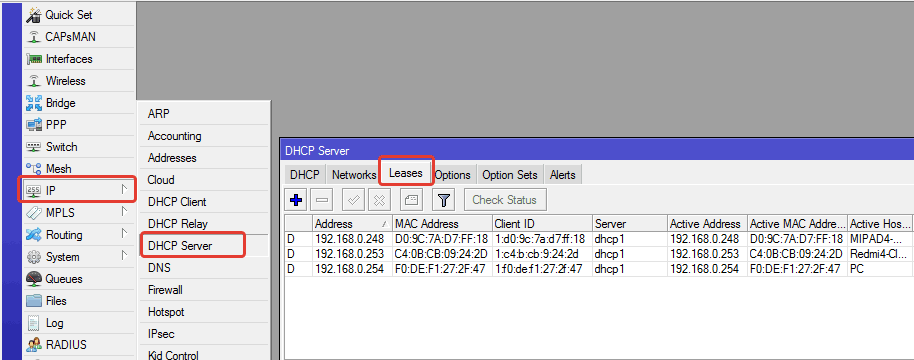

DHCP

Если наш маршрутизатор выступает в

роли сервера DHCP,

можно посмотреть список узлов, арендовавших IP-адрес в разделе

«IP« – «DHCP Server« на вкладке «Leases«.

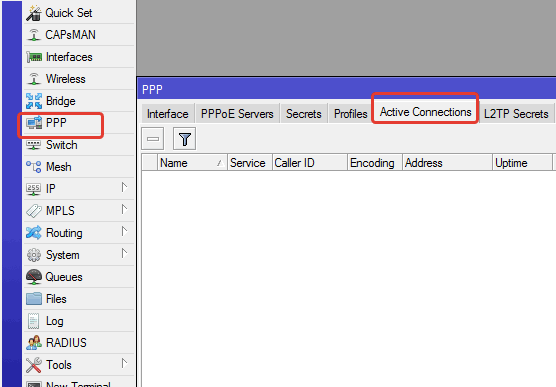

PPP

Если бы мы использовали PPP, то сведения об активных

подключениях были бы в разделе «PPP«

на вкладке «Active Connections«

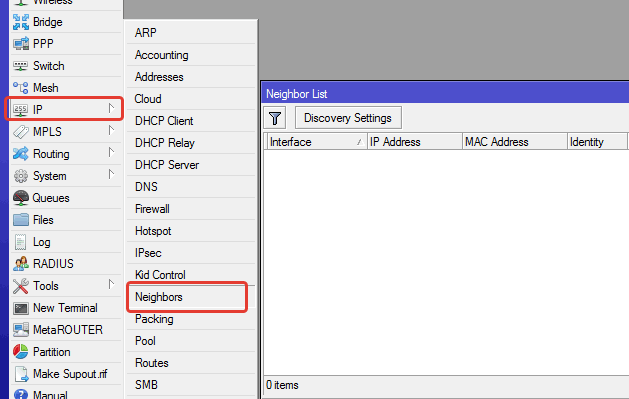

Соседи-Микроты

А если сеть большая и наш Mikrotik не

единственный? Есть инструмент полуактивной разведки, показывающий соседние

устройства: «IP« – «Neighbor«

Кроме перечисленных способов есть ещё средства активной разведки, такие как «Torch» и «IP Scan«, находящиеся в разделе «Tools«, первое напоминает WireShark (сетевой сниффер), второе — NMap (сетевой сканер). Для решения определённых задач они вполне могут подойти.

Источник: https://litl-admin.ru/zhelezo/kak-v-mikrotik-posmotret-kto-podklyuchen.html

Благодарим за помощь Дмитрия Рахманина @alta_v1sta

554

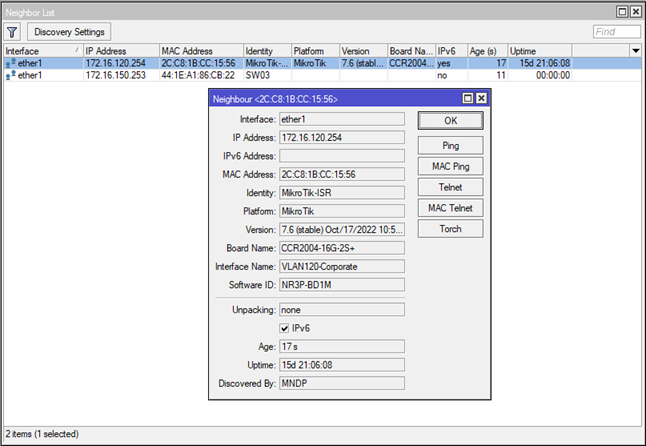

Сегодня мы поговорим о настройке MikroTik Neighbor Discovery Protocol (MNDP). Настройки этого протокола находятся в разделе /IP/Neighbors/.

Данное окно через cli:

[admin@MikroTik] > /ip/neighbor/ print Columns: INTERFACE, ADDRESS, MAC-ADDRESS, IDENTITY, VERSION # INTERFACE ADDRESS MAC-ADDRESS IDENTITY VERSION 0 ether1 172.16.120.254 2C:C8:1B:CC:15:56 MikroTik-ISR 7.6 (stable) Oct/17/2022 10:55:40 1 ether1 172.16.150.253 44:1E:A1:86:CB:22 SW03

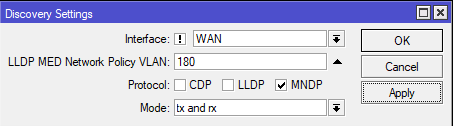

Здесь у нас всего одна кнопка Discovery Settings, которая и отвечает за полную конфигурацию данного протокола.

Поговорим о самом протоколе.

MirkoTik Neighbor Discovery Protocol – это протокол, который рассылает информацию об оборудовании MikroTik в L2 сегменте. По сути, это аналог Cisco протокола – CDP (Cisco Discovery Protocol) и LLDP (Link Layer Discovery Protocol) – Open Source протокола, который используется на большом количестве оборудования.

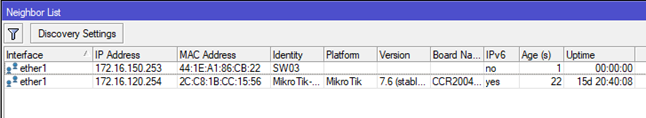

Данный протокол необходим для поиска устройств MikroTik в локальной сети. Когда мы открываем Winbox, у нас имеется раздел Neighbors. В данном разделе указаны все устройства на операционной системе RouterOS, находящиеся в L2 сегменте с нами. Мы видим MAC-адрес устройства, его IP адрес, идентификатор (Identity), его версию операционной системы (Version), имя модели (Board) и продолжительность работы (Uptime).

Это может быть использовано для удобства идентификации устройств системным администратором, также возможно нарисовать карту сети с помощью различных систем автоматизации.

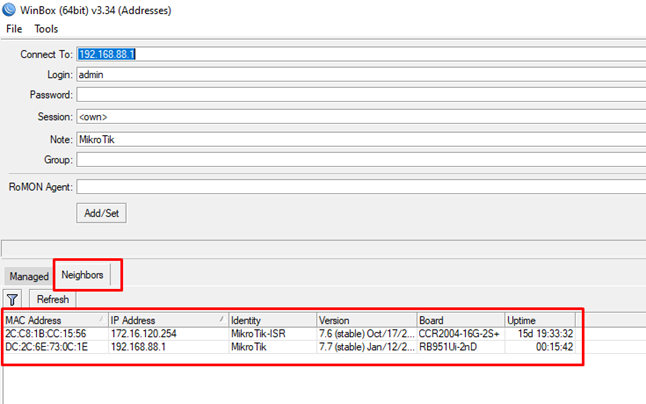

Давайте рассмотрим, какие настройки у нас имеются. Нажмем на кнопку Discovery Settings.

Interface – это список interface-list, на которых работает MNDP. Также у нас есть опция установить Not (!), т.е. отрицание. Очень часто настройка MNDP сводится к !WAN, т.е. кроме внешней сети.

Идеальный вариант работы – это, конечно, отключенный MNDP.

Данный протокол работает в широковещательном домене (broadcast) и, в теории, возможна отправка большого количества сообщений MNDP, LLDP, CDP, что приведет к нагрузке процессора и дальнейшего зависания устройства. Особенно этим страдают дешевые устройства, например, hAP AC Lite, hAP lite, hAP mini.

Если у вас большая сеть, т.е. устройств 100 и более, то рекомендуется MNDP настраивать на Management VLAN – на сеть, в которой ничего кроме устройств, систем автоматизации и администраторов быть не может.

LLDP MED Network Policy VLAN – опция добавления номера VLAN в MNDP сообщение, например, для IP-телефонии. Когда IP-телефон получит номер VLAN, он сможет автоматически прописать его в свою конфигурацию. Данная опция появилась с версии RouterOS 6.47.

Protocol – типы протоколов, которые наш MikroTik будет слушать. Данную опцию невозможно закрыть через Firewall.

Mode – выбор режима отправки и получения пакетов обнаружения. По умолчанию tx-and-rx. Данная опция доступна с версии RouterOS 7.7.

Для примера, через cli предположим, что нам нужно указать следующие настройки:

[admin@MikroTik] > /ip/neighbor/discovery-settings/ [admin@MikroTik] /ip/neighbor/discovery-settings> set discover-interface-list=!WAN [admin@MikroTik] /ip/neighbor/discovery-settings> set lldp-med-net-policy-vlan=170 [admin@MikroTik] /ip/neighbor/discovery-settings> set protocol mndp [admin@MikroTik] /ip/neighbor/discovery-settings> print discover-interface-list: !WAN lldp-med-net-policy-vlan: 170 protocol: mndp mode: tx-and-rx

В окне /IP/Neighbors/ мы видим другие устройства, кликнув по которым откроется новое окно с полезной информацией о них и некоторыми инструментами.

Инструменты:

Ping – это отправка ICMP запросов по IP на удаленное устройство.

MAC Ping – это отправка ICMP по MAC-адресу. Работает только с оборудованием на RouterOS.

Telnet – это подключение по telnet с использованием IP адреса, если он разрешен на удаленном устройстве.

MAC Telnet – это подключение по telnet с использованием MAC-адреса. Работает только с оборудованием на RouterOS.

Torch – данная опция позволяет проводить мониторинг трафика, который проходит через интерфейсы MikroTik.

Как уже говорилось ранее, наиболее безопасная работа с MNDP – это его отключение. Компромиссная опция – ни в коем случае не отправлять и не принимать MNDP сообщения с внешнего интерфейса, т. е. указать !WAN или вовсе назначить вещание MNDP только на Management VLAN, т.к. в сети провайдера может быть большое количество CDP, LLDP, MNDP устройств.

Это лишняя информация, которая может быть использована атакующим. Например, вы редко обновляете RouterOS или вовсе не обновляете, чего делать не стоит. Через MNDP протокол на внешнем интерфейсе злоумышленник может узнать версию вашего RouterOS и затем по уязвимостям вашего RouterOS (публичная информация) может быть произведена атака.

обнаружение сетевых устройств

Правила форума

Как правильно оформить вопрос.

Прежде чем начать настройку роутера, представьте, как это работает. Попробуйте почитать статьи об устройстве интернет-сетей. Убедитесь, что всё, что Вы задумали выполнимо вообще и на данном оборудовании в частности.

Не нужно изначально строить Наполеоновских планов. Попробуйте настроить простейшую конфигурацию, а усложнения добавлять в случае успеха постепенно.

Пожалуйста, не игнорируйте правила русского языка. Отсутствие знаков препинания и неграмотность автора топика для многих гуру достаточный повод проигнорировать топик вообще.

1. Назовите технологию подключения (динамический DHCP, L2TP, PPTP или что-то иное)

2. Изучите темку «Действия до настройки роутера».

viewtopic.php?f=15&t=2083

3. Настройте согласно выбранного Вами мануала

4. Дочитайте мануал до конца и без пропусков, в 70% случаев люди просто не до конца читают статью и пропускают важные моменты.

5. Если не получается, в Winbox открываем терминал и вбиваем там /export hide-sensitive. Результат в топик под кат, интимные подробности типа личных IP изменить на другие, пароль забить звездочками.

6. Нарисуйте Вашу сеть, рисунок (схему) сюда. На словах может быть одно, в действительности другое.

-

art69

- Сообщения: 23

- Зарегистрирован: 14 июл 2019, 22:07

Вечер добрый!

Имеется настроенный микротик в сети и подключеннаякамера видеонаблюдения к нему. Подскажите, пожалуйста, каким образом найти эту камеру в сети и заюзать ее в дальнейшем?

-

Kato

- Сообщения: 271

- Зарегистрирован: 17 май 2016, 04:23

- Откуда: Primorye

15 июл 2019, 02:23

каким образом найти эту камеру в сети

IP-DHCP Server-Leases

заюзать ее в дальнейшем?

Мануал к камере прочитать?! В чем вопрос? непонятно..

-

alex987

- Сообщения: 25

- Зарегистрирован: 22 апр 2016, 22:04

15 июл 2019, 21:51

Kato писал(а): ↑

15 июл 2019, 02:23

каким обрзом найти эту камеру в сети

IP-DHCP Server-Leases

заюзать ее в дальнейшем?

Мануал к камере прочитать?!

В чем вопрос? непонятно..

Был у меня опыт одного объекта, половину устройств и две камеры прописали адресами, а на роутере DHCP сдвинули на 192.168.8.50 — 192.168.8.150 (почему не знаю), маска/24

По камере видеонаблюдения мой совет — сбросить по ресету по инструкции из гугла, настроить дальше самому чтобы не было подвоха. Особо обратите на встроенную память. Далее если цель смотреть это один софт, писать и обратывать другой. Нужна марка и задачи. Потом решение (комп, NAS, флеш, облако)

-

art69

- Сообщения: 23

- Зарегистрирован: 14 июл 2019, 22:07

19 июл 2019, 13:37

Всем привет!

Спасибо за ответы.

По камере видеонаблюдения мой совет — сбросить по ресету по инструкции из гугла

Вот это дельно, сразу не догадался.

Kato писал(а): ↑15 июл 2019, 02:23

каким обрзом найти эту камеру в сети

IP-DHCP Server-Leases

Спасибо, гляну это тоже.

Камера be-ipwd200a. Цель — просмотр, запись, хранение, просмотр.

-

art69

- Сообщения: 23

- Зарегистрирован: 14 июл 2019, 22:07

19 июл 2019, 14:09

IP-DHCP Server-Leases

У меня в Leases прописался какой-то девайс с host name — android. Андройдов у меня дома нет. А чтоб подключиться к вай фай, нужно быть в access list. Ну камера ж не может быть android?

-

Ca6ko

- Сообщения: 1484

- Зарегистрирован: 23 ноя 2018, 11:08

- Откуда: Харкiв

19 июл 2019, 14:16

art69 писал(а): ↑

14 июл 2019, 22:11

микротик в сети и подключеннаякамера видеонаблюдения к нему.

Каким образом подключена WiFi или кабель?

art69 писал(а): ↑

19 июл 2019, 14:09

Ну камера ж не может быть android?

А что нам говорит МАС?

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

-

art69

- Сообщения: 23

- Зарегистрирован: 14 июл 2019, 22:07

19 июл 2019, 14:21

А что нам говорит МАС?

Я лоханулся. В Leases отображается телек.

Как итог, по совету DHCP — Leases — нет ничего лишнего. Камера подключена по кабелю. И до этого камера была настроена и работала.Только не у меня. Досталась по-братски)

-

Ca6ko

- Сообщения: 1484

- Зарегистрирован: 23 ноя 2018, 11:08

- Откуда: Харкiв

19 июл 2019, 14:58

Смотрите номер порта к которому подключена камера. В Таблице IP/ARP смотрите МАС и IP

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

-

art69

- Сообщения: 23

- Зарегистрирован: 14 июл 2019, 22:07

19 июл 2019, 17:32

Нет в таблице ARP. Все мои локальные девайсы вижу, этот нет. Может его невозможно обнаружить, потому что он настроен был на другие подсети? И кроме как скинуть в дефолт — вариантов никаких? Но я не вижу на этой модели ничего похожего, чтобы означало — сброс в дефолтные настройки.

-

Ca6ko

- Сообщения: 1484

- Зарегистрирован: 23 ноя 2018, 11:08

- Откуда: Харкiв

19 июл 2019, 21:27

Каким образом камера получает питание? В темноте IR подсветка светится?

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

Форум —

Admin

mikrotik

1

1

Есть интерфейс на устройстве, на котором стоит mikrotik и раздает по dhcp адреса ( интернет подключен через GSM через другой интерфейс). Как найти ip mikrotik ?

- Ссылка

| ← |

telnet открывается, но последний узел перед целевым не знает, куда отправить запрос |

|

DNS Server Bind9 |

→ |

arp -a | egrep -i "(^4C|^64|^6C|^D4|^E4)"

slowpony ★★★★

(20.07.21 12:34:42 MSK)

- Ссылка

tcpdump -i any 'dst port 68'

tcpdump -i any 'src port 67'

slowpony ★★★★

(20.07.21 12:36:18 MSK)

- Ссылка

nmap --script broadcast-dhcp-discover

slowpony ★★★★

(20.07.21 12:37:21 MSK)

- Ссылка

nmap -sU -p 67 192.168.1.0/24 | grep -B5 -i routerboard

slowpony ★★★★

(20.07.21 12:40:04 MSK)

- Ссылка

Winbox по neighbors его увидит.

anonymous

(20.07.21 13:51:10 MSK)

- Показать ответ

- Ссылка

Ответ на:

комментарий

от anonymous 20.07.21 13:51:10 MSK

Если MAC Server и Neighbours Discovery не выключен на тике.

digitaldark ★

(20.07.21 15:31:28 MSK)

- Ссылка

Для того чтобы оставить комментарий войдите или зарегистрируйтесь.

| ← |

telnet открывается, но последний узел перед целевым не знает, куда отправить запрос |

Admin

|

DNS Server Bind9 |

→ |

Похожие темы

-

Форум

[Mikrotik] Запрет подмены IP? (2010) -

Форум

DNS по DHCP в Mikrotik (2013) -

Форум

Обновление прошивки Mikrotik (2018) -

Форум

Syslog фильтрация по тегу. [rsyslog][mikrotik] (2012) -

Форум

Mikrotik (2020)

-

Форум

Мониторинг очередей Mikrotik (2017) -

Форум

mikrotik VLAN Hybrid (2016) -

Форум

Gateway в mikrotik (2018) -

Форум

Mikrotik Wi-Fi (2021) -

Форум

proxmox и mikrotik (2016)