Содержание

- Способы смены пароля учётной записи пользователя в RDP-сессии

- База знаний

- Где и как посмотреть пароль для подключения к виртуальной машине Windows или Linux (RDP/SSH)

- Ещё не пробовали услугу «Облачный хостинг» от Cloud4Y?

- Вход на удаленный компьютер по RDP с нужным логином и паролем

- Редактирование настроек подключения к удаленному рабочему столу

- Сохранение пароля с помощью cmdkey

- Использование bat файла

- Изменение пароля учетной записи по RDP

- Смена пароля в ОС Windows Server 2008

- Смена пароля в ОС Windows Server 2012 и Windows Server 2012 R2

- Смена пароля в ОС Windows Server 2016

- Альтернативный способ

- Разрешаем сохранение учетных данных при подключении по RDP

Способы смены пароля учётной записи пользователя в RDP-сессии

В случае, если пользователю Windows необходимо самостоятельно изменить пароль своей учётной записи, то в стандартной Windows-сессии пользователем может использоваться всем известное сочетание «горячих» клавиш Ctrl-Alt-Del. Это сочетание клавиш вызывает специальный экран Безопасности Windows (Windows Security), с которого доступна функция изменения пароля :

Если же речь заходит об использовании горячих клавиш в RDP-сессиях, то стоит заметить то, что во избежание перехвата некоторых сочетаний клавиш локальной клиентской системой (системой, с которой запускается RDP-клиент), перенаправление сочетаний клавиш Windows должно быть явно разрешено в свойствах RDP-клиента. Например в клиенте mstsc.exe, встроенном в Windows, данную опцию можно включить на закладке управления локальными ресурсам.

В стандартной первичной RDP-сессии для вызова специального экрана Безопасности Windows с функцией изменения пароля используется сочетание клавиш: Ctrl—Alt—End

В случае использования вложенных RDP-сессий (второго и последующего уровней), то есть когда из одной RDP-сессии открывается другая RDP-сессия, стандартное сочетание клавиш работать не будет. В разных источниках в интернете можно найти информацию об использовании более сложных сочетаний клавиш, таких как Ctrl—Alt—Shift-End или Shift-Ctrl-Alt-End. Однако мои эксперименты с Windows 10/Windows Server 2012 R2 показали, что данные сочетания клавиш попросту не работают (возможно они работали в ранних версиях ОС Windows). В этом случае на выручку нам может прийти следующий способ.

В составе Windows имеется приложение «Экранная клавиатура» (On-Screen Keyboard), расположенное по умолчанию в %SystemRoot%System32osk.exe. Используя это приложение, мы можем решить проблему использования «горячих» клавиш во вложенных RDP-сессиях.

Находясь во вложенной RDP-сессии, вызовем окно запуска приложений. Вызвать его можно разными способами, например, через контекстное меню по кнопке Windows, или через Диспетчер задач (Task Manager):

Либо можно использовать сочетание клавиш Win-R.

В окне запуска приложений выполним запуск исполняемого файла osk.exe

После того, как откроется приложение «Экранная клавиатура», нажмём на физической клавиатуре сочетание клавиш Ctrl—Alt, так, чтобы это отобразилось на экранной клавиатуре и затем, удерживая это сочетание клавиш, на экранной клавиатуре мышкой нажмём кнопку Del.

Таким образом мы отправим в удалённую RDP-сессию сочетание клавиш Ctrl-Alt-Del, в следствие чего откроется специальный экран Безопасности Windows с функцией изменений пароля пользователя.

Способ №3 – Ярлык на VBS-скрипт или Powershell

Вызов экрана Безопасности Windows можно выполнить не только интерактивными способами, но и программными, например, с помощью скриптов.

Разместим скрипт в месте, доступном на чтение (но не для редактирования) для всех пользователей удалённого рабочего стола, например в каталоге %SystemRoot% ( C:Windows ). А ярлык на запуск скрипта можно разместить в любом доступном пользователям месте, например, в каталоге общего профиля %SystemDrive%UsersPublicDesktop

При запуске данного ярлыка у пользователя будет открываться экран Безопасности Windows с возможностью изменения пароля.

Для любителей PowerShell приведённый VBS-скрипт можно заменить PS-скриптом следующего вида:

Либо запускать из ярлыка команду вида:

Однако стоит отметить тот факт, что запуск варианта с PowerShell будет происходить медленней, чем варианта с VBS-скриптом.

Описанные здесь способы с запуском ярлыка, ссылающегося на скрипт, может попросту не сработать, так как в некоторых окружениях серверов служб удалённых рабочих столов может быть заблокирована возможность выполнения скриптов. В таком случае, можно воспользоваться следующим способом.

Способ №4 – Ярлык оболочки Windows Explorer

Если говорить о создании ярлыка запуска экрана Безопасности Windows, то имеется ещё один вариант создания такого ярлыка. Создаётся ярлык со ссылкой на расширение оболочки Windows Explorer следующего вида:

Опять же, при запуске такого ярлыка у пользователя будет открываться экран Безопасности Windows с возможностью изменения пароля. Этот способ одинаково хорошо работает на Windows 10 и на Windows Server 2012 R2.

Способ №5 – Панель управления Windows (локальные учётные записи)

Данный способ относится лишь к локальным учётным записям пользователей. Изменить пароль учётной записи рядового локального пользователя можно через Панель управления Windows. В Windows 10 из раздела Панели управления «Учётные записи пользователей» доступен вызов окна «Параметры компьютера«, в котором имеется функция изменения пароля текущего локального пользователя.

Такие методы вызова апплета управления учётными записями пользователей Панели управления Windows, как, например команда «control userpasswords2«, в качестве отдельного способа мы выделять не будем, так как подобные действия требуют административных прав в удалённой системе. То же самое касается и таких CLI-утилит Windows, как net.exe ( %SystemRoot%System32net.exe ) (пример команды «net user username newpassword«), так как они тоже требуют повышения уровня прав пользователя.

Ремарка

Отдельно хочется отметить обстоятельство, про которое порой забывают администраторы, и это может приводить к разным курьёзным ситуациям.

Попытки смены пароля, инициированные самим пользователем, могут оказаться безуспешными в случае, если пароль был недавно изменён и на удалённую Windows систему действует политика безопасности, определяющая минимальный срок действия пароля.

Повторюсь, что повлиять на ситуацию эта политика может только в случаях, когда пользователь самостоятельно инициирует процедуру смены пароля.

Далее мы поговорим о сценарии, при котором требование смены пароля включается для учётной записи пользователя форсировано администратором сервера (для локальных учётных записей), либо администратором службы каталогов Active Directory (для доменных учётных записей).

Практика показывает, что как только администратором включено требование смены пароля пользователя при следующем входе в систему, у пользователя могут возникнуть проблемы с подключением по протоколу RDP, если на стороне RDS сервера (а в некоторых случаях и на стороне RDS клиента) предварительно не предпринято никаких действий по специальной настройке обработки таких ситуаций. Далее мы рассмотрим пару примеров такой настройки.

Клиентский доступ к службам Windows Server RDS может быть организован через веб-интерфейс серверной роли Remote Desktop Web Access (RDWA). В функционале этой роли имеется выключенная по умолчанию возможность смены пароля пользователя в процессе аутентификации на веб-странице RDWA.

Чтобы включить данную возможность в Windows Server 2012/2012 R2 откроем консоль управления Internet Information Services (IIS) Manager, выберем сайт RDWA, развернём RDWeb > Pages и в разделе настроек ASP.NET выберем настройку опций веб-приложения Application Settings:

В перечне опций находим PasswordChangeEnabled и меняем установленное по умолчанию значение false на true:

Если серверов RDWA несколько и они работают в пуле за балансировщиком, например Windows NLB, то не забываем выполнить данное изменение на всех других серверах пула.

Теперь попытаемся от имени пользователя, у которого в свойствах учётной записи установлено требование смены пароля при следующем входе, аутентифицироваться на веб-странице RDWA:

После ввода учётных данных пользователя появится сообщение о том, что пароль пользователя требует замены и ссылка на страницу с функцией смены пароля ( https:// /RDWeb/Pages/ru-RU/password.aspx ):

На этой отдельной странице пользователь сможет ввести свои текущие учётные данные и новый пароль:

В случае успешной смены пароля пользователь получит соответствующее сообщение:

При необходимости ссылку на страницу смены пароля можно сделать доступной не только тем пользователям, у которых после аутентификации возникает требование смены пароля, но и всем остальным пользователям, чтобы они могли самостоятельно выполнять смену пароля по собственной инициативе через веб-страницу RDWA. Для этого можно будет внедрить ссылку на страницу password.aspx на странице входа login.aspx (по умолчанию страницы расположены в каталоге %windir%WebRDWebPagesru-RU )

Способ №7 – Специальный RDP-файл

Если пользователь выполняет подключение к удалённому рабочему столу на базе Windows Server 2012/2012 R2 через прямой запуск стандартного клиента mstsc.exe, то в ситуации с включенным признаком требования смены пароля, попытка подключения может быть завершена с ошибкой » You must change your password before logging on the first time. Please update your password or contact your system administrator or technical support «.

Если ситуация требует того, чтобы пользователь самостоятельно изменил свой пароль при первом входе в систему, то это потребует некоторого изменения уровня безопасности настроек протокола RDP на стороне RDS сервера и подготовки специального RDP-файла на стороне клиента.

Сначала на клиентской стороне откроем mstsc.exe, настроим все нужные параметры подключения к серверу RDS и используя кнопку Сохранить как, создадим RDP-файл.

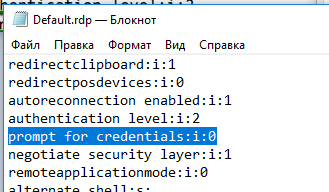

После этого откроем RDP-файл в текстовом редакторе и добавим в конец файла строку «enablecredsspsupport:i:0«

Разрешить эту ситуацию можно только понизив уровень безопасности RDP на стороне RDS сервера, отключив обязательное требование проверки подлинности на уровне сети (NLA). Изменить эту настройку можно в свойствах системы на закладке Удалённый доступ:

В английской версии Windows название опции звучит как «Allow connections only from computers running Remote Desktop with Network Level Authentication (recommended)»

Если NLA нужно отключить на уровне коллекции серверов Windows Server 2012 R2, то сделать этом можно в свойствах коллекции сеансов, например через оснастку Server Manager:

После того, как отключено требование NLA на стороне RDS сервера, клиент с помощью специального RDP-файла, о котором мы сказали выше, должен успешно установить RDP-сессию и уже в ней получить сообщение о необходимости смены пароля:

И после этого пользователю будет показан экран, на котором он сможет задать новый пароль:

После успешной смены пароля последующие подключения по протоколу RDP будут проходить в штатном режиме без лишних запросов.

Заключение

Приведённый здесь перечень способов смены пароля при использовании протокола RDP не претендует на какую-то полноту и исключительность, а лишь отражает ту информацию, которую мне удалось найти в разных источниках по этому поводу. На мой взгляд, ни один из перечисленных способов нельзя считать наиболее удобным или универсальным, так как каждый из способов может применяться в определённых ограниченных сценариях и имеет, как преимущества, так и недостатки по сравнению с другими способами.

Дополнительные источники информации:

Источник

База знаний

Где и как посмотреть пароль для подключения к виртуальной машине Windows или Linux (RDP/SSH)

Для вновь созданной виртуальной машины Windows, имя пользователя и пароль администрирования можно посмотреть в личном кабинете.

Для просмотра пароля администратора Windows:

— Откройте соответствующую Вашу виртуальную машину

— В настройках виртуальной машины, для того, чтобы посмотреть пароль для доступа/подключения по RDP, нажмите на ссылку «пароль» ( выделено на рисунке ниже ).

Для подключения соответственно используйте имя пользователя «administrator», пароль соответственно тот, который выведется после нажатия на ссылку «показать». Адрес Вашего виртуального хоста ( сервер для подключения соовтетственно находится в поле «IP адреса»

Для виртуальной машины Linux соответственно пароль для подключения по протоколу SSH можно узнать ( показано на рисунке ниже ):

Соответственно для подключения используйте любой доступный Вам клиент SSH ( можно свободно загрузить в нтернете ):

Адрес сервера для подключения соответственно находится в поле «IP адреса»

Има пользователя соответственно: «root», пароль соответственно тот, что будет выведен после нажатия на ссылку

Теперь у Вас есть все данные для подключения к Вашему облачному ресурсу.

Ещё не пробовали услугу «Облачный хостинг» от Cloud4Y?

Отправьте заявку сейчас и получите 10-ти дневный бесплатный доступ.

Источник

Вход на удаленный компьютер по RDP с нужным логином и паролем

Вход на удаленный компьютер по RDP с нужным логином и паролем

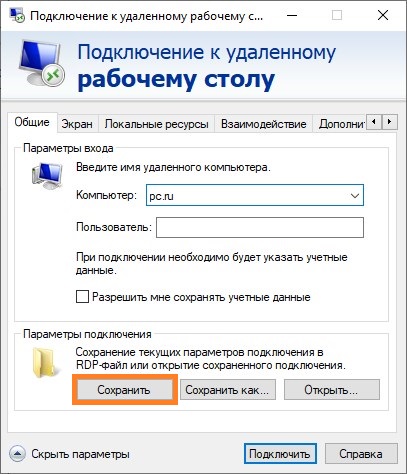

Редактирование настроек подключения к удаленному рабочему столу

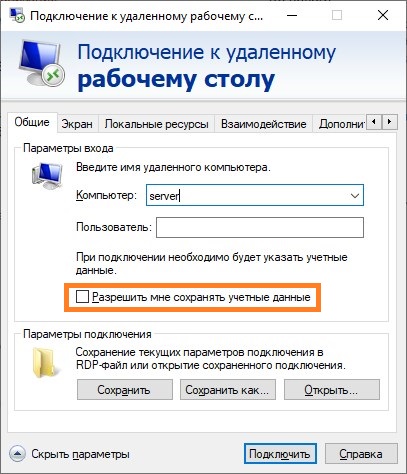

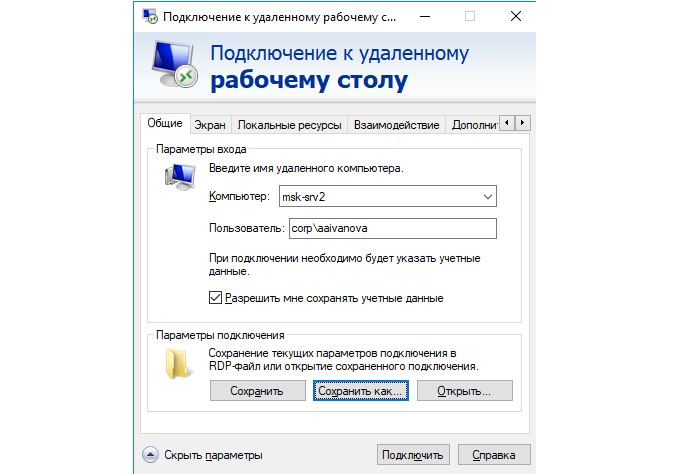

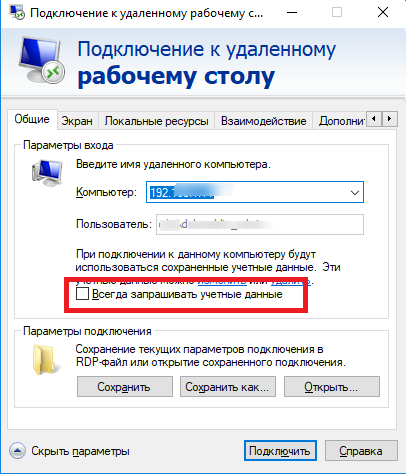

По умолчанию, программа удаленного настроена так, что она сохраняет только логин пользователя, без его пароля. Включить сохранение пароля достаточно легко, для этого нужно запустить программу «Подключение к удаленному рабочему столу», и отметить галочкой пункт «Разрешить мне сохранять учетные данные».

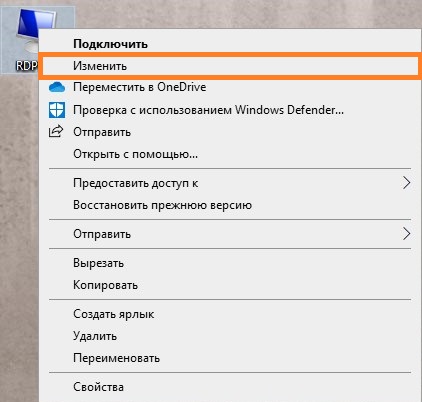

Если Вы используете подключение к удаленному рабочему столу через ранее сохраненный RDP файл, то нужно нажать на нем правой кнопкой мыши, и выбрать пункт «Изменить», и проделать выше описанные действия.

По завершению редактирования RDP файла, его нужно сохранить, нажав кнопку «Сохранить».

Сохранение пароля с помощью cmdkey

Существующая в операционных системах консольная утилита cmdkey позволяет управлять сохраненными паролями на компьютере, в том числе и для удаленных подключений. Сохранить с её помощью пароль для подключения можно следующим образом:

При этом, не стоит забывать, что если пользователь в домене, то его имя нужно указывать в формате ДОМЕНПОЛЬЗОВАТЕЛЬ.

То есть, для пользователя с логином sysadmin, и паролем dontshowit, который соединяется на сервер TERMSRV, нужно выполнить следующую команду

Использование bat файла

Альтернативным методом, который может пригодиться для того случая, когда использование первого и второго способа по каким-то причинам не работает, является использование bat файла, комбинирующим в себе первый и второй способы.

То есть, если предположить, что у нас есть пользователь sysadmin с паролем dontshowit, и ему нужно зайти на сервер TERMSRV, то выглядеть это будет следующим образом:

Источник

Изменение пароля учетной записи по RDP

Одной из хороших привычек любого пользователя ПК, а тем более системного администратора, является периодическая смена паролей учетных записей. Главное потом его не забыть.

В операционных системах семейства Microsoft Windows Server, для смены пароля, привычно использовать сочетание клавиш Ctrl + Alt + Del. проблема в том, что “три кнопки” нельзя использовать через “Подключение к удаленному рабочему столу”. Рассмотрим как все таки изменить пароль.

Смена пароля в ОС Windows Server 2008

В ОС Windows Server 2008 это можно сделать из меню Пуск, кликнув по “Безопасность Windows”.

На обновлённом экране выбираем экране выбираем “Сменить пароль”.

Вводим старый пароль и новый и его подтверждение.

Смена пароля в ОС Windows Server 2012 и Windows Server 2012 R2

В ОС Windows Server 2012 и Windows Server 2012 R2 несколько усложнилась задача.

Открываем блокнот и пишем две строки:

set objShell = CreateObject(«shell.application»)

objshell.WindowsSecurity

В новом окне выбираем директорию для сохранения файла, например, Рабочий стол. В Тип файла выбираем Все файлы, а в Имя файла указываем произвольное имя, например, 1.vbs.

После сохранения файла, он уже готов к исполнению. Двойной клик левой кнопкой мыши вызовет экран, в которым следует выбрать “Сменить пароль”.

Далее все привычно.

Заполняем поля со старым паролем, указываем новый пароль и его подтверждение. Кликаем по иконке стрелки.

Смена пароля в ОС Windows Server 2016

ОС Windows Server 2016 радует своим расположением к пользователю, но чтобы изменить удаленно пароль, все равно нужно поискать этот пункт.

Открываем меню Пуск и кликаем по значку пользователя, в открывшемся меню выбираем “Изменить параметры учетной записи”.

В открывшемся окне “Параметры” выбираем “Параметры входа”, а в секции Пароль кликаем по кнопке Изменить.

В новом окне, указываем текущий пароль и кликаем по кнопке Далее.

Окно обновится и запросит новый пароль, его подтверждение, а также подсказку к паролю. Кликаем по кнопке далее. В итоге, кликаем по кнопке Готово. Следующий вход в систему будет происходить под новым паролем.

Альтернативный способ

Этот способ применим как для изменения пароля к своей учетной записи, так и к учетным записям других пользователей.

В меню Пуск, выбираем Администрирование (“Средства администрирования” в Windows Server 2016).

В новом окне двойным кликом мыши открываем “Управление компьютером”.

В левой части открывшегося окна раскрываем ветку “Локальные пользователи и группы” и открываем папку Пользователи. В основной части окна, кликаем правой кнопкой мыши по пользователю и в контекстном меню выбираем “Задать пароль. ”.

В новом окне указываем новый пароль и его подтверждение. По окончании кликаем по кнопке OK.

Источник

Разрешаем сохранение учетных данных при подключении по RDP

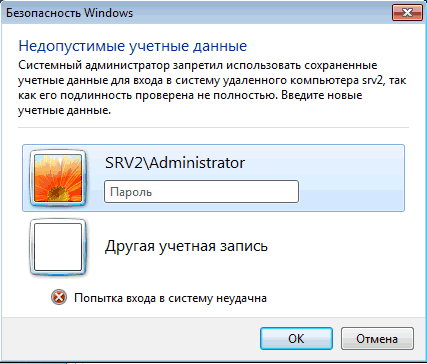

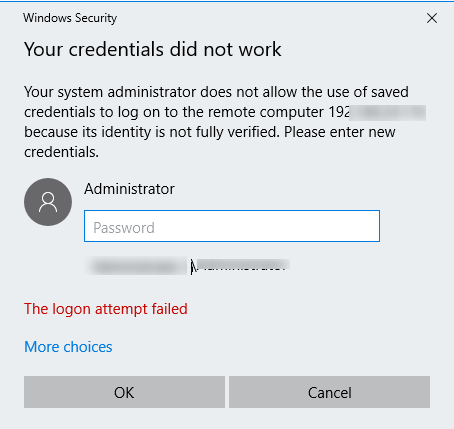

При подключении к удаленному рабочему столу по RDP есть возможность сохранить учетные данные, чтобы не вводить их каждый раз. Но есть одна тонкость. Так если подключаться с компьютера, находящегося в домене, к компьютеру в рабочей группе, то использовать сохраненные данные не удастся, а будет выдано сообщение примерно такого содержания:

«Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

Дело в том, что сохранение учетных данных при подключении к удаленному компьютеру запрещено доменными политиками по умолчанию. Однако такое положение вещей можно изменить.

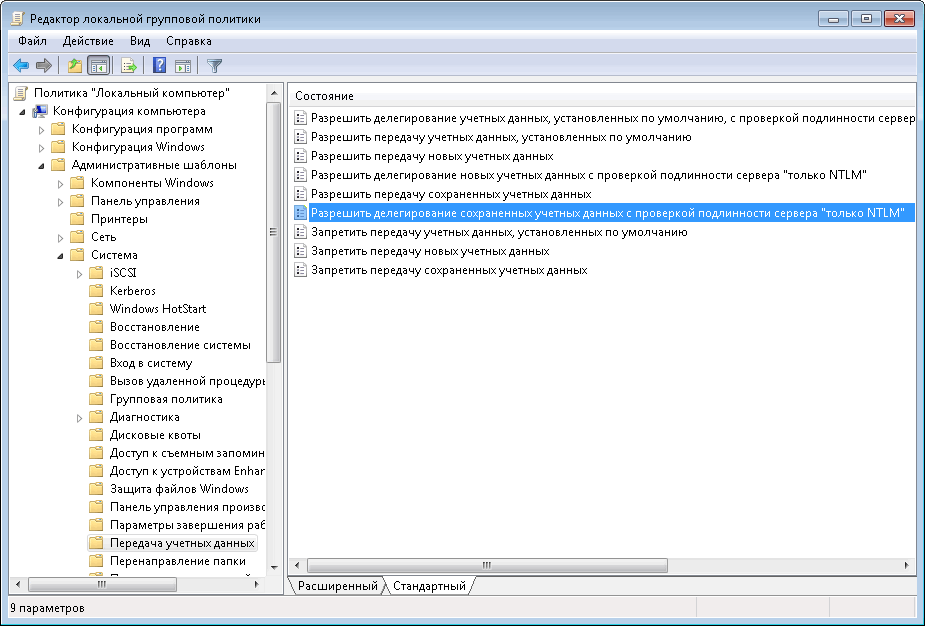

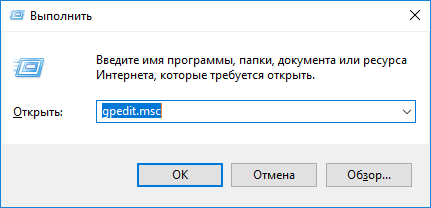

На компьютере, с которого осуществляется подключение, нажимаем Win+R и вводим команду gpedit.msc, затем жмем OK. Дополнительно может потребоваться ввод пароля администратора или его подтверждения, в зависимости от политики UAC.

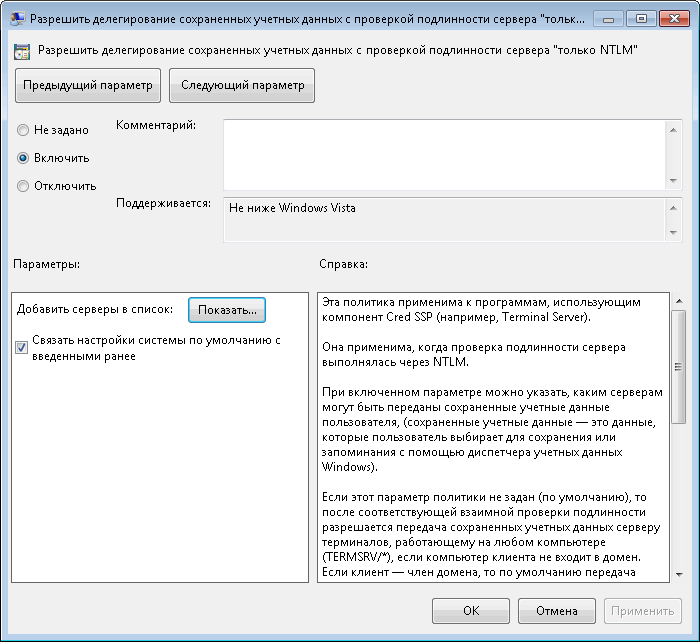

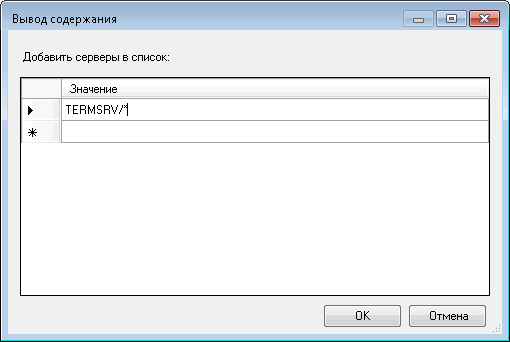

Включаем политику, затем жмем на кнопку Показать, чтобы добавить в список серверы, к которым собираемся подключаться.

Заполнять список можно несколькими способами. Например:

• TERMSRV/удаленный_пк — разрешаем сохранять учетные данные для одного конкретного компьютера;

• TERMSRV/*.contoso.com — разрешаем сохранять данные для всех компьютеров в домене contoso.com;

• TERMSRV/* — разрешаем сохранять данные для всех компьютеров без исключения.

Внимание: используйте в TERMSRV заглавные буквы, как в примере. Если указан конкретный компьютер, то значение удаленный_пк должно полностью совпадать с именем, введенным в поле «Компьютер» удаленного рабочего стола.

Заполнив список жмем OK и закрываем редактор групповых политик. Открываем командную консоль и обновляем политики командой gpupdate /force. Все, можно подключаться.

И еще. Используя локальные групповые политики мы разрешаем сохранять учетные данные только на одном конкретном компьютере. Для нескольких компьютеров будет лучше создать в домене отдельное OU и привязать к нему соответствующую доменную политику.

Источник

- Remove From My Forums

-

Вопрос

-

Ситуация:

имеется общедоступное хранилище rdp файлов с опубликованными различными прилождениями на windows server 2008r2 enterprise (russian), клиентам через gp распространяются линки на эти файлы, некоторые пользователи при первом подключении сохраняют логин/пароль но вводят их неверное.

Внимание ворос — что где нужно удалить чтобы сбросить сохраненные данные? Вариант через запуск mstsc.exe с очисткой данных не подходит.

Искал ветки в реестре HKCU и файлы в профиле, но ни к чему работающему не пришел.P.S. Интересно именно удаленная очистка сохранение — те ветка реестра и/или файлы задействованные в сохранении rpd пароля/логина, дабы не подключаться к gui каждого.

-

Изменено

28 сентября 2009 г. 14:46

Добавлен p.s.

-

Изменено

Ответы

-

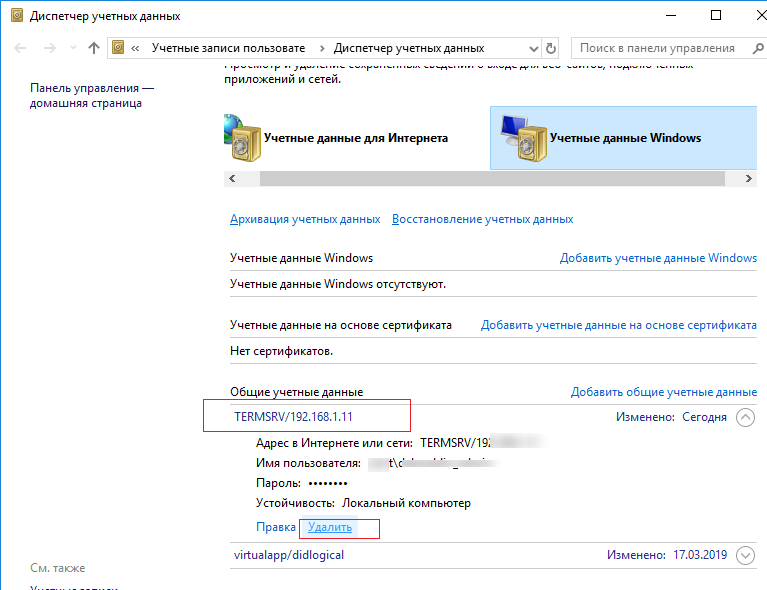

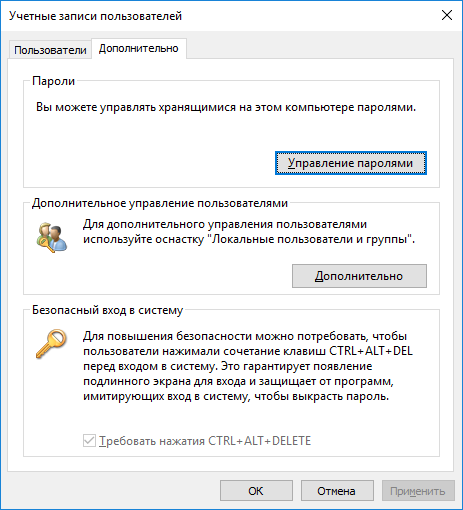

Пуск -> Настройка -> Панель управления -> Учётные записи пользователей -> Закладка «Дополнительно» -> Кнопка «Управление паролями»

MCSE, MCTS, MCITP, STS, VTSP

Добавлю свои 5 копеек: можно автоматизировать удаление сохраненных Сетевых паролей (Stored User Names andPasswords) при помощи простого логон скрипта и утилиты коммандной строки cmdkey

-

Предложено в качестве ответа

Buchenkov Andrey

29 сентября 2009 г. 5:55 -

Помечено в качестве ответа

gamumba

29 сентября 2009 г. 6:55

-

Предложено в качестве ответа

Содержание

- Password Recovery Software

- Articles and video

- Network Password Recovery Wizard: пароли удаленного рабочего стола

- Не сохраняются пароли для RDP подключений

- Настройки сохранения пароля для RDP подключения

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- RDP — где посмотреть логин и пароль ?

Password Recovery Software

Articles and video

Network Password Recovery Wizard:

пароли удаленного рабочего стола

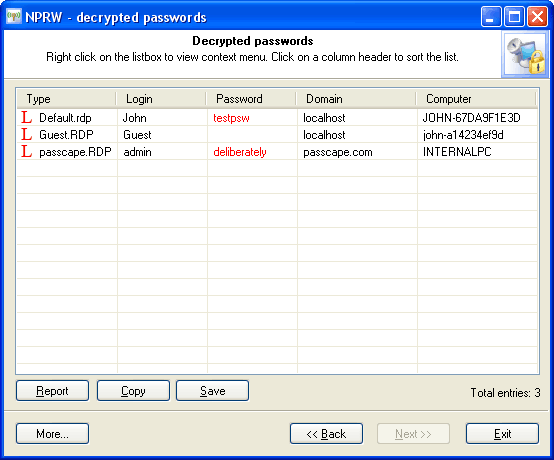

Так выглядит финальный диалог Мастера программы с найденными и расшифрованными паролями удаленного рабочего стола (в автоматическом режиме работы).

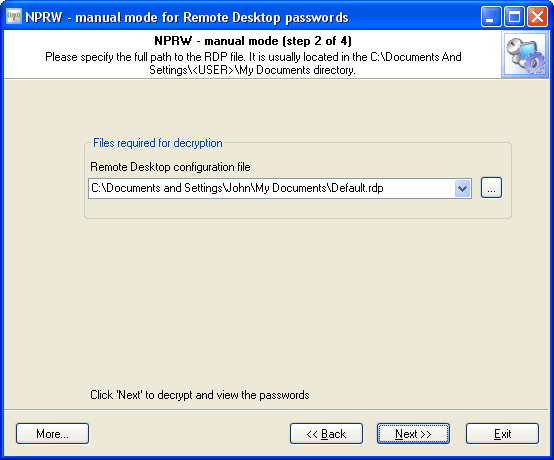

Пароли Remote Desktop Connections хранятся в *.rdp файлах и обычно находятся в папке ‘My Documents‘ текущего пользователя. При входе в ручной режим, NPRW автоматически сканирует ваш диск в поиске данных файлов.

Если *.rdp файл по какой-то причине не был найден, то можно воспользоваться поиском самостоятельно и указать путь к нему вручную.

Посмотреть список доступных конфигураций удаленного рабочего стола можно из меню Пуск -> Все программы -> Стандартные -> Связь -> Подключение к удаленному рабочему столу.

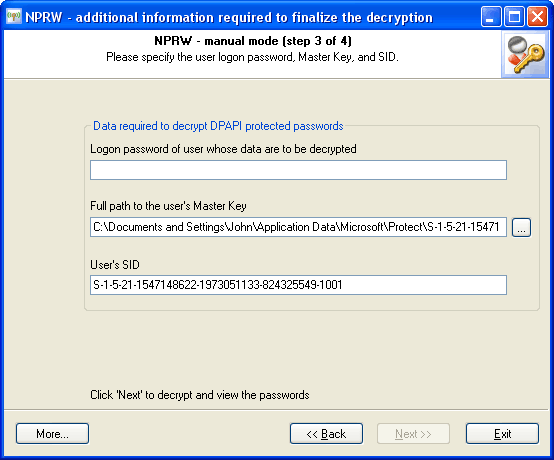

После того, как необходимая конфигурация будет выбрана, можно переходить к следующему шагу Мастера программы — указанию дополнительных параметров для расшифровки. Поскольку пароль удаленного рабочего стола шифруется с помощью системного механизма DPAPI, то нам необходимо знать три вещи:

- Логон пароль владельца информации (rdp файла в нашем случае)

- Мастер Ключ пользователя

- И его SID.

Как правило, в случае с локальной учетной записью, последние два параметра заполняются программой автоматически. Иначе, вам необходимо позаботиться об этом самостоятельно.

Не сохраняются пароли для RDP подключений

Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя, который использовался для подключения. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как настроить возможность сохранения учетных данных для RDP подключения в Windows 10 / Windows Server 2012 R2/2016 и что делать, если несмотря на все настройки, у пользователей не сохранятся пароли для RDP подключения (пароль запрашивается каждый раз)

Настройки сохранения пароля для RDP подключения

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента RDP (mstsc) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

В результате при следующем подключении к удаленному RDP серверу под этим же пользователь, пароль автоматически берется из Credential Manager и используется для RDP-авторизации.

Как вы видите, если для данного компьютера имеется сохраненный пароль, в окне RDP клиента указано:

Если вы подключаетесь с компьютера, включенного в домен, к компьютеру/серверу, который находится в другом домене или рабочей группе, по-умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, система не позволяет его использовать, каждый раз требуя от пользователя вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

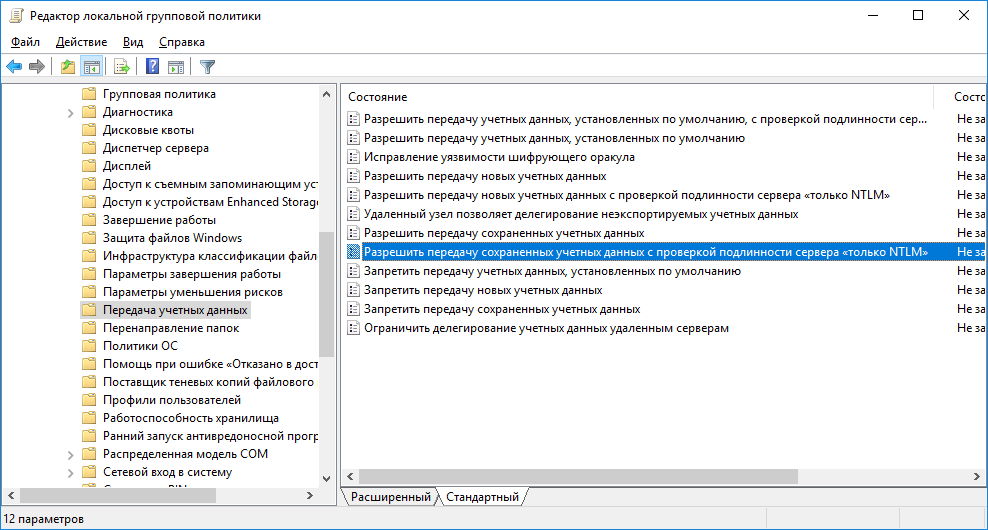

-

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только NTLM);

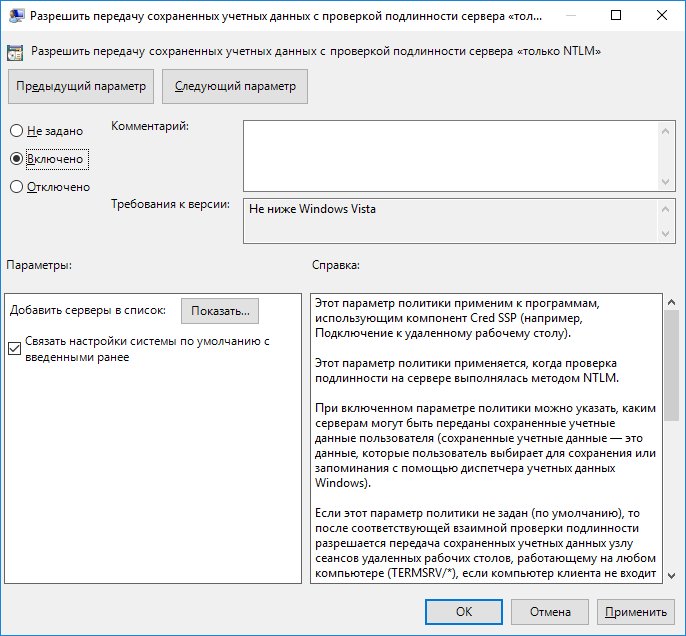

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

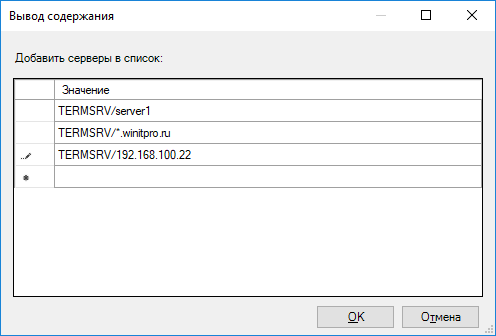

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения.Список удаленных компьютеров нужно указать в следующих форматах:

- TERMSRV/server1 — разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу;

- TERMSRV/*.winitpro.ru — разрешить RDP подключение ко всем компьютерам в домене winitpro.ru;

- TERMSRV/* — разрешить использование сохранённого пароля для подключения к любым компьютерам.

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. В том случае, если вы хотите, чтобы эта политика разрешения использования сохраенных паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 ( prompt for credentials:i:0 );

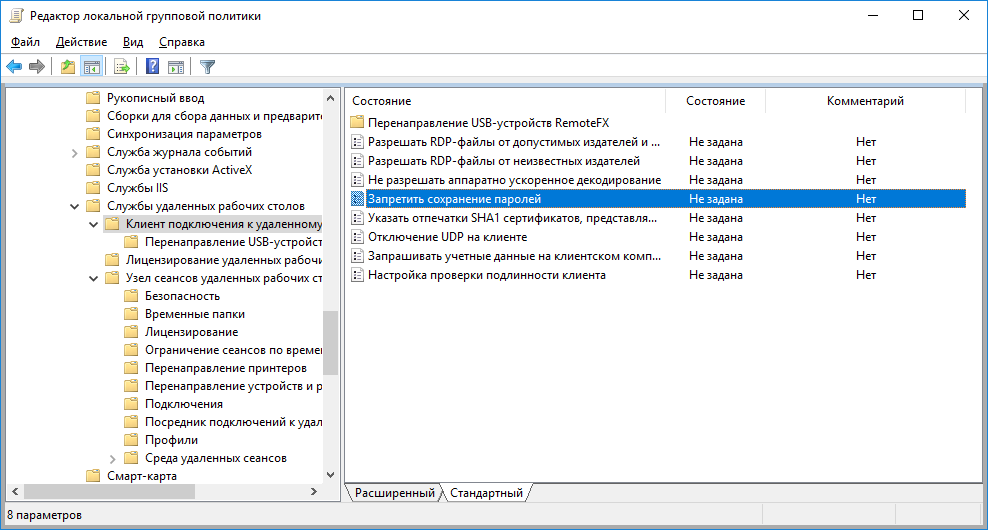

- Откройте редактор GPO gpedit.msc, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметр “Запретить сохранение паролей” (Do not allow passwords to be saved) должен быть не задан или отключен. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult);

- Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите control userpasswords2 и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

RDP — где посмотреть логин и пароль ?

Все новые темы

| Автор | ||||

|---|---|---|---|---|

| moby048 Участник форума Зарегистрирован: 13.09.2015

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| Зарегистрируйтесь и реклама исчезнет!

|

||||

|

||||

| ISITP Новичок Зарегистрирован: 27.12.2015

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| chastener Житель sysadmins Зарегистрирован: 29.06.2011

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| KIRALEX Участник форума Зарегистрирован: 25.11.2015

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| moby048 Участник форума Зарегистрирован: 13.09.2015

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| moby048 Участник форума Зарегистрирован: 13.09.2015

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| moby048 Участник форума Зарегистрирован: 13.09.2015

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| moby048 Участник форума Зарегистрирован: 13.09.2015

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| ISITP Новичок Зарегистрирован: 27.12.2015

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| KIRALEX Участник форума Зарегистрирован: 25.11.2015 Читайте также: Logitech pro stream c922 linux Adblock |

Не сохраняются пароли для RDP подключений

Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя, который использовался для подключения. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как настроить возможность сохранения учетных данных для RDP подключения в Windows 10 / Windows Server 2012 R2/2016 и что делать, если несмотря на все настройки, у пользователей не сохранятся пароли для RDP подключения (пароль запрашивается каждый раз)

Настройки сохранения пароля для RDP подключения

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента RDP (mstsc) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

В результате при следующем подключении к удаленному RDP серверу под этим же пользователь, пароль автоматически берется из Credential Manager и используется для RDP-авторизации.

Как вы видите, если для данного компьютера имеется сохраненный пароль, в окне RDP клиента указано:

Если вы подключаетесь с компьютера, включенного в домен, к компьютеру/серверу, который находится в другом домене или рабочей группе, по-умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, система не позволяет его использовать, каждый раз требуя от пользователя вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

-

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только NTLM);

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения.Список удаленных компьютеров нужно указать в следующих форматах:

- TERMSRV/server1 — разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу;

- TERMSRV/*.winitpro.ru — разрешить RDP подключение ко всем компьютерам в домене winitpro.ru;

- TERMSRV/* — разрешить использование сохранённого пароля для подключения к любым компьютерам.

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. В том случае, если вы хотите, чтобы эта политика разрешения использования сохраенных паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 ( prompt for credentials:i:0 );

- Откройте редактор GPO gpedit.msc, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметр “Запретить сохранение паролей” (Do not allow passwords to be saved) должен быть не задан или отключен. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult);

- Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите control userpasswords2 и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

Источник

Если не сохраняется пароль пользователя для RDP подключений

📝 Рассмотрим случай, если встроенный RDP клиент (mstsc.exe) не сохраняет пароль для подключения к серверу 1С.

При этом пароль запрашивается каждый раз. Информация относится к ОС Windows 10, Server 2012 R2/2016.

Система Windows не разрешает использовать сохраненный пароль RDP в случаях:

- если вы подключаетесь с ПК, включенного в домен, к компьютеру/серверу, который зарегистрирован в другом домене или рабочей группе;

- если вы подключаетесь не под доменной, а под локальной учетной записью.

В этой ситуации появляется окно с ошибкой « Недопустимые учетные данные: Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные ».

Windows считает такое подключение небезопасным, т. к. отсутствуют доверительные отношения между вашим ПК и удаленной станцией.

Как изменить настройки:

- Откройте редактор локальной политики gpedit.msc.

- Перейдите в раздел « Конфигурация компьютера — Система — Передача учетных данных » и найдите политику «Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера «только NTLM» .

- В открывшемся окне включите политику и заполните список удаленных компьютеров в требуемом формате.

- Сохраните изменения и обновите групповую политику.

Если при RDP-подключении у пользователя все равно запрашивается пароль, попробуйте аналогичным образом включить и настроить политику « Разрешить передачу сохраненных учетных данных ».

Также проверьте, что не включена политика «Запретить передачу сохраненных учетных данных», т. к. у запретительной политики выше приоритет.

✅ Теперь при выполнении RDP подключения клиент будет использовать сохраненный пароль для доступа к серверу 1С.

⚡ Подписывайтесь на канал или задавайте вопрос на сайте — постараемся помочь всеми техническими силами. Безопасной и производительной работы в Windows и 1С.

Источник

RDP — где посмотреть логин и пароль ?

Все новые темы

Обновлено: 25.05.2023

Когда-то давно вы зарегистрировались на интересном сайте и воспользовались функцией запоминания пароля. Но однажды вам понадобилось зайти на этот сайт с другого компьютера, и тут выясняется, что пароль-то вы уже не помните. Знакомая ситуация?

Представляю вашему вниманию бесплатные утилиты от компании Nirsot для восстановления забытых паролей.

MessenPass

Восстанавливает пароли от популярных мессенджеров:

- MSN Messenger

- Windows Messenger (In Windows XP)

- Windows Live Messenger (In Windows XP/Vista/7)

- Yahoo Messenger (Versions 5.x and 6.x)

- Google Talk

- ICQ Lite 4.x/5.x/2003

- AOL Instant Messenger v4.6 or below, AIM 6.x, and AIM Pro.

- Trillian

- Trillian Astra

- Miranda

- GAIM/Pidgin

- MySpace IM

- PaltalkScene

- Digsby

Mail PassView

Восстанавливает пароли к почтовым программам:

IE PassView

Protected Storage PassView

Восстанавливает пароли сохраненные в Internet Explorer, Outlook Express и MSN Explorer. Информация о паролях берется Защищенного хранилища (Protected Storage) windows.

Dialupass

Утилита, восстанавливающая пароли к dial-up соединениям. (Internet и VPN). Рботает во всех версиях Windows (98/2000/xp/vista/7).

Asterisk Logger

Утилита поволяет просмотреть пароли, скрытые за звездочками. Как только открывается окно, содержащее поле пароля, Asterisk Logger автоматически добавляет новую запись в своем главном окне.

AsterWin IE

Утилита поволяет просмотреть пароли, скрытые за звездочками на web страницах в Internet Explorer.

Network Password Recovery

Восстанавливает сетевые пароли, сохраненные в Windows XP.

SniffPass Password Sniffer

PstPassword

Восстанавливает забытые ли к файлам Outlook PST.

PasswordFox

Утилита, позволяющая просмотреть имена пользователей и пароли, хранящиеся в браузере Mozilla Firefox. По умолчанию, PasswordFox отображает роли, хранящиеся в текущем профиле, но можно выбрать и другие профили.

ChromePass

Утилита, позволяющая просмотреть имена пользователей и пароли, хранящиеся в браузере Google Chrome.

WirelessKeyView

С помощью этой программы можно посмотреть ключи к беспроводным сетям (WEP/WPA), к которым когда-либо был подключен данный компьютер. Работает в windows XP/Vista. Есть версия для 64 битных систем.

Remote Desktop PassView

Восстанавливает пароли, используемые Microsoft Remote Desktop Connection utility хранящиеся в .rdp файлах.

VNCPassView

Восстанавливает пароли, сохраненные при использовании VNC tool.

PocketAsterisk

RemotePocketAsterisk

Восстанавливает пароли, скрытые за звездочками в устройствах Pocket PC.

Комментариев (15).

Максим пишет 04.01.10 в 6:36 пп

а где же утилита?

Алексей пишет 04.01.10 в 6:36 пп

Очень полезная статья! Спасибо )

Практически все методы подключения к глобальной сети, по кабелю и беспроводные, используют авторизацию по учётным данным. Варианты, посредством которых можно узнать ключ доступа, отличаются для обоих видов.

Способ 1: Asterisks Key

Единственный метод извлечения пароля от проводного соединения заключается в использовании веб-интерфейса роутера и утилиты Asterisks Key, предназначенной для просмотра символов, скрытых в полях ввода.

- Скачайте средство и установите его на целевой компьютер.

Способ 2: Обращение в техническую поддержку провайдера

Если по каким-то причинам первый приведённый здесь метод вам не подходит, придется обратиться к поставщику интернет-услуг. Для этой цели стоит использовать связь по телефону – номер техподдержки обычно можно найти на его ресурсе (например, посредством смартфона или планшета с мобильным интернетом) либо в тексте договора.

Способ 3: Получение пароля от Wi-Fi

Узнать код доступа к беспроводной сети намного проще. Есть несколько вариантов, которые описаны в отдельном материале по ссылке далее.

Вариант 2: Пароль удалённого доступа

Что касается пароля для удалённого доступа к компьютеру, здесь ситуация несколько сложнее, чем с предыдущим типом данных. Технически возможным представляется лишь один вариант узнать нужную последовательность – посредством стороннего приложения под названием Network Password Recovery.

-

Загрузите версию, соответствующую разрядности целевой ОС. Распакуйте архив и запустите исполняемый файл.

Внимание! Некоторые антивирусы, в частности, Защитник Windows, распознают данное приложение как вирусную угрозу!

Теперь вы знаете, каким образом можно узнать сетевой пароль в Windows 10.

Мы рады, что смогли помочь Вам в решении проблемы.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Читайте также:

- Не устанавливается обновление windows 10 kb5000842

- Как настроить видеоадаптер на windows 7

- Как вернуть звук на компьютере windows 7 случайно удалил

- Группа процессов работающих под управлением одного пользователя в астра линукс это сеанс

- Windows expression encoder что это

Вход на удаленный компьютер по RDP с нужным логином и паролем

Вход на удаленный компьютер по RDP с нужным логином и паролем

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).